New Mystic Stealer Malware Targets 40 Web Browsers and 70 Browser Extensions

2023/06/19 TheHackerNews — Mystic Stealer と呼ばれる新たな情報窃取マルウェアが、約40種類の Web ブラウザと70種類以上の Web ブラウザ・エクステンションから、データを窃取できることが判明した。2023年4月25日に、このマルウェアは、月額 $150 という価格で発売されていたが、そこで採用されるメカニズムは、暗号通貨ウォレット/Steam/Telegram などを標的にするものであり、分析にも抵抗するという。InQuest と Zscaler の研究者たちは、「そのコードは、ポリモーフィック文字列難読化/ハッシュベースのインポート解決/定数のランタイム計算を使用して、高度に難読化されている」と、先週に発表された分析で述べている。

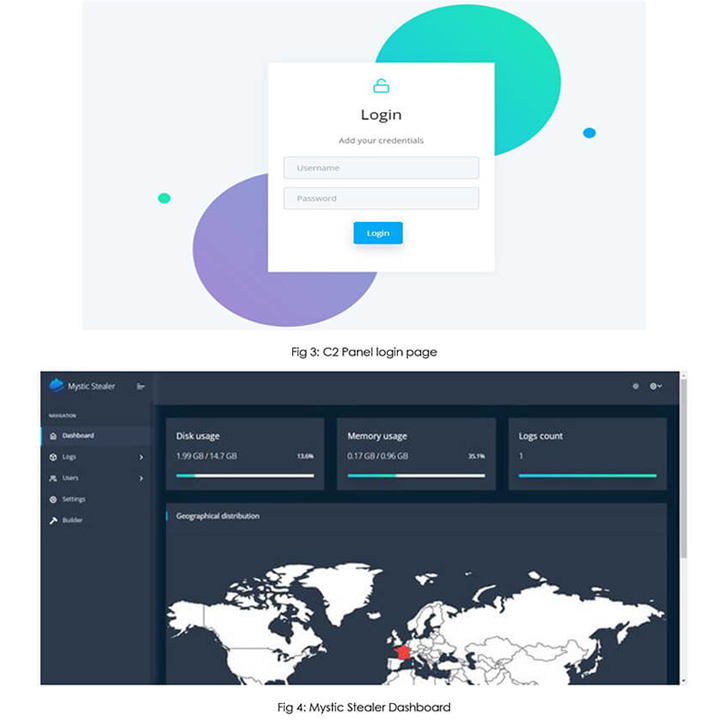

Mystic Stealer は、その他の大半のクライムウェア・ソリューションと同様に、データの盗用に重点を置いており、C プログラミング言語で実装されている。また、コントロール・パネルは Python を使って開発されている。

このマルウェアにおける 2023年5月のアップデートでは、Command and Control (C2) サーバからフェッチされた、ネクスト・ステージのペイロードを取得/実行できるローダー・コンポーネントが組み込まれ、より手強い脅威となっている。

C2 通信は、TCP 上のカスタム・バイナリ・プロトコルを使用して実現され、現時点において 50ヶ所での C2 サーバの稼働が確認されている。その一部として、上記のコントロール・パネルが提供され、ステラーの購入者がデータ・ログやコンフィグレーションにアクセスするためのインターフェイスとして機能している。

同じタイミングで Mystic の分析結果を発表した、サイバー・セキュリティ企業 Cyfirma は、「このマルウェアの作者は、Telegram の専用チャンネルを通じて、ステイラーの改良に関する提案を公然と募っている。Mystic Stealer の開発者は、このマルウェア分野における、現在のトレンドに比肩するステーラーを作ろうとしている。ことは明らかであり、その一方で、アンチ・アナリシスと検出回避に重点を置こうとしている」と述べている。

今回の発見が示唆するのは、インフォステーラーがアンダーグラウンド・エコノミーにおける、ホットな商品として台頭してきたことである。多くのケースにおいて、ターゲット環境へのイニシャル・アクセスを可能にするための、認証情報の収集を容易にするという、その前の段階のソリューションとして機能している。

別の言い方をすれば、これらの情報スティーラー開発者は、ランサムウェアやデータ強奪者といった、他のサイバー犯罪者が金銭的動機に基づくキャンペーンを開始するための、基盤として利用されている。

人気の急上昇はともかく、既製のステラー・マルウェアと比べて、手頃な価格で販売され、レーダーを回避するための高度なテクニックを詰め込み、より致命的なものへと進化している。

進化し続けるステラー・マルウェアの多様さは、Album Stealer/Bandit Stealer/Devopt/Fractureiser/Rhadamanthys といった新種が、ここ数カ月のうちに登場していることにも表れている。

検知を回避しようとする、脅威アクターたちの動向として確認されているのは、AceCryptor/ScrubCrypt (別名 BatCloak)/Snip3 などのクリプターに、情報窃盗機能やリモートアクセス型トロイの木馬を、パッケージ化するという方向性である。

その一方で HP Wolf Security は、2023年3月に発生した ChromeLoader キャンペーン (Shampoo) について詳述している。このキャンペーンの仕組みは、Google Chrome に悪意のエクステンションインストールし、機密データの窃取/検索のリダイレクト/ブラウザ・セッションへの広告挿入などを行うものだった。

同社のセキュリティ研究者である Jack Royer は、「このマルウェアに遭遇する人々は、映画 (Cocaine Bear.vbs) やビデオゲームなどの、違法コンテンツをダウンロードしていた。これらの Web サイトは、被害者を騙して PC 上で悪意の VBScript を実行し、感染の連鎖を引き起こす。

続いて、一連の VBScript は、既存の Chrome ウィンドウを全て終了させ、”–load-extension” コマンドライン引数を使用し、解凍された不正なエクステンションで新しいセッションを開くことが可能な、PowerShell コードを起動させていた。

このトロイの木馬は、任意のコマンドの実行や、C2 サーバから提供される Cobalt Strike などのペイロードを注入するといった機能を備えている。

このインプラントは、2023年の初頭から活動しており、配布方法/キャンペーン/マルウェアの使い方に関しては、QBot と類似していることが判明している。ただし、2つのファミリーを結びつける決定的な証拠は存在していない。

その一方で Zscaler は、「Pikabot は、広範なアンチ解析テクニックを実装し、シェルコードをロードして、任意のセカンドステージ・バイナリを実行するという、一般的なバックドア機能を提供する新しいマルウェア・ファミリーだ」と述べている。

ブラウザのエクステンションを悪用するマルウェアが、ものすごい勢いで増えているように感じます。そして、この Mystic Stealer ですが、C2 サーバからフェッチされた、ネクスト・ステージのペイロードを取得/実行できる、ローダー・コンポーネントが組み込まれているようです。2023年4月25日の時点では、月額 $150 という価格で発売されていたということなので、かなりの数の攻撃者が購入している可能性があると思います。よろしければ、以下の関連記事も、ご参照ください。

2023/06/02:Chrome Web Store に悪意のエクステンション

2023/04/04:Rilide:偽物の Google Drive エクステンションに要注意

2023/03/22:Facebook アカウント:ChatGPT Chrome エクステンション

You must be logged in to post a comment.