Mallox Ransomware Exploits Weak MS-SQL Servers to Breach Networks

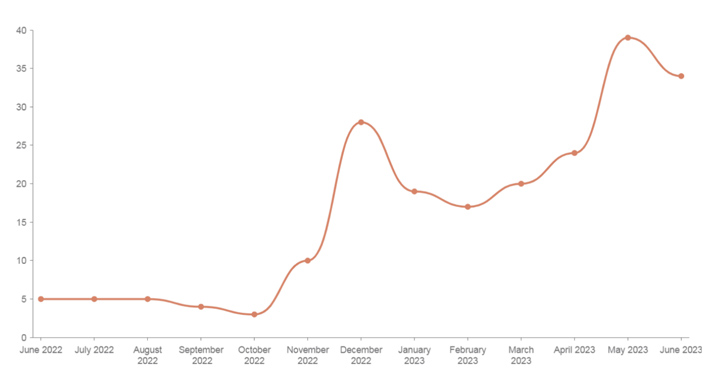

2023/07/20 TheHackerNews — 2023年における Mallox ランサムウェアの活動が、前年比で 174%増加していることが、Palo Alto Networks Unit 42 の新たな調査結果で明らかになった。セキュリティ研究者の Lior Rochberger と Shimi Cohen は、「Mallox ランサムウェアは、他の多くのランサムウェア脅威アクターと同様に、二重の恐喝のトレンドに従っている。その手口は、組織のファイルを暗号化する前にデータを盗み、その後に、被害者に身代金料金を支払わせるために、盗んだデータをリークサイトで公開するというものだ」と The Hacker Newsと共有したレポートの中で述べている。

2021年6月に初めて発見された Mallox は、TargetCompany/Tohnichi/Fargo などのランサムウェアと関係を持ち、最近では Xollam とも関連する脅威アクターとして位置づけられている。Mallox が標的とする主なセクターには、製造業/法律サービス/卸売・小売業などがある。

このグループの特筆すべき点は、被害者のネットワークへの侵入ベクターとして、セキュリティが不十分な MS-SQL サーバを、ディクショナリ攻撃により侵害するパターンだ。この6月に Trend Micro が詳述しているように、Xollam は悪意の OneNote 添付ファイルを、イニシャル・アクセスに使用する点で、その他とは一線を画していた。

感染したホストへの侵入に成功すると、PowerShell コマンドを実行し、リモート・サーバからランサムウェアのペイロードを取得する。

このバイナリは、SQL に関連するサービスに対して、停止と削除/ボリューム・シャドー・コピーの削除/システム・イベント・ログのクリア/セキュリティ関連プロセスの終了などを試みる。そして、暗号化プロセスを開始する前に、ランサムウェア攻撃に対抗するために設計された、オープンソース・ツールである Raccine をバイパスしている。

なお、TargetCompany は依然として小規模かつ閉鎖的なグループだが、Mallox RaaS (Ransomware-as-a-Service) プログラムのアフィリエイトを、RAMP サイバー犯罪フォーラムで募集していることも確認されている。

Chainalysis によると、ランサムウェアの利益は 2023年上半期だけで $449.1M に達するという。ランサムウェア攻撃件数は、2023年6月の時点で前年同期比 221%増となり、2023年6月だけで 434件の攻撃が報告されたという。最大の脅威は、MOVEit の脆弱性を攻撃する Clop であるが、Mallox 感染の急増も、こうした傾向の一部である。

研究者たちは、「Mallox ランサムウェア・グループは、ここ数カ月でより活発になっており、最近の勧誘活動が成功すれば、より多くの組織を攻撃するかもしれない」とコメントしている。

Xollam の戦術ですが、OneNote 添付ファイルの悪用から、ディクショナリ攻撃へと移行しているのでしょうか。OneNote の悪用に関しては、2023年1月〜4月に集中していたようですが、その後は話題になっていません。なお、Xollam は、このブログに初登場ですが、TargetCompany に関しては 2022/09/24 に「Microsoft SQL Server をハッキング:TargetCompany ランサムウェアの狙いはどこに?」という記事がありました。よろしければ、ご参照ください。

You must be logged in to post a comment.