Hackers Target Apache Tomcat Servers for Mirai Botnet and Crypto Mining

2023/07/27 TheHackerNews — ボットネット・マルウェア Mirai などの標的として、また、暗号通貨マイナーを配信する新たなキャンペーンの一環として、コンフィグレーションやセキュリティに不備がある Apache Tomcat サーバーが狙われている。この調査結果は Aqua によるもので、Tomcat サーバのハニーポットに対して、2年間で 800件以上の攻撃を検出し、そのうちの 96%が、Mirai ボットネットに関連していたことが判明した。これらの攻撃のうちの 20% (152件) は、24のユニークな IP アドレスから発信された “neww” と呼ばれる Web シェル・スクリプトの使用を伴うものであり、その 68%は単一の IP アドレス (104.248.157[.]218) から発信されていた。

Aqua のセキュリティ研究者である Nitzan Yaakov は、「この脅威アクターは Tomcat サーバをスキャンし、それに対してブルートフォース攻撃を開始し、Tomcat に関連する認証情報の組み合わせを試しながら、Tomcat Web アプリケーション・マネージャーへのアクセスを試みた」と説明している。

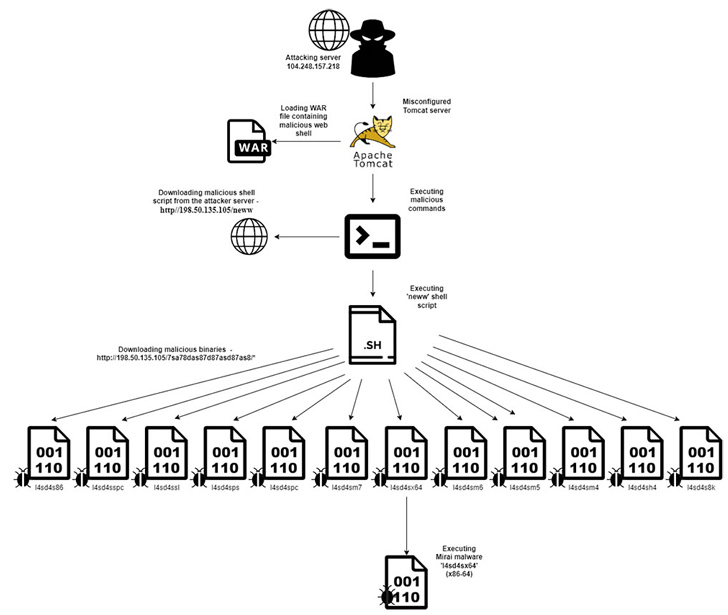

足がかりを掴んだ脅威アクターは、 cmd.jsp という悪意の Web シェル・クラスを含む WAR ファイルを展開することが確認されており、このクラスはリモートのリクエストを受け取り、Tomcat サーバ上で任意のコマンドを実行するように設計されている。

その一連の動作には、”neww“ と呼ばれるシェル・スクリプトをダウンロードして実行した後に、Linux コマンド rm -rf を使ってファイルを削除することも含まれる。

Yaakov は、「スクリプトには 12個のバイナリ・ファイルをダウンロードするためのリンクが含まれている。それぞれのファイルは、脅威アクターが侵害したシステムの、個々のアーキテクチャに適合している」と指摘している。

最終段階のマルウェアは、悪名高い Mirai ボットネットの亜種であり、感染したホストを利用して分散型サービス拒否 (DDoS) 攻撃を仕掛ける。

Yaakov は、「この脅威アクターは、有効な認証情報を用いて Web アプリケーション・マネージャーにアクセスすると、そのプラットフォームを活用して WAR ファイルに偽装した Web シェルをアップロードする。続いてリモートでコマンドを実行することで、攻撃を開始した」と説明している。

ユーザ企業は、展開中のキャンペーンを緩和するために、自身の環境を保護する必要がある。特に、ブルートフォース攻撃を防ぐための、クレデンシャル衛生に従うことが推奨される。

ASEC (AhnLab Security Emergency Response Center) は、管理が不十分な MS-SQL サーバーが侵入され、Purple Fox と呼ばれるルートキット型マルウェアが展開されていることを報告している。

これらの調査結果は、暗号通貨マイニングが利益を生み出すという実証である。暗号通貨マイニングは昨年比で 399%増加しており、SonicWall の調査では、2023年上半期には世界で 3億3,200万件のクリプト・ジャッキング攻撃が観測されている。

Tomcat サーバのハニーポットに対して、2年間で 800件以上の攻撃が検出されたとのことです。その件数が、多いのか少ないのかは定かではありませんが、そのうちの 96% が Mirai ボットネット関連というのは、特筆すべき事実なのでしょう。最近のハニーポット調査としては、2023/07/04 の「Fileless 攻撃の台頭:Aqua Security のハニーポット集計で 1,400% の増加」と、2023/06/13 の「RDP ハニーポットで 350万回のブルートフォース攻撃を分析:脅威アクターたちの動きが見えてきた」があります。よろしければ、ご参照ください。

You must be logged in to post a comment.