Patchwork Hackers Target Chinese Research Organizations Using EyeShell Backdoor

2023/07/31 TheHackerNews — Patchwork と命名されたハッキング・グループが、最近に確認されたキャンペーンの一環として、中国の大学および研究機関を攻撃していることが判明した。KnownSec 404 Team によると、このキャンペーンでは、コードネーム EyeShell と呼ばれるバックドアが使用されていたという。Patchwork は、別名 Operation Hangover/Zinc Emerson でも知られており、インドが支援する脅威グループであると見られている。遅くとも 2015年12月から活動している同グループは、スピア・フィッシングやウォータリング・ホール攻撃を通じて、パキスタンや中国の組織に対して、BADNEWS などのカスタムイン・プラントを仕掛けてきた。

Patchwork は、インドとつながりのある他のサイバー・スパイ・グループである、SideWinder や DoNot Team などと、戦術的に重複が見られることが判明している。

2023年5月の初めに Meta は、Patchwork が運営する Facebook と Instagram の 50件のアカウントを、テイク・ダウンさせたことを明らかにした。また、Patchwork は、Google Play ストアにアップロードされた不正なメッセージング・アプリを介して、パキスタン/インド/バングラデシュ/スリランカ/チベット/中国などの被害者からデータを収集していた。

Google は、「Patchwork は、さまざまな架空の人物像に成りすまし、ソーシャル・エンジニアリングにより人々に偽装されたリンクをクリックさせ、悪意のアプリをダウンロードさせていた。それらのアプリには、一般的な悪意の機能が含まれており、エンド・ユーザーから許可された正規アプリのパーミッションに依存して、ユーザー・データに不正アクセスしていた。特筆すべきは、Patchwork がチャット・アプリの、偽のレビュー・サイトを作成していたことだ。しこでは、コミュニケーション・アプリの Top-5 がリストアップされ、攻撃者自身がコントロールするアプリが、リストの Top に載せていたことだ」と述べている。

その一方では、ModifiedElephant という攻撃も、セキュリティ企業の Secureworks により観測されている。この活動では、2018年にマハラシュトラ州で発生した、Bhima Koregaon 暴力事件に関連する個人などを対象に長期的な監視が行われ、インド全土の人権活動家/学者/弁護士などに対して、偽のデジタルの証拠を仕掛ける試みが実施されていた。

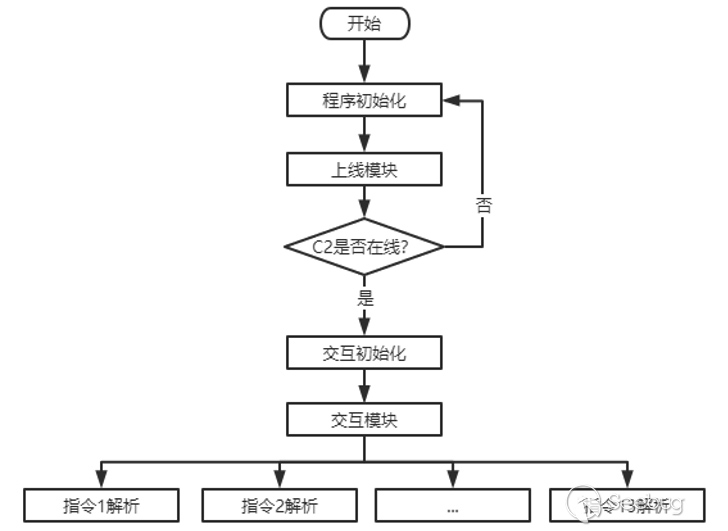

前述の BADNEWS と一緒に検出された EyeShell は、.NET ベースのモジュラー・バックドアにより、リモートの C2 サーバとの接続を確立するものである。そして、ファイルやディレクトリの列挙/ホストとの間でのファイルのダウンロードとアップロード/指定されたファイルの実行/ファイルの削除/スクリーンショットのキャプチャなどの、コマンドを実行する機能を備えている。

Knownsec 404 team は、Bitter と呼ばれるグループによる、別のフィッシング攻撃に関するレポートも公開している。この攻撃では、国内の航空宇宙/軍事/大企業/国家政府関係/大学などを対象に、ORPCBackdoor という名の新しいバックドアが使用されていたという。

この南アジアの脅威グループ Bitter は、以前にも中国の原子力エネルギー産業を標的としていた。具体的な攻撃の内容は、CHM ファイルや Microsoft Excel ファイルを介して配信されるマ、ルウェア・ダウンローダーで追加のペイロードを取得し、永続性を構築していくスタイルだったと報じられている。

インドの APT は、このブログでは初登場ですが、本文にある Bitter による中国の原子力エネルギー産業への攻撃については、2023/03/28 の「中国の原子力エネルギー部門が標的:APT アクター Bitter は南アジアから攻撃する」がありますので、よろしければ、ご参照ください。

You must be logged in to post a comment.