New CVE-2023-3519 scanner detects hacked Citrix ADC, Gateway devices

2023/08/15 BleepingComputer — Citrix NetScaler Application Delivery Controller (ADC)/NetScaler Gateway Appliance に存在する、CVE-2023-3519 脆弱性の悪用の有無を判定するスキャナを、Mandiant がリリースした。この深刻な Citrix の脆弱性は、ゼロデイとして 2023年7月中旬に発見されたものであり、脆弱なデバイス上で認証なしでリモート・コード実行が可能であるため、広範囲で積極的に悪用されている。

この問題に対処するためのセキュリティ更新プログラムが、Citrix により公開されてから1週間後の Shadowserver のレポートによると、インターネットに露出したパッチ 未適用のアプライアンスが、依然として 15,000 台も存在しているとのことだ。

ただし、セキュリティ更新プログラムをインストールしても、すでに侵害が生じている段階では、攻撃者が仕掛けたマルウェア/バックドア/Web シェルは除去できないため、さらなる侵害というリスクが残る。

ハッキングされたデバイスをチェックするスキャナー

8月15日に Mandiant は、Citrix ADC/Gateway デバイスに対する、侵害の形跡および侵害後の活動の有無を調べるための、スキャナーをリリースした。

同社は、「このツールは、妥当な検知を実施するためのベスト・エフォートとして設計されている。したがって、100% の確率で侵害を特定するわけではなく、デバイスが悪用の危険にさらされているかどうかを判定するものでもない」と述べている。

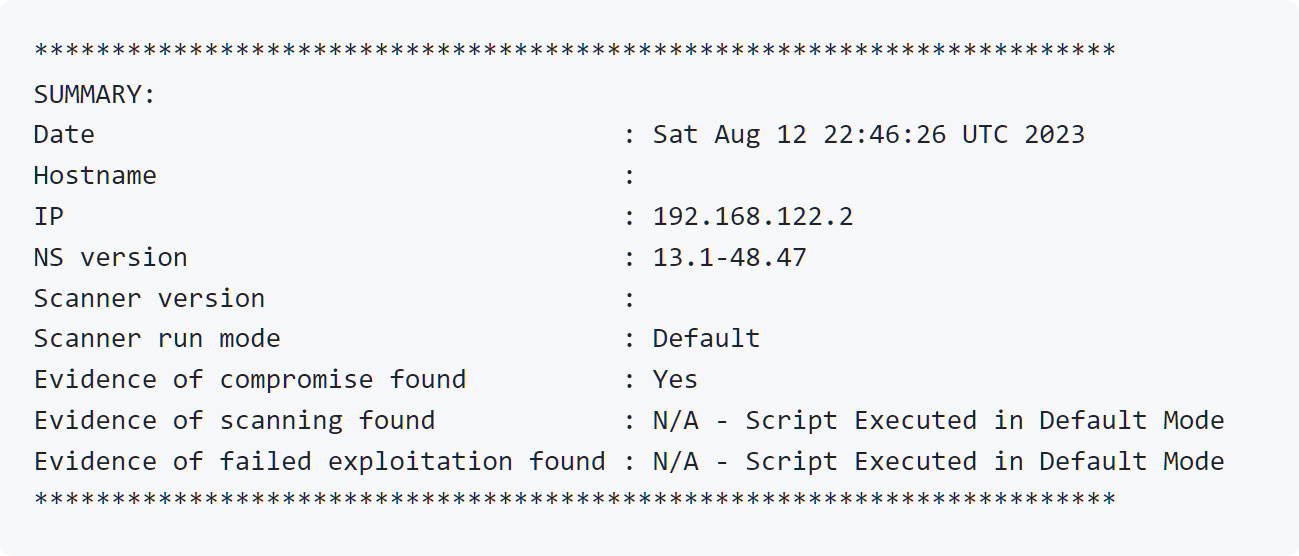

Mandiant の “Ctrix IOC Scanner” は、デバイスまたはマウントされたフォレンジック・イメージ上でダイレクトに実行する必要がある。侵害の兆候に遭遇している場合には、スキャンが終了すると、以下のようなサマリーが表示される。

Source: Mandiant

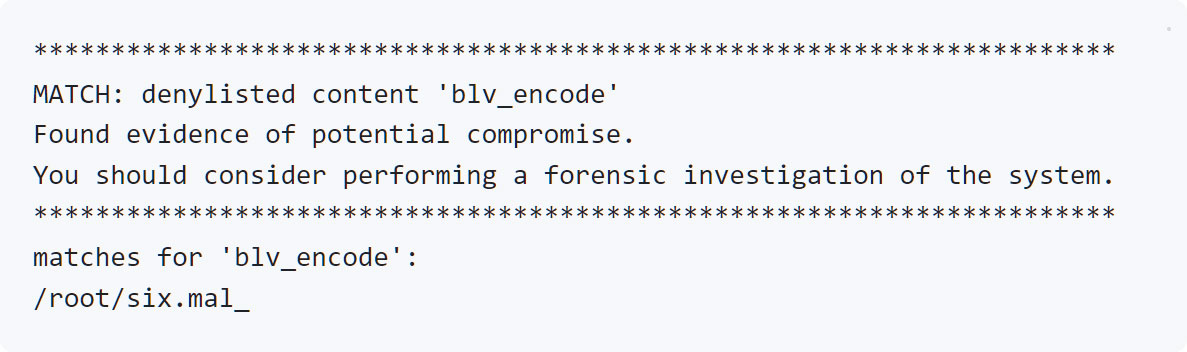

デバイスへの侵害が検出された場合には、検出された侵害に関する、各種の指標をリストアップする詳細なレポートが表示される。

Source: Mandiant

Citrix デバイス上で、このスキャナが検索する侵害のインジケータは、下記の通りである:

- 不審なファイルを含む可能性のあるファイル・システムのパス:

- /var/netscaler/logon/LogonPoint/uiareas

- /var/netscaler/logon/LogonPoint/uiareas/*/

- /netscaler/ns_gui/epa/scripts/*/

- /netscaler/ns_gui/vpns/theme/default

- /var/vpn/themes/

- シェル履歴にある既知の攻撃者や疑わしいコマンド:

- whoami$

- cat /flash/nsconfig/keys

- ldapsearch

- chmod +x /tmp

- openssl des3

- ping -c 1

- cp /bin/sh

- chmod +s /var

- echo <?php

- NetScaler ディレクトリ内のファイルで、内容が既知の IOC に一致するもの:

- /var/vpn/theme/.theme.php

- /var/tmp/the

- /var/tmp/npc

- /var/tmp/conf/npc.conf

- /var/tmp/conf/multi_account.conf

- その他

- 異常な setuid バイナリなど、パーミッションや所有者が疑わしいファイル。

- nobody ユーザー用の crontab ファイル。

- nobody として実行されている過去の cron ジョブ。

- nobody として実行されている、または /var/tmp から実行されている疑わしい実行プロセス。

このスキャナの使用方法と、結果の解釈に関する詳細は、Mandiant の GitHub リポジトリに掲載されている。

推奨されるのは、スキャナが侵害の兆候を検知した場合において、侵害の範囲と程度を評価するために、影響を受けたアプライアンスとネットワーク部分について、完全なフォレンジック調査を実施することだ。

また、攻撃者たちは、依然として自身の痕跡を隠す方法を多く持っており、それらのテクニックを多くのケースで用いるだけの十分な時間を持っている。そのため、スキャナーの結果が陰性であっても、それをシステムが侵害されていないことの、保証として捉えるのは危険だ。

Mandiant は、「侵害の証拠があるシステムのログファイルの削除およびロールバックや、システムの再起動が行われる場合もある。さらに、攻撃者が侵害の証拠を取り除くためにシステムを改ざんし、侵害の証拠を隠すルートキットをインストールする可能性もある」と述べている。

脆弱性のあるファームウェア・バージョンを実行している間は、インターネットに露出している全てアプライアンスに対して、スキャナーを実行することを推奨する。このスキャナは、Citrix ADC/Gateway のバージョン 12.0/12.1/13.0/13.1 向けに設計されている。

この Citrix の脆弱性 CVE-2023-3519 については、2023/07/21 の「CISA 警告 23/07/21:Citrix のゼロデイ CVE-2023-3519 がインフラ組織への攻撃で悪用」と、2023/08/02 の「Citrix Netscaler の脆弱性 CVE-2023-3519 の活発な悪用:640台以上のサーバが侵害」で、その脅威の状況をお伝えしています。そして、今回は Mandiant が、スキャン・ツールをリリースしています。おそらく、甚大な被害が予測されるからだと思えますので、ご注意ください。

You must be logged in to post a comment.