Massive 400,000 proxy botnet built with stealthy malware infections

2023/08/16 BleepingComputer — 少なくとも 40万台の Windows システムに、プロキシ・サーバ・アプリを配信するという、大規模なキャンペーンが発見された。これらのデバイスは、ユーザーの同意なしにレジデンシャル用の出口ノードとして機能し、マシンを介して実行されるプロキシ・トラフィックの料金が発生することになる。レジデンシャル・プロキシは、大量の新規 IP アドレスを必要とする、大規模なクレデンシャル・スタッフィング攻撃の展開に有用であるため、サイバー犯罪者にとって貴重な存在となる。

ただし、合法的な目的として、広告の検証や、データ・スクレイピング、Web サイトテスト、プライバシー強化などもある。プロキシを展開する企業の中には、レジデンシャル・プロキシへのアクセスを販売し、帯域幅を共有することに同意したユーザーに対して、金銭的報酬を提供するところもある。

今日のレポートの中で AT&T Alien Labs は、発見された 40万ノードのプロキシ・ネットワークは、プロキシ・アプリを配信する悪意のペイロードを用いて構築されたと述べている。このボットネットの背後にいる企業は、ユーザーの同意を得たと主張しているが、研究者たちは、デバイス上にプロキシが秘密裏にインストールされていると指摘している。

AT&T Alien Labs は、「このプロキシ Web サイトの主張は、出口ノードについては通知が行われ、自身のデバイスの使用に同意したユーザーだけが対象だというものだ。しかし、このマルウェアの作者が、感染させたシステム上に、秘密裏にプロキシをインストールしている証拠を持っている。さらに、プロキシ・アプリケーションは署名されているため、アンチウイルス検出が不可能であり、セキュリティ会社のレーダーを潜り抜けている」と述べている。

先週に AT&T が報告した、macOS システムを標的とする AdLoad というペイロードが作成した出口ノードを、この企業が制御していた。実際のところ、この2つの Go ベース・バイナリ (macOS/Windows) は、同じソースコードから生成されているように見えるが、Windows のプロキシ・クライアントは有効なデジタル署名を使用しているため、アンチウイルス検出を回避している。

Proxyware 感染

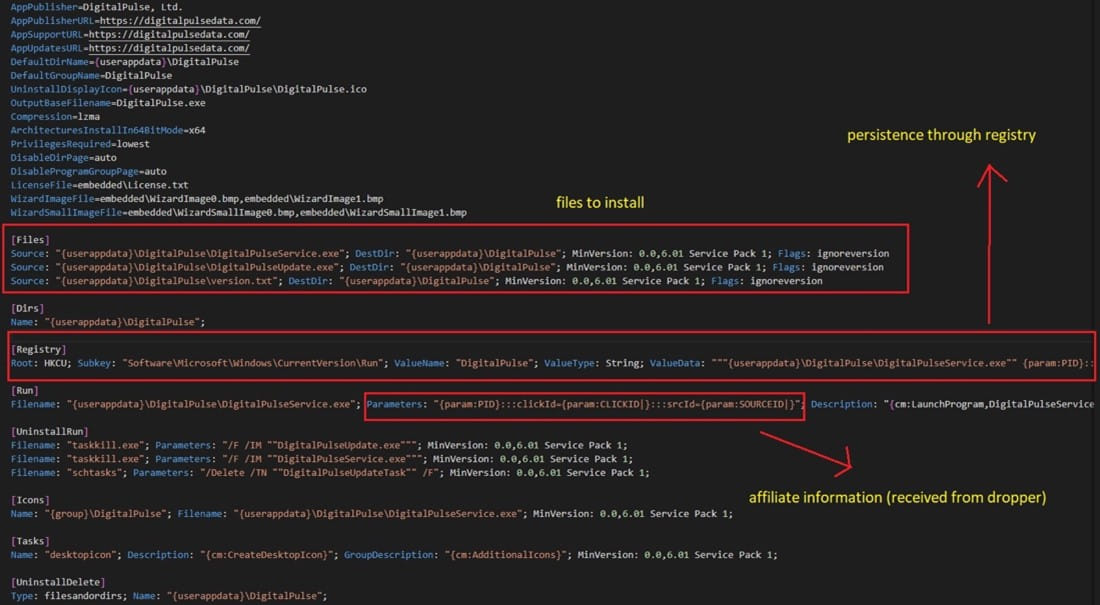

一連の感染は、クラックされたソフトウェアやゲームに隠された、ローダーの実行から始まる。そして、ユーザーの操作なしにバックグラウンドで、自動的にプロキシ・アプリケーションのダウンロード/インストールが行われる。

マルウェアの作者は、インストール・プロセスのあらゆるインジケータや典型的なユーザ・プロンプトを隠すために、特定のパラメータを持つ Inno Setup を使用している。

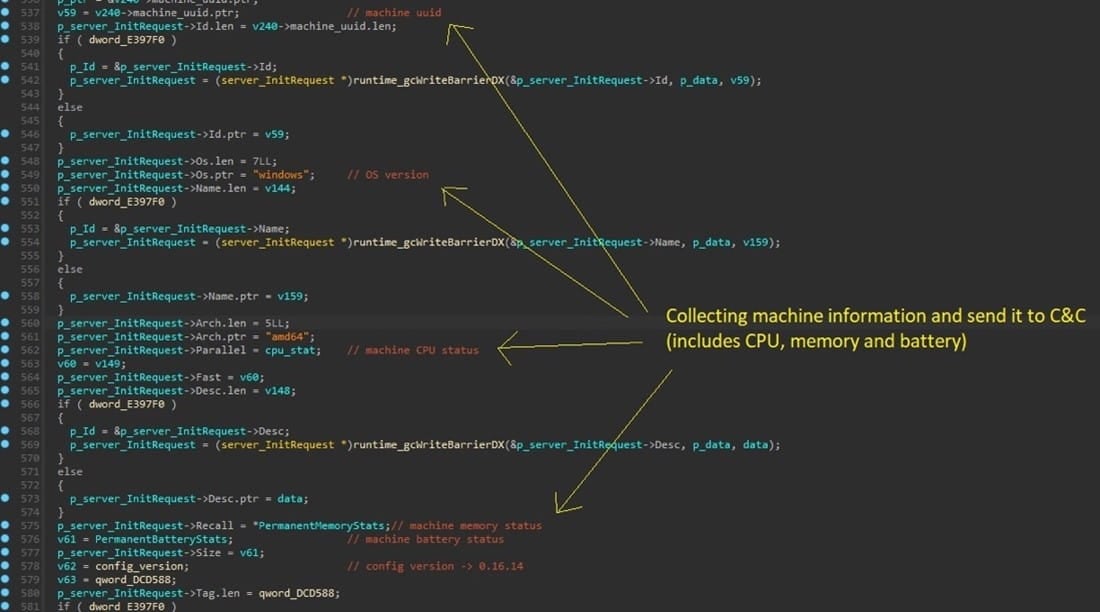

そして、プロキシ・クライアントのインストール中に、このマルウェアは特定のパラメータを送信し、新しいクライアントが登録されてボットネットに組み込まれるようにするために、Command and Control (C2) サーバにも中継が行われる。

このプロキシ・クライアントは、システムの起動時にレジストリ・キーをアクティブ化するための準備を行い、新しいクライアントの更新を確認するスケジュールされたタスクを追加することで、感染したシステム上での永続性を確立する。

AT&T は、「このプロキシは、最適なパフォーマンスと応答性を確保するために、マシンから重要な情報を継続的に収集する。その中には、プロセス・リスト/ CPU 監視/メモリ使用率や、さらにはバッテリーの状態の追跡まで、あらゆるものが含まれる」と述べている。

プロテクションの方法

AT&T が推奨するのは、”%AppData%” にある “Digital Pulse” 実行ファイルの確認もしくは、”HKCUSoftwareMicrosoftWindowsAppacheCurrentVersionRun” にある、同名のレジストリ・キーの確認である。もし、それが存在するなら、削除すべきだと、研究者たちは推奨している。

また、スケジュールされたタスクの名前は “DigitalPulseUpdateTask” であり、クライアント・アップデート機構による再感染を排除するためにも、削除する必要がある。

最後になるが、海賊版ソフトウェア・サイトや、ソフトウェアを無料で提供している P2P ネットワークなどから入手した、実行ファイルを起動すべきではない。

プロキシウェア感染の兆候としては、パフォーマンスやインターネット速度の低下や、予期せぬネットワーク・トラフィック・パターンの出現、不明な IP やドメインとの頻繁な通信、システム・アラートなどがある。

すべてのプロキシ・サービスがブラックだとは言えませんが、このボットネットを2021/08/11構築し、AdLoad というペイロードを展開した企業は、完全にブラックですね。AdLoad に関しては、2021/08/11 の「Apple XProtect 防御ラインをすり抜ける新種の AdLoad マルウェアとは?」で解説されていますので、よろしければ、ご参照ください。

You must be logged in to post a comment.