Microsoft: Stealthy Flax Typhoon hackers use LOLBins to evade detection

2023/08/25 BleepingComputer — 政府組織/教育機関/製造業/情報技術などの分野を、スパイ目的で狙う新たなハッキング・グループ Flax Typhoon を、Microsoft が特定した。この脅威アクターは、ほとんどマルウェアには依存せずに、被害者ネットワークへのアクセスを獲得/維持している。つまり、LOLBin (living-off-the-land binaries) や正規のソフトウェアを、オペレーティング・システム上で既に利用可能なコンポーネントとして好んで使用している。

Flax Typhoon は、2021年半ばころから活動を開始し、主に台湾の組織を標的としているが、その範囲が東南アジア/北米/アフリカなどに拡大していることを、Microsoft は認識している。

観測された Flax Typhoon の TTP

Microsoft が観測した Flax Typhoon のキャンペーンでは、パブリックなサーバに存在する既知の脆弱性を悪用して、イニシャル・アクセスが獲得されているが、その対象となっているのは、VPN/Web/Java/SQL などのアプリケーションである。

ハッカーたちがドロップしている China Chopper は、リモート・コード実行を提供する、とてもコンパクト (4KB) で強力な Web シェルである。ハッカーたちは必要に応じて、既知の脆弱性を悪用することで、より高い権限を取得している。そこで使用されるのは、一般に公開されている Juicy Potato/BadPotato などのオープンソース・ツールであり、それらにより管理者レベルにまで権限を昇格させている。

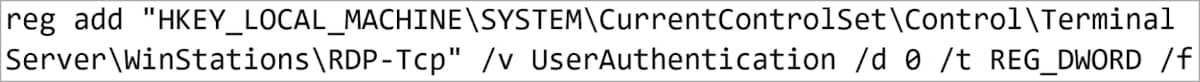

続いて Flax Typhoon は、レジストリの変更を介して NLA (network-level authentication) を OFF にし、Windows Sticky Keys アクセシビリティ機能を悪用して、RDP (Remote Desktop Protocol) 接続をセットアップすることで、永続性を確立していく。

Microsoft は、「Flax Typhoon は、侵害したシステムに RDP 経由でアクセスし、サインイン画面で Sticky Keys のショートカットを使用し、ローカル・システム権限でタスクマネージャにアクセスする」と説明している。

ハッカーたちは、そこからターミナルを起動してメモリ・ダンプを作成し、侵害したシステム上の大半のアクションを実行できるようになる。

Flax Typhoon は、内部ネットワークへの RDP 接続の制限を回避するために、正規の VPN (Virtual Private Network) ブリッジをインストールして、侵害したシステムと外部サーバ間でのリンクを維持する。

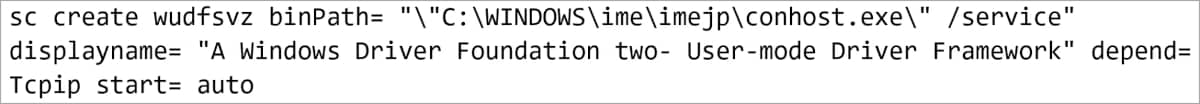

ハッカーたちは、PowerShell Invoke-WebRequest utility/certutil/bitsadmin などの LOLBin を使用して、オープンソースの SoftEther VPN クライアントをダウンロードする。そして、さまざまな Windows ビルトイン・ツールを悪用して、システムの起動時に VPN アプリが自動的に起動するように設定する。

ハッカーたちは、検知されるリスクを最小化するために、一連のファイル名を “conhost.exe“ や “dllhost.exe“ にリネームして、正当な Windows コンポーネントであるかのように見せかける。

さらに、Flax Typhoon は、SoftEther の VPN-over-HTTPS モードを使って、VPN トラフィックを標準の HTTPS トラフィックとして隠す。

Microsoftに よると、ハッカーたちは Windows リモート管理 (WinRM) や WMIC などの LOLBin などを利用して横移動しているという。

この中国を拠点とするハッカーたちは、Mimikatz ツールを頻繁に使用して、Ocal Security Authority Subsystem Service (LSASS) のプロセス・メモリと、Security Account Manager (SAM) のレジスト・ハイブから認証情報を抽出していると、研究者たちは述べている。

Flax Typhoon が盗んだ認証情報を使って、追加データを抽出することを、Microsoft は確認していないという。したがって、このハッカーたちの主目的は、現時点では不明である。

攻撃から身を守るために

攻撃から身を守る手段として Microsoft が推奨するのは、インターネットに露出したエンドポイントや公開サーバに最新のセキュリティ・アップデートを適用することであり、また、すべてのアカウントで多要素認証 (MFA) を有効にすることなどである。

さらに、レジストリを監視することで、Flax Typhoon が NLA を無効にするために行ったような改ざんの試みや不正な変更を検知できる。

Flax Typhoon による侵害が疑われる組織は、ネットワークを徹底的に調査する必要がある。彼らの長期間にわたる潜伏により、複数のアカウントが侵害され、システム構成の変更により持続性の維持が確立されている可能性があるという。

なかなか手強そうな Flax Typhoon ですが、このブログでは初登場となります。ただし、Volt Typhoon という中国由来の APT が、グァムのインフラを狙っているというニュースが、2023/05/24 の「Volt Typhoon という中国の APT:グアムの重要インフラへの攻撃を Microsoft が検知」で、“living-off-the-land” を多用していると紹介されています。よろしければ、Volt Typhoon で検索も、ご利用ください

You must be logged in to post a comment.