GitHub Repositories Hit by Password-Stealing Commits Disguised as Dependabot Contributions

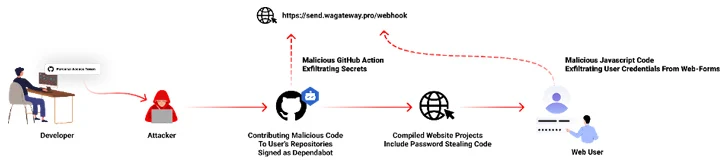

2023/09/28 TheHackerNews — 開発者からパスワードを盗むことを目的として、GitHub アカウントをハイジャックし、Dependabot の投稿を装いながら悪意のコードをコミットするという、新たな悪意のキャンペーンが観察された。Checkmarx はテクニカル・レポートで、「この悪意のコードは、GitHub プロジェクトで定義されたシークレットを、悪意の C2 サーバへと流出させる。それに加えて、攻撃したプロジェクト内の既存の javascript ファイルを、Webフォーム・パスワード・ステーラー・マルウェア・コードを用いて変更する」と述べている。

このマルウェアは、GitHub Action を用いることで、GitHub の秘密と変数をリモート・サーバへ向けてキャプチャするようにも設計されている。

Checkmarx によると、2023年7月8日〜7月11日において、数百のパブリック/プライベートな GitHub リポジトリへ向けた、異常なコミットが観測されたという。具体的に言うと、被害者から盗まれた GitHub の個人アクセス・トークンが、Dependabot を装う脅威アクターにより、ユーザーのリポジトリへ向けた悪意のコードのコミットで使用されたことが判明した。

プロジェクトの依存関係にセキュリティ上の脆弱性がある場合おいては、Dependabot が自動的にプルリクエストを生成し、最新の状態に保つことで、ユーザーに警告するように設計されている。

同社は、「この攻撃者は、侵害した PAT (Personal Access Token) を悪用してアカウントにアクセスした。それらは、被害者の開発環境から密かに流出した可能性が高い。侵害されたユーザーの大半はインドネシアにいる」と述べている。

この盗難が発生した可能性については、現在のところ手口は不明だが、開発者が不注意にインストールした不正なパッケージが関与している可能性が疑われている。それにより浮き彫りにされるのは、オープンソースのエコシステムを汚染し、サプライチェーンの侵害を促進しようとする、脅威アクターたちの継続的な試みである。

このような汚染は、npm と PyPI を標的とする、新たなデータ流出キャンペーンにより証明されており、39件もの偽造パッケージを使用して、気密性の高いマシン情報を収集し、その詳細をリモートサーバに送信していることが判明している。

2023年9月12日〜9月24日の数日間にわたって配信された、それらの悪意のモジュールでは、複雑さ/範囲/難読化技術などが徐々に高度化していることが示されていると、Phylum は述べている。

さらに Phylum は、npm を標的とする大規模なタイポスクワット・キャンペーンを追跡しておる。具体的には、angular と react を装う 125件のパッケージが、リモートの Discord チャンネルへ向けてマシン情報を送信するために使用されているという。

しかし、この活動は “研究プロジェクト” の一環のようであり、その作者は、「私が参加しているバグ報奨金プログラムが、それらのパッケージにより影響を受けるのかどうかを調べている。私は、最初に彼らに通知ししている。彼らのインフラを守ることが目的だ」と主張している。

Phylum は、「それは npm の Acceptable Use Policy に違反しており、この種のキャンペーンにより、エコシステムをクリーンに保つことが任務である、個人に対する負担が生じる」と注意を促している。

Dependabot を調べてみたら、Qiita が「Dependabot は Gemfile や package.json など、言語が持つパッケージ管理のマニフェストファイルを見て古かったり、安全ではないライブラリを発見してくれます。発見した依存関係を元に Pull Request を作成して通知してくれるツールです。設定によっては CI を通過したら自動でマージすることもできます」解説してくれていました。かなりの優れものであり、Dependabot に頼る開発者も多いはずです。ご用心ください。

You must be logged in to post a comment.