Exploit released for critical Cisco IOS XE flaw, many hosts still hacked

2023/10/30 BleepingComputer — Cisco IOS XE の深刻な脆弱性 CVE-2023-20198 に対する、エクスプロイト・コードが公開された。Cisco は、IOS XE ソフトウェアの大半のリリースに対してパッチをリリースしているが、インターネット・スキャンによると、何千ものシステムが侵害され続けている。

CVE-2023-20198 エクスプロイトの詳細

セキュリティ・サービス企業 Horizon3.ai の研究者たちは、CVE-2023-20198 の悪用に成功した攻撃者が、脆弱な Cisco IOS XE デバイスの認証をバイパスする方法の詳細を共有した。

11月30日に発表されたテクニカル・レポートの中で研究者たちは、この深刻なセキュリティ問題を悪用するハッカーたちが、デバイスを完全に制御する Level 15 の権限を持つ、新たなユーザーを作成する方法を示している。

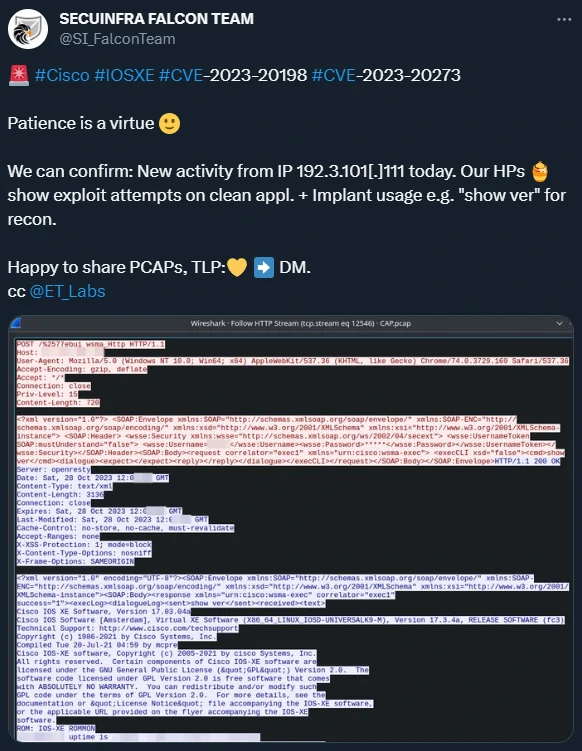

このエクスプロイトの作成に使用されたのは、SECUINFRA のデジタル・フォレンジックおよびインシデント対応チームが設置した、ハニーポットから取得した情報だという。

source: Secuinfra Falcon Team

Horizon3.ai の説明は、IOS XE 上の Web Services Management Agent (WMSA) サービスへ向けた HTTP リクエストを、攻撃者がエンコードできるというものだ。Cisco の IOS XE の高権限のバイナリにより、CVE-2023-20198 に対して脆弱な webui サービスで使用され、OpenResty (Lua スクリプトをサポートする Nginx ベースのサーバ) のコンフィグレーション・ファイルが生成される。

Horizon3 は、「この脆弱性の核心は、リクエスト “POST /%2577ebui_wsma_HTTP” の最初の行にある。この webui_wsma_http の巧妙なエンコーディングは、以前の投稿で説明した Nginx のマッチングを迂回し、IOS XE 上の WMSA サービスに到達する」と述べている。

WSMA は SOAPリクエストを通じてコマンドを実行できる。その中には、対象システム上で完全な権限を持つユーザーを作成するための、コンフィグレーション機能へのアクセスを可能にするものも含まれる。

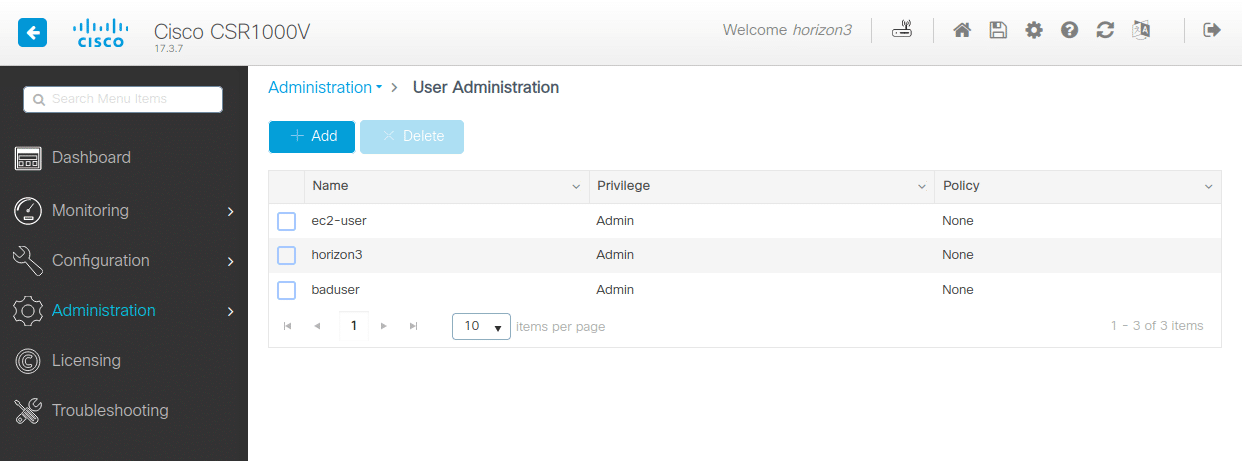

研究者たちが、上記のエクスプロイト・コードをテストしたところ、デバイスの管理インターフェイスに Level 15 と表示される、新たなユーザーを作成できたという。

source: Horizon3.ai

この時点から、攻撃者たちはデバイスを完全に制御できるようになり、別の脆弱性を悪用することなく、悪意のインプラントをディスクに書き込むことができるという。

Cisco IOS XE のバックドアは生きている

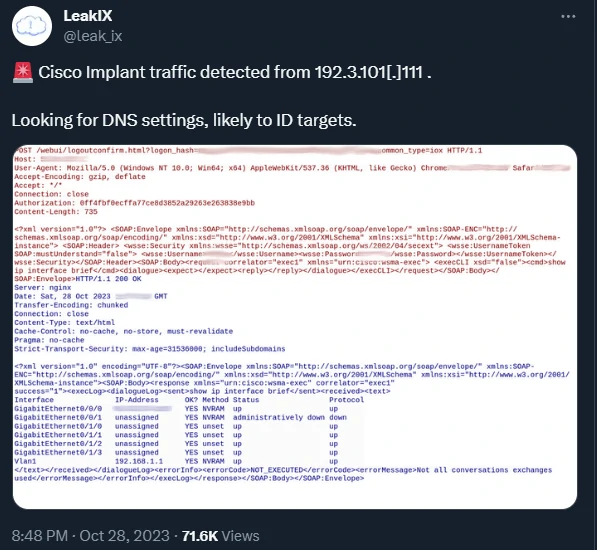

暴露されたオンライン・サービスのための、インテリジェンス・プラットフォームである LeakIX は、Secuinfra も観測したエクスプロイトが、Cisco IOS XE デバイスの乗っ取りに成功することを確認した。

さらに、LeakIX の Cisco IOS XE ハニーポットが、脅威アクターにより起動されたことで、研究者たちはデバイス上で実行されたコマンドを確認できた。

BleepingComputer と共有されたセッションの PCAP ファイルでは、攻撃者が以下のコマンドを実行しているのが確認できる:

show ip interface brief

show ip dns view

show ip name-servers

これらは全て、価値の高いターゲットの発見につながる情報を、収集するための偵察目的のコマンドである。

Cisco IOS XE バージョンへのパッチ適用の拡大

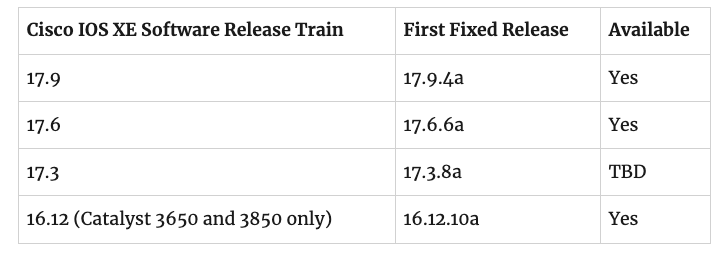

10月30日に Cisco は、脆弱性 CVE-2023-20198 に関するセキュリティ情報を更新し、この脆弱性に対処する IOS XE のアップデートを発表した。

現時点では、新しいリリースが提供されていないため、同ソフトウェアのバージョン 17.3 のみがセキュリティ問題の影響を受ける状況にある。さらに同社は、Software Maintenance Updates (SMUs) でも、この問題に対処している。なお、新しいソフトウェア・リリースは、同社の Software Download Center から入手できる。

依然として数千台のデバイスがハッキングされている可能性

この脆弱性 CVE-2023-20198 は、10月16日に Cisco が情報公開する以前から、脅威アクターたちにゼロデイとして悪用されている。

その 10日後の 10月25日には、Censys の脅威ハンティング・プラットフォームが、世界中に広がる侵害の兆候を示す、約 28,000台の Cisco IOS XE ホストを発見した。

Censys の調査結果によると、ハッキングされたデバイスの多くは、国内全域でサービスを提供している大手通信事業者やインターネット・プロバイダーに存在している。

この脆弱性の悪用を Cisco 公表した以降における最初の推定では、悪意のインプラントが実行されているホストは 10,000 台程度であった。

しかし、その翌週においては、インターネット上でスキャンされたインプラントが、一般 Web 上に公開されている約 60,000台の Cisco IOS XE デバイス上に存在していることが判明した。

しかし、応答前にAuthorization ヘッダをチェックするように、脅威アクターたちが悪意のコードを変更したことで、ハッキングされたデバイスは姿を隠し、その数も急減した。

サイバー・セキュリティ企業 Fox-IT の研究者たちは、この変更に対応するスキャン方法を考案し、10月23日の時点で 38,000台近くの侵害された Cisco IOS XE ホストが存在することを明らかにした。

この一週間の間に、Cisco IOS XE 脆弱性 CVE-2023-20198 に関する、大量の記事がポストされています。深刻な脆弱性がゼロデイの状態で悪用され、しかも、脅威アクターによる感染デバイスに対する検出回避が行われという、二転三転する状況が、このような事態を生み出しています。そして、ついに PoC エクスプロイトが登場しました。まだまだ、被害の実体は予測できないという感じです。

23/10/23:Cisco の CVE-2023-20198/CVE-2023-20273 にパッチ適用

23/10/22:Cisco :侵入デバイス数が 50,000 から 1,000 台前後に急減?

23/10/20:Cisco のゼロデイ CVE-2023-20273:大規模侵害の原因を特定

23/10/19:Cisco の未パッチ脆弱性 CVE-2023-20198:4万台のハッキング

23/10/19:CISA KEV:Cisco IOS Xe の脆弱性 CVE-2021-1435 を追加

23/10/16:Cisco IOS XE の CVE-2023-20198:ゼロデイ・エクスプロイト

You must be logged in to post a comment.