Cisco patches IOS XE zero-days used to hack over 50,000 devices

2023/10/23 BleepingComputer — Cisco が対処した、2つの脆弱性 CVE-2023-20198/CVE-2023-20273 は、先週にハッカーたちに悪用され、数万台の IOS XE デバイスの侵害を引き起こしたものだ。このリリースは、脅威アクターたちが脆弱性をゼロデイとして悪用し、50,000 台以上の Cisco IOS XE ホストを侵害し、完全に制御した後に行われた。

Critical および Medium の欠陥

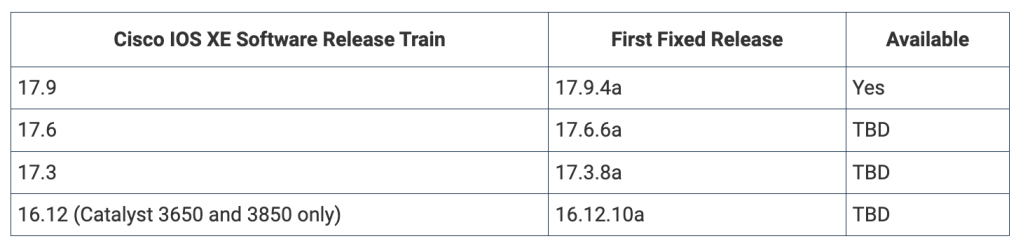

オリジナルのアドバイザリに対する更新において Cissco は、最初の修正ソフトウェアのリリースは、同社の Software Download Center から入手可能だと述べている。現時点において、最初に登場した修正リリースは 17.9.4a であるが、更新日は公開されていない。

Cisco が CSCwh87343 として追跡している2つの脆弱性は、IOS XE ソフトウェアを実行する Cisco デバイスの Web UI に存在している。CVE-2023-20198 の CVSS 値は 10.0 であり、CVE-2023-20273 の CVSS 値は 7.2 である。

Cisco によると、この深刻な脆弱性を悪用して、各種のデバイスにイニシャル・アクセスした脅威アクターたちは、”特権 15 コマンドを発行” して、通常のローカル・アカウントを作成したという。Cisco のデバイスでは、コマンドを発行する権限はレベル 0〜15 にロックされており、レベル 0 はゼ5つの基本的なコマンド (logout/enable/disable/help/exit) を提供し、レベル 15 はデバイスを完全に制御できる最も特権的なものとなる。

脆弱性 CVE-2023-20273 を悪用する攻撃者は、新しいローカル・ユーザーの権限を root に昇格させ、ファイル・システムに悪意のあるスクリプトを追加した。ただし、このインプラントには永続性がなく、再起動すればシステムから削除される。

Cisco は、デバイスの Web UI (HTTP サーバ) 機能がオンになっている場合に、この2つの脆弱性が悪用される可能性があると警告しており、具体的には “ip http server” コマンドまたは “ip http secure-server” コマンドにより悪用されるという。

管理者は、”show running-config | include ip http server | secure | active” コマンドを実行し、グローバル・コンフィグレーションにおける “ip http server” をチェックできる。また、”ip http secure-server” コマンドを確認することで、この機能の有効/無効を判定できる。

Cisco は、「システム・コンフィグレーションに、どちらかのコマンド、もしくは、両方のコマンドが存在する場合に、Web UI 機能が有効になっていることを示す」と述べている。

ハッキングされたCisco IOS XEホストの急激な減少

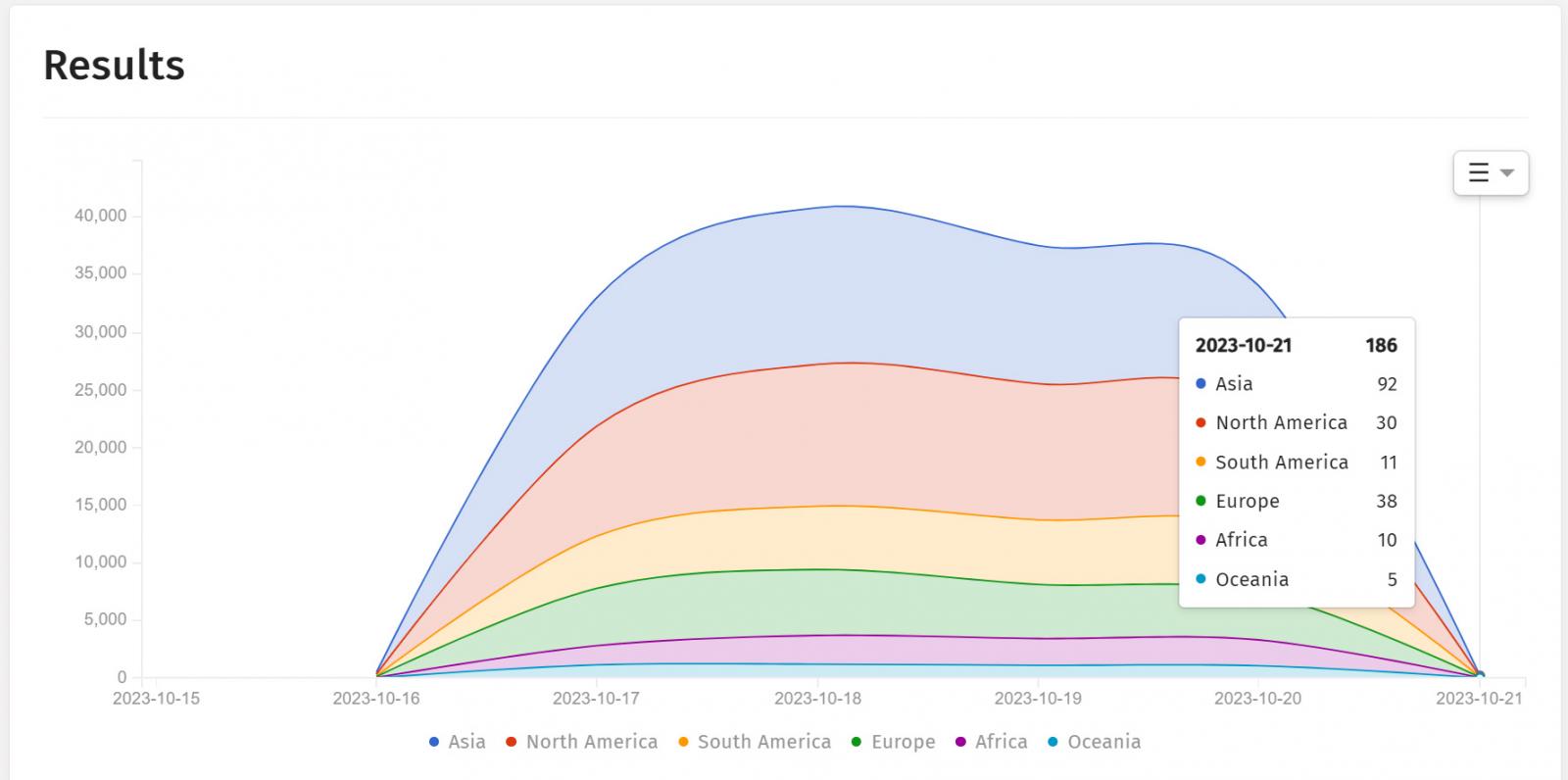

10月16日 (月) に Cisco が、脆弱性 CVE-2023-20198 をゼロデイとして公開したときから、セキュリティ研究者たちは侵害されたデバイスを探し始めてきた。初期の調査では、17日 (火) までに、約 10,000 台の Cisco IOS XE 脆弱デバイスが感染したと推定されていた。その後、さらに多くの研究者が捜索に加わったことで、その数はわずか数日の間に 40,000台以上にまで急増した。

10月20日に Cisco は、IOS XEソフトウェアを実行しているシステムの、完全な制御を目的とするキャンペーンで悪用されている、2つ目のゼロデイ脆弱性を公開した。

しかし、その週末の時点では、この2つのゼロデイ脆弱性の悪用によりハッキングされた Cisco IOS XE ホストの数が、約60,000 台から数百台へと急減した。この謎の急減の原因は不明だが、一説によると、攻撃者が存在を隠すためのアップデートを導入し、悪意のインプラントがスキャンで見えなくなったからだとされている。The Shadowserver Foundation の CEO である Piotr Kijewski は、10月21日以降においては、インプラントの数が急減して、わずか 107台に留まると述べている。

source: The ShadowServer Foundation

急激に数が減った理由としては、グレーハット・ハッカーが悪意のインプラントを除去するために、感染したデバイスを自動的にリブートしていることも考えられる。しかし、Cisco が調査を完了してオフィシャルな報告書を提出するまで、あるいは、他のセキュリティ研究者が侵害された Cisco IOS XE システムを分析して結論を出すまでは、確かなことはわからない。

この記事を掲載した後に、サイバー・セキュリティ企業 Fox-IT の研究者が、侵害された Cisco IOS XE デバイスの数が、最近になって急増している理由を説明する、新しい情報を発表した。Fox-IT は、「数万台のデバイス上に存在する悪意のコードは、応答する前に HTTP ヘッダーの Authorization 値をチェックするように変更されている。別の方法を使用したところ、37,890 台が侵害されていること分かった」と述べている。

研究者たちからの IOS XE 管理者への助言は、インターネット上 に Web UI が公開されている場合には、フォレンジック・トリアージを行い、ホスト上でのインプラントのアクティブ/非アクティブを確認するために必要な手順を含む、リポジトリを提供するというものだ。また、このリポジトリは、Cisco IOS XE ハッキング・キャンペーン中に仕掛けられた、悪意のコードの存在についてデバイスをスキャンするための代替方法も提供する。

更新[12:16 PM, EDT]: ハッキングされた Cisco IOS XE デバイスは、返信する前に Authorization リクエスト・ヘッダ値をチェックするよう、悪意のインプラントが変更されているため、もはや表示されないという、Fox-IT の研究者からの情報を追加した。

米国時間の 10月16日に、Cisco の 脆弱性 CVE-2023-20198 がゼロデイとして報道され、翌日の 20日に CVE-2023-20273 が報道されという状況なので、かなりの短期間で、問題が特定され、パッチが適用されています。でも、かなり長く待たされたと感じる人も多いことかと思います。ただ、その間に、ハッキングされた Cisco IOS XE ホストの数が、約60,000 台から数百台へと急減するという、奇妙な減少が起こっています。まだまだ、続報がありそうですね。

You must be logged in to post a comment.