Cisco discloses new IOS XE zero-day exploited to deploy malware implant

2023/10/20 BleepingComputer — 10月20日に Cisco は、深刻度の高い新たなゼロデイ脆弱性 CVE-2023-20273 を公表した。このゼロデイは、今週の初めに公表されたゼロデイ CVE-2023-20198 の悪用により侵害された、IOS XE デバイス上に悪意のインプラントを展開するために積極的に悪用される。Cisco は、この2つの脆弱性に対する修正プログラムを開発し、10月22日から週末にかけて、Cisco Software Download Centerを通じて顧客にリリースする予定だと述べている。

10月20日の時点で Cisco は、「脆弱性 CVE-2023-20198/CVE-2023-20273 の修正プログラムは、10月22日に公開される予定である。以前に言及されていた脆弱性 CVE-2021-1435 は、この活動に関連しているとは、すでに評価されていない」と述べている。

10月16日 (月) に Cisco は、遅くとも 9月18日以降において、認証バイパス・ゼロデイ脆弱性 CVE-2023-20198 の悪用に成功した、未認証の攻撃者が IOS XE デバイスに侵入し、”cisco_tac_admin”と “cisco_support” を作成していることを明らかにした。

そして、root アクセスを取得して Cisco IOS XE デバイスを完全に制御し、任意のコマンドを実行する悪意のインプラントを展開するために、特権昇格のゼロデイ脆弱性 CVE-2023-20273 が悪用されていることが、10月20日に明らかになった。

Censys と LeakIX の推定によると、脆弱な IOS XE ソフトウェアを実行している 40,000 台以上の Cisco デバイスに存在し、依然としてパッチ未適用の2つのゼロデイが悪用され、すでにハッカーにより侵害されているという。その2日前の火曜日に、VulnCheck が発表したのは、IOS XE デバイス上の悪意のインプラントが、10,000台前後で推移しているというものだった。また、その翌日に Orange Cyberdefense CERT は、34,500台だと述べている。

Cisco IOS XE が動作するネットワーキング・デバイスとして挙げられるのは、エンタープライズ・スイッチ/アクセス・ポイント/ワイヤレス・コントローラ/アグリゲーション/ブランチ・ルーター/産業用デバイスなどである。

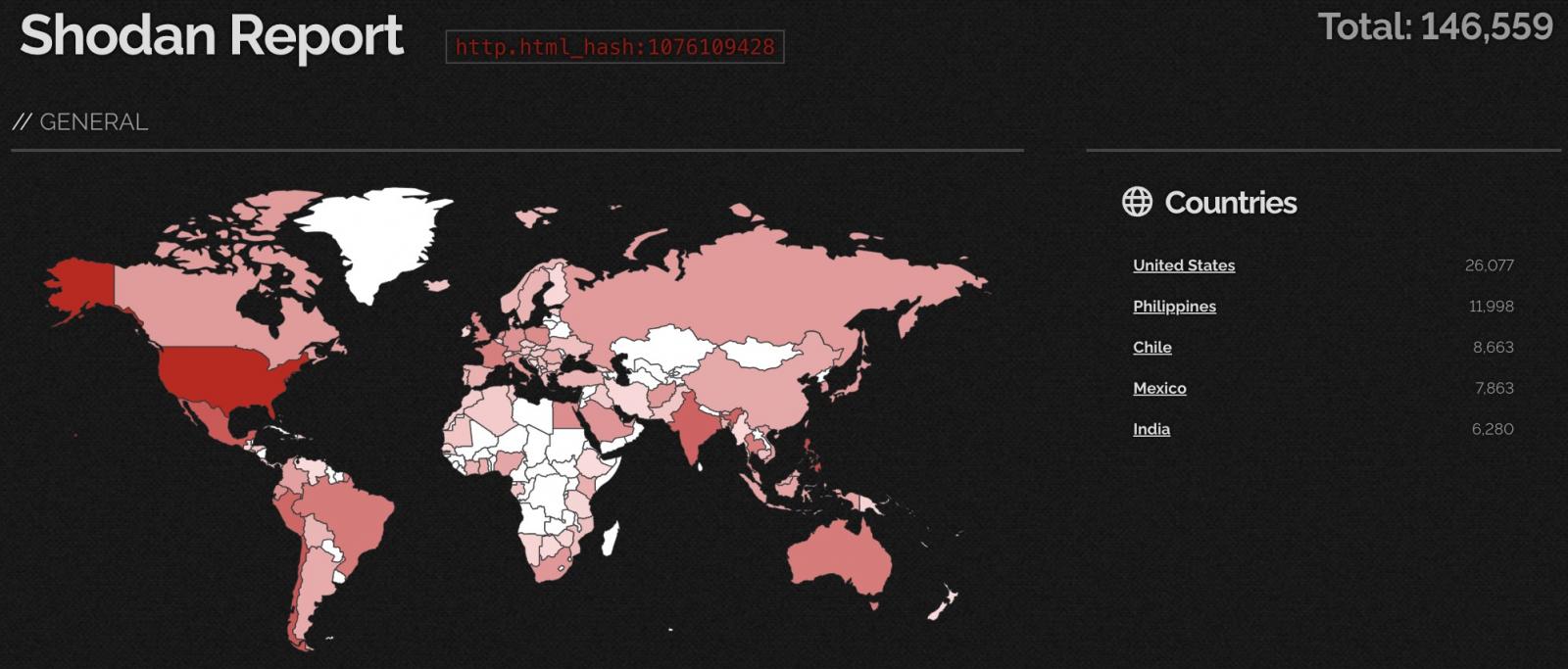

インターネットに露出した Cisco IOS XE デバイスの、正確な数を把握するのは難しいが、Shodan の検索によると、現時点で 146K 以上の脆弱なシステムが、攻撃にさらされているという。

Cisco から管理者に発せられた警告は、セキュリティ・アップデートが利用できなくても、インターネットに面した全システムで脆弱な HTTP サーバ機能を無効化することで、攻撃をブロックできるというものだ。

Cisco の広報担当者は、「我々は、更新されたセキュリティ勧告と、Talos ブログで説明されているように、これらの即時措置を取るよう顧客に強く求めている」と、BleepingComputer に述べている。

また、管理者たちに推奨されるのは、これらの進行中の攻撃に関連する悪意の活動の潜在的な指標として、疑わしいユーザーアカウントや、最近に作成されたユーザーアカウントを探し出すことである。

侵害された Cisco IOS XE デバイス上で、悪意のインプラントを検出する方法の 1つとして、対象デバイス上で以下コマンドを実行できる:

curl -k -X POST “https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1”

9月にも Cisco は、IOS/IOS XE ソフトウェアの別のゼロデイ・バグ CVE-2023-20109 に対して、パッチを適用するよう顧客たちに警告している。

このインシデントは、その規模が大きかったことで注目を集め、その分だけ情報も錯綜したようです。時系列で見ると、以下のように事態が動いてきました。そして、この記事に記されているように、CVE-2023-20198/CVE-2023-20273 のペアが要因だろうと、現状では落ち着いたようです。

23/10/19:Cisco の未パッチ・ゼロデイ CVE-2023-20198:40,000 台のハッキング

23/10/19 CISA KEV:Cisco IOS Xe の脆弱性 CVE-2021-1435 も大規模侵害の要因?

You must be logged in to post a comment.