PoC Exploit Released for Critical CVE-2023-49105 ownCloud Vulnerability

2023/12/05 SecurityOnline — ownCloud 10.6.0〜10.13.0 に影響を及ぼす、深刻なセキュリティ脆弱性 CVE-2023-49105 が公表され、PoC エクスプロイト・コードが容易に入手できるようになった。この脆弱性の CVSS スコアは 9.8 であり、悪用に成功した攻撃者は認証なしで、任意のファイルへのアクセス/変更/削除などが可能になるため、ownCloud ユーザーにとって深刻な脅威になり得る。

ownCloud のデフォルト・コンフィグレーションでは、ユーザーによる署名キーの設定が不要である。その点に、この脆弱性は起因している。

脆弱性 CVE-2023-49105 による深刻な影響としては、以下の2つが懸念される。

- たとえアカウントを持たない攻撃者であっても、あらゆるアカウントの、あらゆるファイルに対して、それらの管理 (CRUD:Create/Read/Update/Delete) が可能になる。特定のシナリオでは、リモート・コード実行 (RCE:Remote Code Execution) にいたる可能性さえある。

- 標準的なアカウント認証情報を持つ攻撃者は、権限を管理者レベルに昇格させ、リモート・コード実行が可能になる。

先日に、この脆弱性に関する技術的詳細と PoC エクスプロイトが、Ambionics のセキュリティ研究者により発表され、深刻なリスクが明らかにされた。この研究者のレポートには、「脆弱性 CVE-2023-49105 の悪用に成功した攻撃者は、任意のユーザー・ファイルに対して、完全なアクセス権を取得し、リモート・コード実行を引き起こす可能性がある。また、すでにアカウントを持っている攻撃者の場合には、管理者に権限を昇格させ、リモート・コード実行にいたる」と詳述されている。

脆弱性 CVE-2023-49105 の PoC エクスプロイトは、GitHub から入手できる。

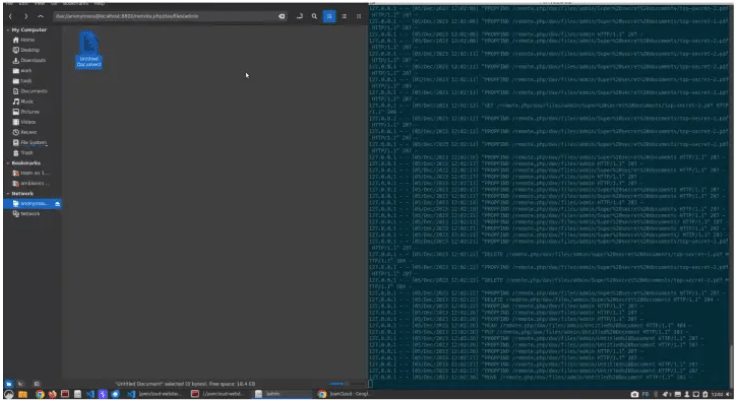

このレポートでは、この状況の深刻性をさらに強調するために、認証されていない攻撃者が、任意のユーザー・ファイルにアクセスする方法をビデオを公開している。この視覚的なデモンストレーションにより、直ちにシステムにパッチを適用することの緊急性が示されている。

すでに、PoC エクスプロイト・コードが公開されているため、ownCloud のバージョン 10.6.0〜10.13.0 のユーザーは、速やかにパッチを適用する必要がある。

ownCloud の脆弱性に関する、3回目の記事です。第一弾は、2023/11/24 の「ownCloud の3つの深刻な脆弱性:管理者のパスワードなどが漏えいする可能性」であり、このときは脆弱性 CVE-2023-49103 が注目されていました。そして、第二弾は、2023/11/28 の「ownCloud の脆弱性 CVE-2023-49103:脅威アクターによる悪用が始まっている」です。脆弱性 CVE-2023-49105 に PoC エクスプロイトとのことで、懸念が増してきています。

You must be logged in to post a comment.