50K WordPress sites exposed to RCE attacks by critical bug in backup plugin

2023/12/11 BleepingComputer — WordPress に 90,000以上もインストールされているプラグインで、深刻な脆弱性が発見された。この脆弱性の悪用に成功した攻撃者が、リモート・コードを実行し、脆弱な Web サイトを完全に侵害する可能性があるという。この、Backup Migration というプラグインは、ローカル・ストレージまたは Google Drive アカウントへ向けた、管理者によるサイト・バックアップを自動化するものだ。脆弱性 CVE-2023-6553 (CVSS:9.8) は、Nex チームとして知られるバグハンターのチームにより発見され、バグバウンティ・プログラムの下で Wordfence に報告された。

この問題は、Backup Migration 1.3.6 以下の全てのプラグイン・バージョンに影響を及ぼし、この問題を悪用する脅威アクターは、ユーザーの操作を必要としない複雑度の低い攻撃が可能になるという。

認証されていない攻撃者が CVE-2023-6553 を悪用することで、”/includes/backup-heart.php”ファイルを介して PHP コード・インジェクションを実行し、さらにはリモートコード実行にいたるという。その結果として、標的の Web サイトを乗っ取ることが可能になる。

Wordfence は、「攻撃者による、”includes” に渡される値の制御が可能になる。それを悪用することで、リモートコード実行が達成されてしまう。結果として、認証されていない脅威アクターによる、サーバ上でのコード実行が容易になる。具体的に言うと、特別に細工されたリクエストを送信することで、任意の悪意の PHP コードをインクルードできる。そして、WordPress インスタンスのセキュリティ・コンテキスト内の、基礎となるサーバ上で任意のコマンドを実行できるようになる」と述べている。

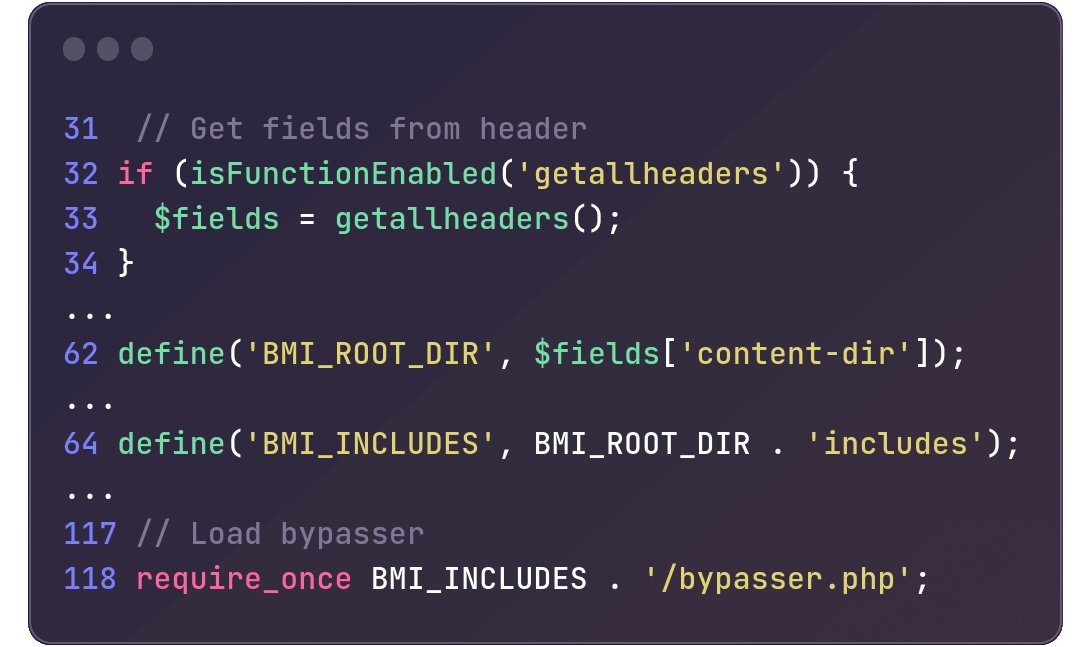

Backup Migration プラグインが使用する “/includes/backup-heart.php” ファイルでは、118行目の BMI_INCLUDES ディレクトリ (BMI_ROOT_DIR と includes 文字列をマージして定義) で、bypasser.php を取り込もうとしている。

しかし、BMI_ROOT_DIR は、62行目の content-dir HTTP ヘッダで定義されているため、BMI_ROOT_DIR はユーザーによる制御が可能となっている。

数時間でパッチがリリース

12月6日に Wordfence が、Backup Migrationプラグインの開発チームであるBackupBliss に対して深刻な脆弱性を報告したことで、その数時間後にはパッチがリリースされた。

こうして、報告の当日にパッチ適用した Backup Migration 1.3.8 プラグイン・バージョンがリリースされたのだが、WordPress.org のダウンロード統計が示すように、脆弱なバージョンを使用している約5万件の WordPress サイトは、それから約1週間が経った現在でも、セキュリティ保護が必要な状態にある。

管理者に強く推奨されるのは、脆弱性 CVE-2023-6553 を介した攻撃に対して、Web サイトを保護することである。この欠陥は、認証されていない脅威アクターが、リモートから悪用できる深刻な脆弱性である。

WordPress の管理者は、CVE-2023-45124として追跡されている、フェイクの脆弱性をルアーにして、悪意のプラグインをインストールさせようとする、フィッシング・キャンペーンの標的にもなっている。

WordPress の Backup Migration というプラグインですが、なかなか便利そうですね。しかし、プラグイン全般に言えることですが、やはり脆弱性が多いような感じがします。よろしければ、WordPress で検索も、ご利用ください。

You must be logged in to post a comment.