Qbot malware returns after this summer’s law enforcement disruption

2023/12/17 BleepingComputer — QakBot マルウェアが、新たなフィッシング・キャンペーンで再び配布されていることが発見された。2023年8月に、Operation Duck Huntと呼ばれる多国籍法執行機関が、QakBot 管理者のサーバにアクセスし、そのインフラを破壊している。それ以来、QakBot の活動は停止していたが、またしても復活したことになる。

今年の夏の時点で FBI は、このマルウェアの通信に使われるボットネットの暗号鍵にアクセスして、ボットネットを乗っ取り、感染させたデバイスへ向けて カスタム Windows DLL モジュールをプッシュすることに成功した。そして、この DLL により QakBot マルウェアを終了させるコマンドを実行し、そのボットネットを破壊していた。

Qbot マルウェアの配布に使用されていたフィッシング・サービスは、そのときの混乱以降にも活動が散見されたが、新しいフィッシング・キャンペーンが開始された、今週の月曜日までの期間において、QakBot マルウェアの配布は行われていなかった。

QakBot の再来

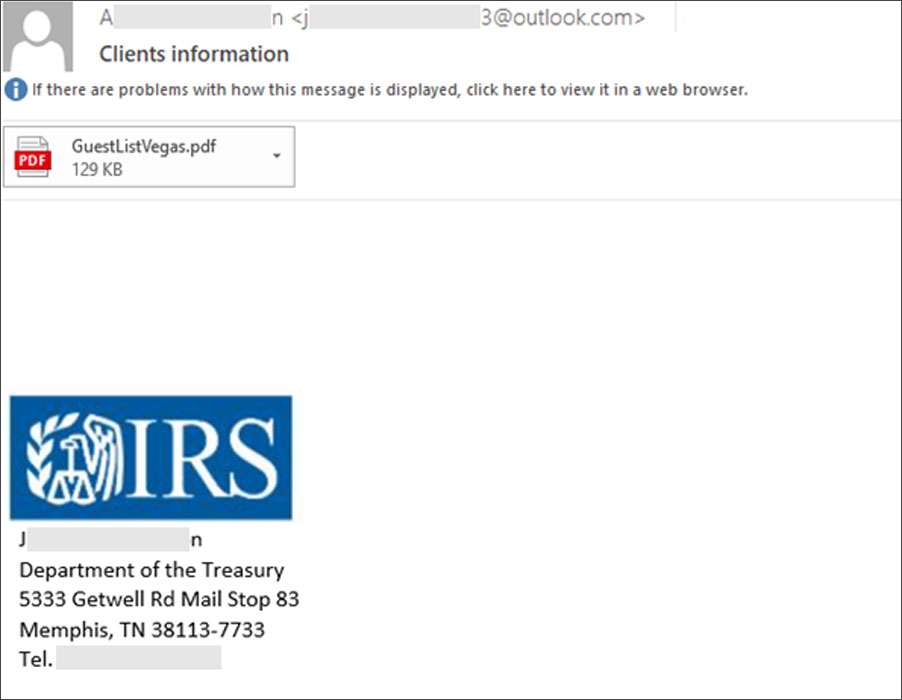

国税庁職員からの電子メールを装うフィッシング・キャンペーンで、 QakBot が再び配布されていると、Microsoft が警告している。同社によると、このフィッシング攻撃を最初に観測したのは 12月11日であり、ホスピタリティ業界をターゲットにした小規模なキャンペーンだったという。

Source: Microsoft on Twitter

メールに添付されているのは、ゲスト・リストを装う PDF ファイルであり、”Document preview is not available” というメッセージが表示され、正しく表示するためには PDF のダウンロードが必要だと促されるという。

それに騙されたユーザーが、ダウンロードボタンをクリックすると MSI がダウンロードされ、それインストールすると Qakbot マルウェアの DLL が、メモリ上で起動する仕掛けになっているようだ。

Microsoft によると、この DLL はフィッシング・キャンペーンが始まった 12月11日に生成されたものであり、tchk06 というキャンペーン・コードと、45.138.74.191:443/65.108.218.24:443 の C2 サーバを使用しているという。

Microsoft は、「最も注目すべきは、配信された Qakbot のペイロードが、以前には見られなかったバージョン 0x500 で構成されていたことだ」と X (Twitter) に投稿しており、マルウェアの開発が続いていることを示唆している。

セキュリティ研究者の Pim Trouerbach と Tommy Madjar も、配布されている Qakbot のペイロードが新しいものであり、若干の変更が加えられていることを確認している。

Trouerbach が BleepingComputer に語ったところによると、新しい QakBot DLL には、文字列の復号化において従来の XOR ではなく AES を使用するなど、細かな変更が加えられているという。Trouerbach は、いくつかの珍しいバグが新バージョンには含まれているため、まだ開発中であると推測しているようだ。

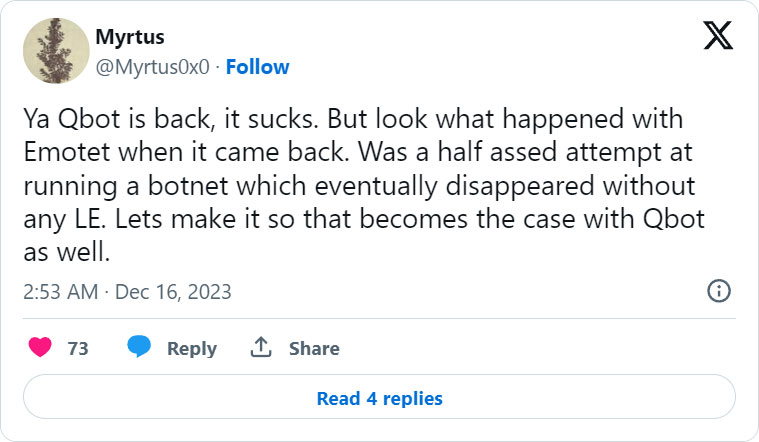

彼が X (Twitter) に投稿したところによると、Emotet が 2021年に法執行機関に破壊された後に、脅威アクターたちがボットネットを復活させようと試みたが、大半は失敗に終わっているようだ。

Qbot が以前の規模を取り戻すのに苦労するかどうかを判断するのは時期尚早だが、管理者やユーザーは、マルウェアの配布によく使われるリプライチェーンのフィッシング・メールに警戒する必要がある。

Qbot マルウェアとは

QakBot (別名 Qbot) は、2008年にバンキング・トロイの木馬としてスタートしている。マルウェア開発者は、それを使ってバンキングの認証情報/Web サイトのクッキー/クレジットカード情報などを盗み出し、金融詐欺を働いていた。

しかし、時が経つにつれ、このマルウェアはマルウェア配信サービスへと進化して、他の脅威アクターと提携し、ランサムウェア攻撃/スパイ活動/データ窃盗などを行うための、ネットワークへの初期アクセスを提供するようになった。

Qakbot は、様々な誘い文句を利用したフィッシング・キャンペーンを通じて配布される。リプライ・チェーン・メール攻撃とは、脅威アクターが盗んだ電子メールのスレッドを使用し、そこへ向けてメッセージを返信するというものだ。

通常、それらのメールには、悪意のファイルが添付されている。また、ユーザーのデバイスに Qakbot マルウェアをインストールするための、悪意のファイルをダウンロードさせるリンクが含まれる場合もある。

これらの悪意の文書は、フィッシング・キャンペーンごとに変化し、悪意のマクロを取り込んだ Word や Excel 文書/埋め込みファイルを含む OneNote ファイル/実行可能ファイル/Windows ショートカットと ISO 添付ファイルといった、多様な形態が確認されている。また、Windows のゼロデイ脆弱性を悪用するように、デザインされたものもあるという。

このマルウェアが、いったんインストールされると、wermgr.exe や AtBroker.exe などの正規の Windows プロセスに DLL が注入され、バックグラウンドで静かに実行しながら追加のペイロードを展開するという。

過去において Qakbot は、Conti/ProLock/Egregor/Revil/RansomExx/MegaCortex などの、複数のランサムウェア・オペレーションと提携してきた。しかし、最近では、その対象は Black Basta/BlackCat/ALPHV などに変化している。

QakBot (QBot) は、叩かれても叩かれても復活してくる、とてもしぶといボットネットです。2023/08/28 の「マルウェア・ローダー Top-3 による寡占化:QakBot/SocGholish/Raspberry Robin」で解説されているように、常にトップを走り続けています。QakBot と QBot という2つの呼び名があり、紛らわしいところがありますが、QakBot + QBot で検索すると、このボットネットの全容が見えてきます。よろしければ、ご参照ください。

You must be logged in to post a comment.