LastPass now requires 12-character master passwords for better security

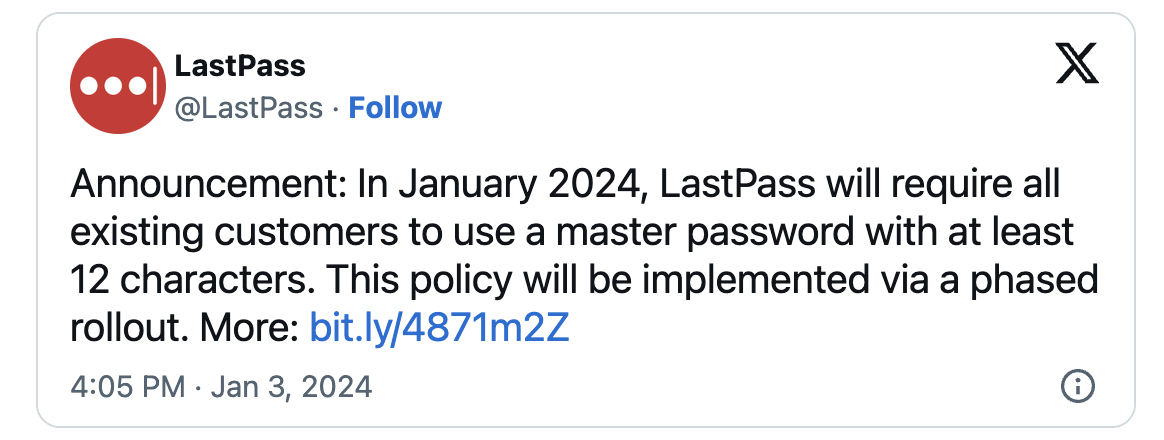

2024/01/03 BleepingComputer — 1月3日に LastPass が顧客に通知したのは、アカウントのセキュリティを高めるための、最低 12文字の複雑なマスター・パスワード使用の義務付けである。2018年以降において LastPass は、12 文字のマスター・パスワードが必要であると繰り返し述べてきたが、ユーザーたちは脆弱なものを使用することが可能であった。

LastPass は、「これまでを振り返ると、2018年以降において、LastPass のデフォルト設定は 12文字のマスター・パスワードであった。しかし、顧客は、推奨されるデフォルト設定の採用を見送り、より少ない文字数のマスター・パスワード作成を選択する能力を持っていた」と、今日の発表で述べている。

2023年4月以降においても LastPass は、新規アカウントの作成およびパスワードの再設定時に、12 文字のマスター・パスワードを必要とする条件の適用を開始したが、従来からのアカウントにおいては、引き続いて 12 文字未満のパスワードを使用できる。しかし、今月から、LastPass は全てのアカウントで、12 文字のマスター・パスワードという要条件を実施する。

さらに LastPass は、これまでにダークウェブで流出している認証情報のデータベースと、新規/更新マスター・パスワードを照合し、すでに漏洩したアカウントとの一致の排除を確認していくと付け加えている。

もしネガティブなマスター・パスワードであると判明した場合には、セキュリティ警告のポップアップが表示され、別のパスワードを選択するよう促されることで、今後のクラッキングの試みがブロックされていく。

アカウントのセキュリティを強化する取り組みの一環として、LastPass は2023年5月の時点で、強制的な多要素認証 (MFA) の再登録プロセスを開始した。その時には、ログインで重大な問題に遭遇するユーザーが多発し、アカウントからのロックアウトが生じていた。

LastPass の Senior Principal Intelligence Analyst である Mike Kosak は、「今回の変更に含まれる顧客への要求は、推奨されるベスト・プラクティスを満たすために、マスター・パスワードの長さと複雑さを更新である。その一方で、多要素認証 (MFA) の再登録を、顧客に促すことにもなる」と述べている。

同社は、「2024年1月より、LastPass は全顧客に対して、最低でも 12文字のマスター・パスワードの使用を義務付ける。そして、来月には、新規/更新マスター・パスワードについて、既知の侵害された認証情報のデータベースとの照合を直ちに開始する。それにより、一連のパスワードが、これまでにダークウェブ上で公開されていないことが確認される」と述べている。

LastPass が BleepingComputer に語ったところによると、1月3日から B2C の顧客に対して、また、1月10日か B2B の顧客に対して、これらの変更に関する E メールが届き始めるとのことだ。

2022年の情報漏洩でマスター・パスワードがクラックされる

これらの措置の背景にあるのは、LastPass が2022年8月と2022年11月に公表した、2件のセキュリティ侵害である。

2022年8月に LastPass は、同社からソフトウェア・エンジニアに支給されたノート PC ハッキングされ、漏洩した開発者アカウントを通じて、同社の開発者環境が侵害されたことを確認している。この侵入を成功させた、脅威アクターが盗み出したものには、ソースコードと技術情報に加えて、LastPass の内部システムの機密も含まれていた。

このインシデントで窃取された情報は、その後の 2022年12月の情報漏えい事件でも悪用された。具体的に言うと、前述のエンジニアの DevOps コンピュータを侵害した後に、リモートコード実行の脆弱性を悪用してキーロガーをインストールするために、暗号化された Amazon S3 バケットから顧客のボールト・データが窃取された。

2023年10月にもハッカーたちは、2022年に侵害された LastPass データベースから、秘密鍵とパスフレーズを抽出し、25 人以上の被害者から $4.4 million 相当の暗号通貨を盗み出した。

MetaMask の開発者である Taylor Monahan と ZachXBT の調査によると、現時点においても脅威アクターたちは、盗み出した LastPass のマスター・パスワードをクラックし、パスワードへのアクセスを得ていると考えられている。

このアクセスを使って、脅威アクターは暗号通貨ウォレットのパスフレーズ/認証情報/秘密鍵を検索した後に、それらを悪用して自身のデバイスにウォレットをロードし、すべての資金を流出させている。

LastPass によると、現時点において同社のパスワード管理ソリューションは、世界の 3300 万人以上に、そして、10万社以上の企業に、利用されているという。

長いパスワードで、ブルートフォース耐性を向上させるのと同時に、パスサードリセットを促し、適切な MFA を広めたいと考えているのでしょう。文中にもあるように、2022年8月の LasPass への徹底的な標的型攻撃には、LastPass 自身も含めて、多くの人々が驚いたはずだと思います。このインシデントの全容が明らかになったのは、2023年に入ってからのことであり、その辺りについては、以下の記事および、LastPass で検索を、ご参照ください。

2023/02/28:LastPass:エンジニアの自宅 PC が侵入経路に

2023/03/07:LastPass:エンジニアのメディアサーバが侵入経路

2023/04/13:LastPass 侵害を再考する:学ぶことがタクサンあるはず

You must be logged in to post a comment.