Nearly 11 million SSH servers vulnerable to new Terrapin attacks

2024/01/03 BleepingComputer — インターネットに公開されている約 1100万台の SSH サーバが、SSH 接続の完全性を部分的に脅かす、Terrapin 攻撃に対して脆弱であるという。Terrapin 攻撃とは、SSH プロトコルを標的とし、クライアントとサーバの双方に影響を与えるものであり、ドイツの Ruhr University Bochum の学術研究者たちにより考案されたものだ。

特に ChaCha20-Poly1305 や CBC with Encrypt-then-MAC などの、特定の暗号化モードが使用されている場合において、 この攻撃によりハンドシェイク過程のシーケンス番号が操作されると、SSH チャネルの完全性が侵害される。

上記のような手順を用いる攻撃者は、ユーザー認証のための公開鍵アルゴリズムをダウングレードさせ、 OpenSSH 9.5 に対するキーストローク・タイミング攻撃への防御を無効化できる。

Terrapin 攻撃の特筆すべき要件は、攻撃者がハンドシェイク交換を傍受して変更するために、中間者 (AitM) の立場にいる必要があることである。つまり、関心のあるネットワークを侵害することの多い脅威アクターたちは、攻撃を進展させる適切なタイミングを待つことが可能になる。

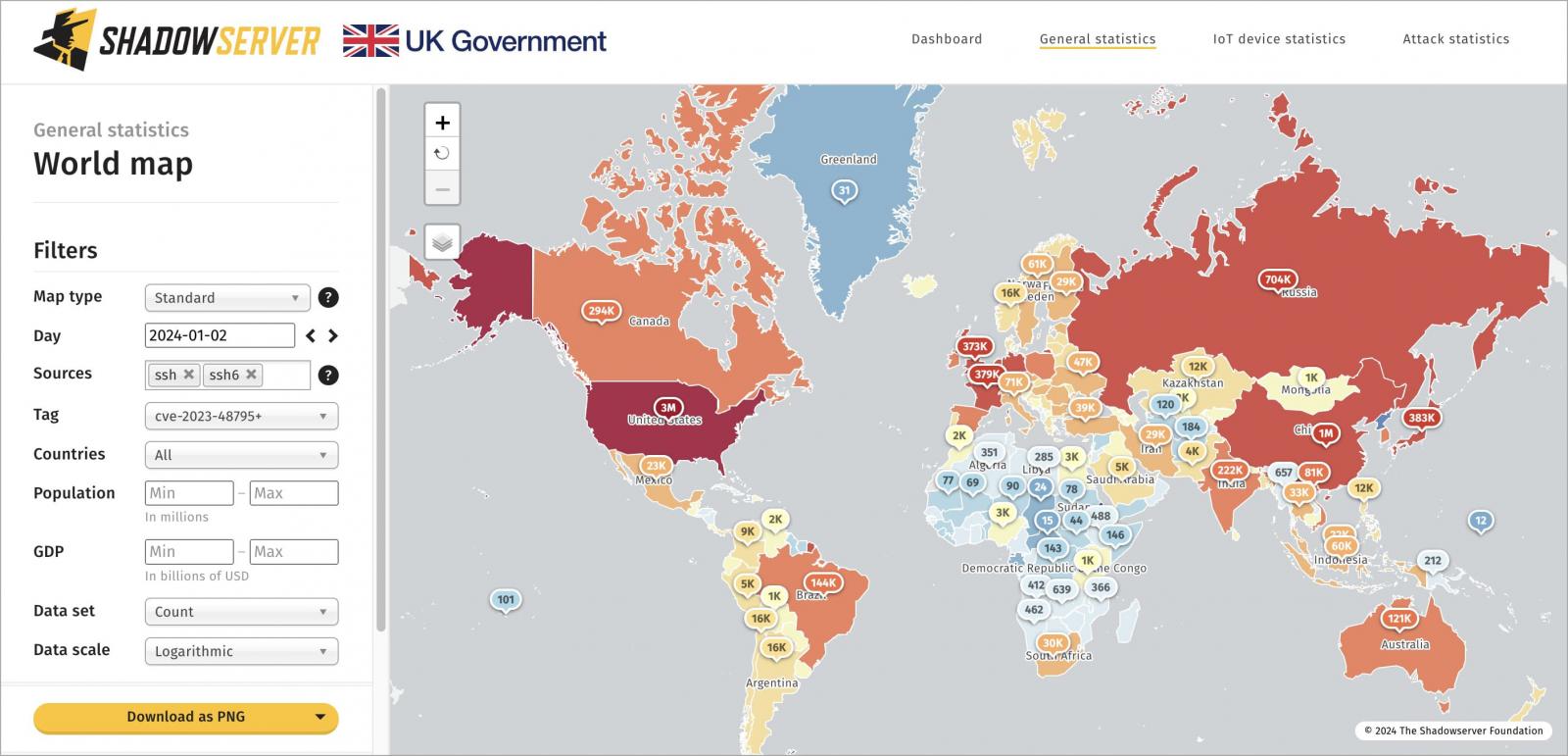

セキュリティ脅威監視プラットフォーム Shadowserver が、先日に報告したところによると、Terrapin 攻撃に対して脆弱な SSH サーバは、固定 IP アドレスで識別されるパブリック・ウェブ上に 1100 万台近く存在するという。

この値は、Shadowserver が監視している IPv4/IPv6 空間でスキャンされる、すべてのサンプルの約 52% に相当する。脆弱性のあるシステムの大半は、米国 (330万台) で確認され、それに続くのが、中国 (130万台)、ドイツ (100万台) 、ロシア (70万台)、シンガポール (39万台)、日本 (38万台) である。

Shadowserver の報告書は、Terrapin 攻撃が広範囲に影響を及ぼす可能性があることを強調している。

1100 万台のインスタンスの全てが、直ちに攻撃されるリスクを持つわけではないが、敵対者による選択が可能な、大規模なプールが存在していることが示唆される。

個々の SSH のクライアント/サーバに対する、Terrapin の影響度をチェックする場合には、Ruhr University Bochum のチームが提供している、脆弱性スキャナーを利用が可能である。

この SSH に対する Terrapin 攻撃ですが、2023/12/19 の「OpenSSH 接続を劣化させる Terrapin 攻撃:新たな研究成果が発表された」で詳細が解説されています。そこでは、関連する脆弱性として、CVE-2023-48795/CVE-2023-46445/CVE-2023-46446 が特定されています。また、「Terrapin 攻撃で悪用されるのは、10年以上も前に OpenSSH に導入された、当時の新たな暗号アルゴリズムと暗号化モードを組み合わせた、SSHトランスポート層プロトコルの弱点である」とも指摘されています。

You must be logged in to post a comment.