New PoC Exploit for Apache OfBiz Vulnerability Poses Risk to ERP Systems

2024/01/11 TheHackerNews — オープンソース ERP (Enterprise Resource Planning) システムである Apache OfBiz で、先日に公開された深刻な脆弱性を悪用することで、メモリ常駐型のペイロードを実行する PoC (Proof-of-concept) コードが、サイバー・セキュリティ研究者たちにより公表された。対象となった脆弱性 CVE-2023-51467 (CVSS:9.8) は、Apache OfBiz の別の脆弱性 CVE-2023-49070 (CVSSスコア:9.8) に対するバイパスであり、認証をバイパスして任意のリモートコード実行を行うための武器になり得るものだ。

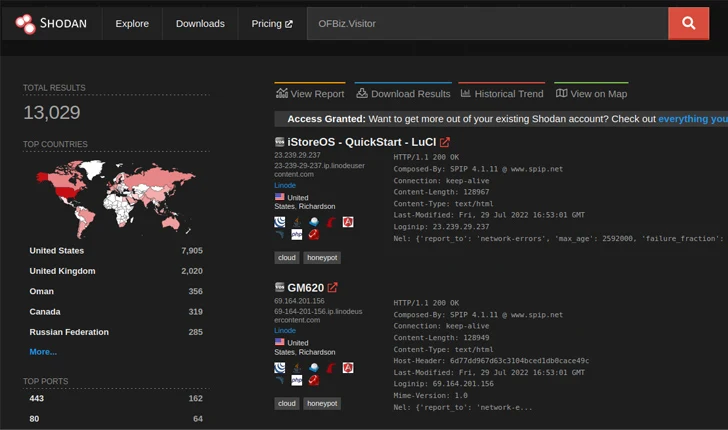

この脆弱性は、2023年12月にリリースされた Apache OFbiz 18.12.11 で修正されている。しかし、脆弱なインスタンスを標的として、この欠陥の悪用を試みる脅威アクターたちの存在が確認されている。

VulnCheck の最新の調査結果によると、CVE-2023-51467 の悪用に成功した攻撃者は、悪意の活動の痕跡をほとんど残さずに、メモリから直接ペイロードを実行できるようになるという。

過去においても、Apache OFBiz のセキュリティ脆弱性 (CVE-2020-9496 など) が、Sysrv ボットネットに関連する脅威アクターたちに悪用されてきた。また、GreyNoise のデータによると、2021 年に発見された Apache OFBiz の脆弱性 CVE-2021-29200 は、29 のユニークな IP アドレスからの 30日間にわたる悪用が観測されている。

さらに Apache OFBiz は、Log4Shell (CVE-2021-44228) に対する公開エクスプロイトを持つ、最初の製品の1つでもある。これは、防御者と攻撃者の両方が、Apache OFBiz に注目し続けていることを示している。

2023年12月に発見された CVE-2023-51467 も例外ではない。この脆弱性も、公開からわずか数日後に、リモート・コード実行のエンドポイント “/webtools/control/ProgramExport” の詳細と、コマンド実行の PoC エクスプロイト・コードが公開された。

セキュリティ・ガードレールである Groovy sandbox は、任意の Web シェルのアップロードや、エンドポイント経由での Java コード実行などの試みを、ブロックするために構築されている。しかし、このサンドボックスの不完全性を突く攻撃者たちは、Linux システム上で curl コマンドを実行し、bash リバースシェルを取得することが可能になる。

VulnCheck の Chief Technology Officer である Jacob Baines は、「しかし、高度な攻撃者にとって、これらのペイロードは理想的なものではない。これらのペイロードは、ディスクに接触し、Linux 特有の動作に依存しているからだ」と述べている。

VulnCheck が考案した Go ベースのエクスプロイトは、groovy.util.Eval 関数を利用して、メモリ内でペイロード Nashorn リバースシェルを起動することで、denylist を回避する。それは、Windows/Linux の両方で動作する、クロス・プラットフォームのエクスプロイトでもある。

Baines は、「OFBiz は広く普及しているわけではないが、悪用された過去がある。脆弱性 CVE-2023-51467 は、かなり騒がれているが、武器化されたペイロードは公開されていない。しかし我々は、武器化だけでなく、任意のメモリ内コード実行も達成できることを発見した」と結論づけている。

Apache OfBiz の脆弱性 CVE-2023-49070/CVE-2023-51467 ですが、それぞれに対して、2023/12/05 の「Apache OFBiz の RCE 脆弱性 CVE-2023-49070 が FIX:PoC エクスプロイトも登場」と、2023/12/26 の「Apache OFBiz の脆弱性 CVE-2023-50968/CVE-2023-51467 が FIX:直ちにパッチを!」という記事がポストされています。よろしければ、ご参照ください。

You must be logged in to post a comment.