CVE-2024-22416: Exposing pyLoad’s High-Risk CSRF Vulnerability

2024/01/21 SecurityOnline — NAS システムから次世代ルーター、ヘッドレス・ホームサーバーに至るまで、様々なデバイスがデジタル・ライフのバックボーンとなっている現代技術の相互接続領域では、それらを動かすソフトウェアが大きな鍵となっている。 pyLoad は、多数のプラットフォーム上で Python を活用するために開発され、高い柔軟性と幅広い互換性を備えた、多用途のダウンロード・マネージャーだ。その pyLoad に、広範囲に影響を及ぼす可能性がある、深刻な脆弱性が発見された。

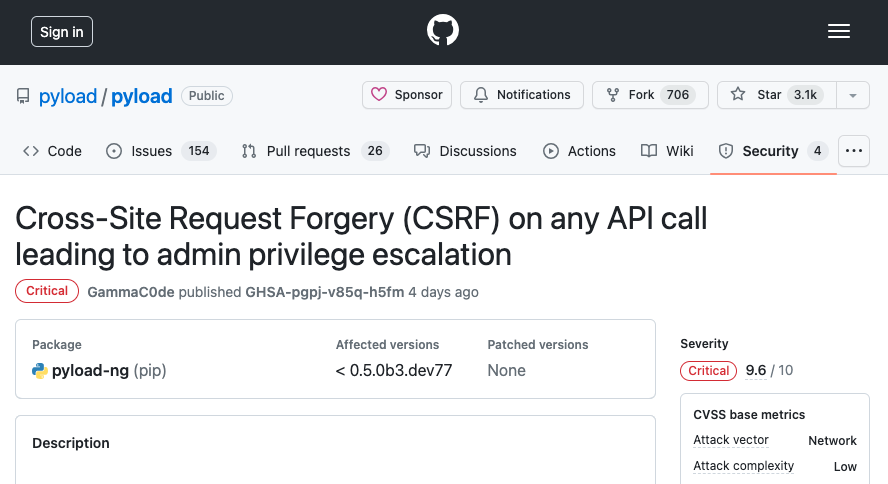

この pyLoad の深刻な脆弱性 CVE-2024-22416 (CVSS:9.6) の詳細が、セキュリティ研究者の PinkDraconian と Kaydoda により明らかにされた。この脆弱性は、pyLoad を CSRF (Cross-Site Request Forgery) 攻撃にさらし、攻撃者が認証を必要とせずに、管理者レベルまで権限を昇格させる可能性を持つ。この脆弱性の核心は、pyLoad API の GET リクエストの処理と、そのセッション・クッキーが SameSite: strict に設定されていないことにあり、全ての API 呼び出しにおいて CSRF 攻撃を誘発しやすくしている。

CSRF 攻撃とは、Web アプリケーションがユーザーのブラウザに対して持つ信頼を悪用して、ユーザーがログインしている Web アプリケーションでブラウザを騙して、望ましくないアクションを実行させるものだ。pyLoad の脆弱性 CVE-2024-22416 の場合においては、認証されていない攻撃者が悪意の Web ページを作成することを可能にし、そのページに管理者がアクセスするときに、意図しない API コールを実行するというものだ。それにより、新しい管理者ユーザーの作成といった不正な操作が行われ、システム全体が危険にさらされる可能性がある。

研究者たちが提供した PoC は、恐ろしいシナリオを提示している。認証されていない攻撃者が、管理者のブラウザを欺き、知らず知らずのうちに新しい管理者ユーザーを作成してしまうのだ。つまり、システムが簡単に侵害される可能性だけではなく、潜在的な悪用も防ぐ必要がある。したがって、早急な改善が必要であることが強調される。

この脆弱性の発見は、pyLoad のユーザーと管理者にとって、重大な注意喚起となるだろう。この脆弱性を緩和するためには、アップデートとセキュリティ対策の実施が不可欠である。さらに、今回の出来事は、セッション・クッキー・ポリシーの定期的な見直しと更新や、API 呼び出しメカニズムの慎重な検証を含む、厳格なセキュリティ慣行の重要性を浮き彫りにしている。

先ほどの Pillow の脆弱性に引き続き、またも Python 関連の脆弱性の話です。なんというか、Python の広大な空間を感じる展開ですが、それなりに、脅威も大きなものになってきています。なにかにつけて多用されるダウンロード/アップロードのマネージャーに脆弱性があると、かなり恐ろしい結果を推測してしまいますが、それが現実のものとなってしまいました。残念なことに、この記事には、バージョンに関する説明がありませんので、ご自身でご確認ください。よろしければ、Python で検索も、ご利用ください。

You must be logged in to post a comment.