45k Jenkins servers exposed to RCE attacks using public exploits

2024/01/29 BleepingComputer — Jenkins には、深刻なリモート・コード実行の脆弱性 CVE-2023-23897 が存在する。そして研究者たちは、この脆弱性を持つ約 45,000 のインスタンスがオンラインで公開されていることを確認している。Jenkins は、CI/CD のための主要なオープンソースの自動化サーバであり、ビルド/テスト/デプロイのプロセスを合理化するものだ。また、広範なプラグインをサポートしており、さまざまなミッションや規模の組織に対応している。

2024年1月24日に、同プロジェクトはバージョン 2.442/LTS 2.426.3 をリリースし、任意の CLI (command-line interface) コマンド実行にいたる、任意のファイル読み取りの脆弱性 CVE-2023-23897 を修正した。

この問題は、コマンドの引数解析を容易にすることを意図した機能である、ファイル・パスの後に続く “@” 文字を、自動的にファイル・コンテンツへと置き換える、CLI の機能により発生する。

さらに、この機能がデフォルトで有効化されているため、攻撃者は Jenkins コントローラのファイル・システム上の、任意のファイルを読み取ることができる。

この脆弱性の悪用に成功した攻撃者は、その権限レベルに応じて、あらゆるファイルの最初の数行あるいは、ファイル全体に含まれる、機密情報へのアクセスが可能となる。

脆弱性 CVE-2023-23897 は、Jenkins がセキュリティ情報の中で説明しているように、Resource Root URL や、Remember me Cookie、CSRF 保護のバイパスを操作することで、RCE などの潜在的な攻撃に対して、パッチ未適用のインスタンスをさらす可能性がある。インスタンスの設定に応じて攻撃者は、保存されたシークレットの解読/Jenkins サーバからのアイテム削除/Java ヒープダンプのダウンロードなどが可能となる。

先週末にセキュリティ研究者たちは、CVE-2023-23897 に対する複数の実行可能なエクスプロイトについて警告している。Jenkins のハニーポットを監視する研究者たちは、決定的な証拠を確認したわけではないが、本物のエクスプロイトの試みに似た活動を観察している。

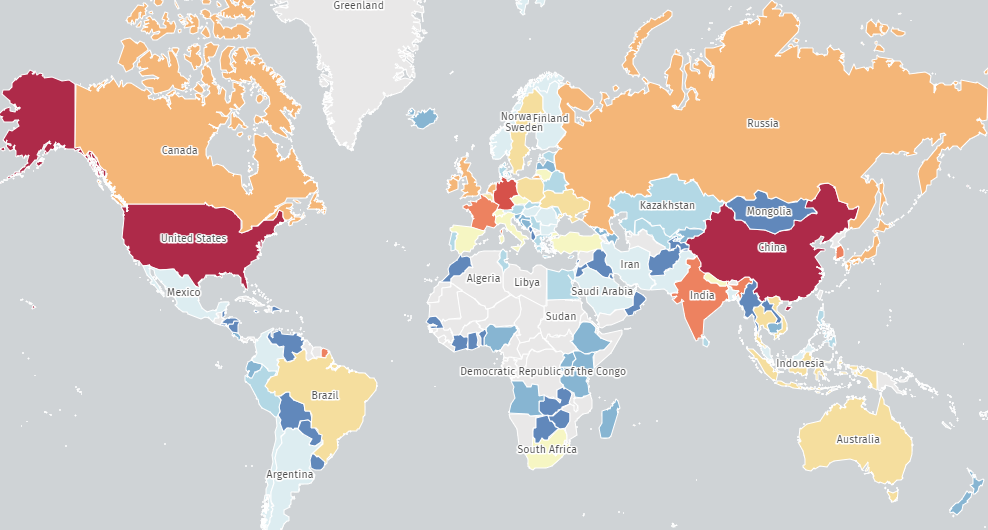

そして今日になって、脅威モニタリング・サービスの Shadowserver は、同社のスキャナーが約 45,000 のパッチ未適用の Jenkins インスタンスを捕捉したと報告した。

インターネットに露出した脆弱なインスタンスの大半は、中国 (12,000) と米国 (11,830) にあり、それに続くのがドイツ (3,060)/インド (2,681)/フランス (1,431)/英国 (1,029) である。

Shadowserver の統計は、Jenkinsの管理者に対する厳しい警告である。すでに、ハッカーたちは、標的を見つけるためにスキャンを行っている可能性が非常に高い。そして、CVE-2023-23897 は悪用に成功すると、深刻な影響を及ぼす可能性がある。

提供されているセキュリティ・アップデートを直ぐに適用できないユーザーは、Jenkins のセキュリティ情報を参照し、緩和策と回避策を確認する必要がある。

Jenkins の脆弱性 CVE-2023-23897 ですが、第一報は 2024/01/25 の「Jenkins 深刻な脆弱性 CVE-2024-23897 などが FIX:ただちにパッチを!」で、第二報は 2024/01/26 の「Jenkins の脆弱性 CVE-2024-23897 が FIX:翌日に PoC エクスプロイトが登場」となっています。そして、すでに攻撃の兆候が見られるという状況に至っています。あまりにも速い展開に驚きます。

You must be logged in to post a comment.