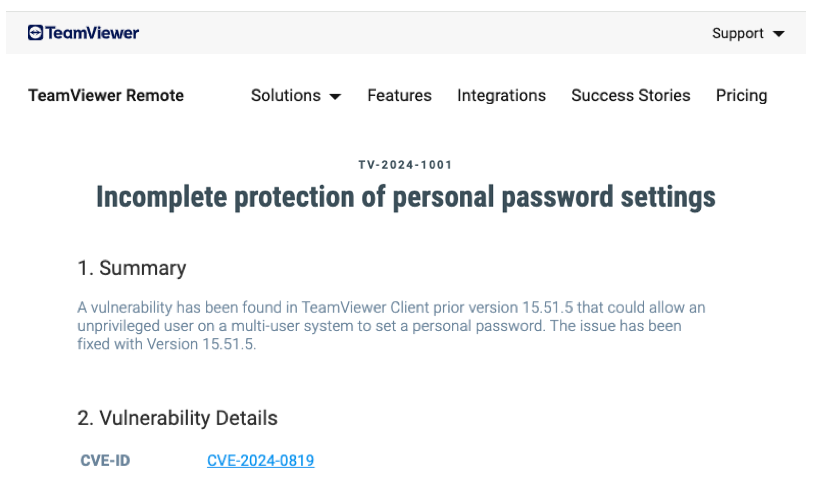

CVE-2024-0819: TeamViewer’s Security Flaw Risks Password Safety

2024/02/27 SecurityOnline — TeamViewer の古いバージョン (15.51.5 未満) に、個人のパスワードとシステムのセキュリティを危険にさらす可能性がある、脆弱性 CVE-2024-0819 が発見された。この脆弱性の悪用に成功した攻撃者は、低いレベルの権限でも共有コンピュータの個人パスワードを設定できるようになり、不正なリモート・アクセスの実行が可能になる。幸いなことに、すでに TeamViewer から修正プログラムがリリースされている。直ちにアップデートを行い、この機会に全体的なセキュリティ対策を強化することが重要である。

脆弱性と脅威の詳細

CVE-2024-0819 は、リスクレベルを示す CVSS スコアが 7.3 であり、深刻性の高い脆弱性だと評価されている。TeamViewer の個人パスワードが、あなたのコンピュータへのアクセス・キーになると想像してほしい。このパスワードは、リモート・テクニカル・サポートなどのための、正規のリモート・アクセスを可能とするものだ。しかし、この脆弱性を悪用する攻撃者は、あなたの知らないうちにパスワードを変更できてしまう。これは、深刻なプライバシー侵害だ。

TeamViewer のセキュリティ・アドバイザリには、「マルチ・ユーザー・システムの低特権ユーザーが、クライアントにアクセスし、個人的なパスワードを設定することができる。それにより、権限のないユーザーが、同じシステム上にログインしている他のユーザーと、リモート接続を確立する可能性がある」と記されている。

最も脆弱なのは誰か?

影響を受ける TeamViewer のバージョンを使用している全てのユーザーは、パッチを適用する必要がある。その中でも、特にリスクが高いと考えられているのは、以下の状況にあるユーザーだ:

- 共有コンピュータを使用している:ワークステーション/ファミリーコンピュータ/複数のユーザー・アカウントを持つシステムを使用している。

- 脆弱なパスワードを使用している、あるいは紛失している: プライマリ TeamViewer アカウントが、強固なセキュリティ対策で保護されていない。

- 脆弱性の存在に気づいていない:この脆弱性の脅威を認識しておらず、パッチを適用していない。

パッチ以外の防御策

- 最優先事項は、今すぐアップデートすることである:後回しにせず、TeamViewer を 15.51.5 以上のバージョンにアップグレードする。

- 管理者設定を変更する:TeamViewer 内で、”Changes require administrative rights on this computer” を有効化することで、機密設定をより厳しく管理できるようになる。

- オプション・パスワードを設定する:詳細設定で、強力なオプション・パスワードを設定する。これは、不正な改ざんに対するもう一つの防護壁として機能する。

- 簡易アクセス機能を利用する:パスワードなしで接続が可能な、TeamViewer の無人アクセス・モードである簡易アクセス機能を利用する。

- その他のセキュリティ機能を利用する: 二要素認証/ブロック・許可リストなどの、TeamViewer のセキュリティ・ツールを利用する。

TeamViewer は、とても広範なユーザーを持つ、リモート・メンテナンスのための製品です。ご利用のチームは、バージョンの確認と更新を、お急ぎください。Wikipedia には、「リモート・アクセス/コントロールのためのソフトウェアであり、コンピューターなどの各種デバイスのメンテナンスを可能にする。2005 年に初めてリリースされ、その機能は段階的に拡張されてきた。TeamViewer は登録が必要なプロプライエタリ・ソフトウェアであるが、非営利使用の場合は無料である。現時点で、20 億を超えるデバイスにインストールされている、ドイツの TeamViewer AG の中核製品である」と記されています。

You must be logged in to post a comment.