Hackers abuse QEMU to covertly tunnel network traffic in cyberattacks

2024/03/05 BleepingComputer — ある大企業に対するサイバー攻撃を分析したところ、オープンソースのハイパーバイザー・ツールである QEMU が、トンネリング・ツールとして悪用されていることが判明した。QEMU は、コンピュータ上で、他のオペレーティング・システムをゲストとして実行するための、無料のエミュレータ/ハイパーバイザーである。

この攻撃のプロセスにおいて攻撃者は、QEMU を使って仮想ネットワーク・インターフェースとソケット型ネットワーク・デバイスを作成し、リモート・サーバに接続した。こうすることで攻撃者は、システム性能にほとんど影響を与えることなく、被害者のシステムから攻撃者のサーバまでの、ネットワーク・トンネルを作成できたのだ。

この珍しいケースは、侵入された企業のシステムにおける不審な活動を調査するために集められた、Kaspersky のアナリストたちにより発見された。それにより浮き彫りにされたのは、攻撃者がステルス性を維持するために、多様な手法を使用しているという事実である。

ステルス・ネットワーク・トンネル

ハッカーたちは、ネットワーク・トンネルを作成し、侵害したシステムとの間にステルスでセキュアな通信チャネルを確立する。一般的に、これらのトンネルは、ネットワーク・トラフィックを暗号化して、ファイアウォールや侵入検知システムなどのセキュリティ対策を回避するのに役立つ。

Kaspersky によると、過去3年間に調査したケースの 10%で、ハッカーはトンネルの作成に FRP と ngrok ユーティリティを使用していたという。こうした攻撃で使用される、他のトンネリング・ツールとしては、CloudFlare/Stowaway/ligolo/3proxy/dog-tunnel/chisel/gs-netcat/plink/iox/nps などがあるという。

これらのツールは、サイバー犯罪者により頻繁に悪用されているため、防御者や監視ツールは目を光らせている。

しかし、今回の珍しいケースにおいて攻撃者は、あまり一般的ではない QEMU を悪用していた。その理由は、トラフィックの暗号化を断念しても、アラームを発する可能性が低いネットワーク・トンネルが作成できる点にある。

さらに QEMU には、幅広いハードウェアと仮想ネットワークをエミュレートするという、ユニークな機能が搭載されている。したがって、悪意のアクティビティが良性の仮想化トラフィックに紛れ込むことや、戦略的に設定された VM ピボット・ポイントを通じて、セグメント化されたネットワーク部分の橋渡しすることなどが、可能になってしまう。

軽量化されたバックドアの意味とは?

Kaspersky が検出した攻撃において、攻撃者も用いていたのは、ネットワーク・スキャンでの Angry IP Scanner/クレデンシャル窃取での mimikatz/高度なネットワーク・トンネリング・セットアップでの QEMU であり、それらにより、密かに通信チャネルを確保していた。

攻撃者は、作成した仮想マシンに 1MB の RAM を割り当てるだけで、フットプリントを可能な限り最小限に抑え、リソースの消費による検知の可能性を大幅に減らそうとしていた。LiveCD やディスク・イメージを使用せずに起動された VM の設定には、以下の引数が含まれている:

- -netdev user,id=lan,restrict=off:”lan” というネットワーク・バックエンドをユーザー・モードで設定し、ホストのネットワーク・スタックを介した無制限のネットワーク・アクセスを許可する。

- -netdev socket,id=sock,connect=<IP>:443:Port 443 の指定された IP アドレスにソケット接続を確立し、バックエンド “sock“ のダイレクト・ネットワーク・リンクを作成する。

- -netdev hubport,id=port-lan,hubid=0,netdev=lan/sock:ネットワーク・デバイス (lan/sock) を仮想 hubid=0 にリンクし、異なるバックエンド間のネットワーク接続を容易にする。

- -nographic:グラフィカル・インターフェースを使用せずに QEMU を実行し、コマンドラインでの対話のみを選択することで、QEMU に対する可視性とリソースのフットプリントを削減する。

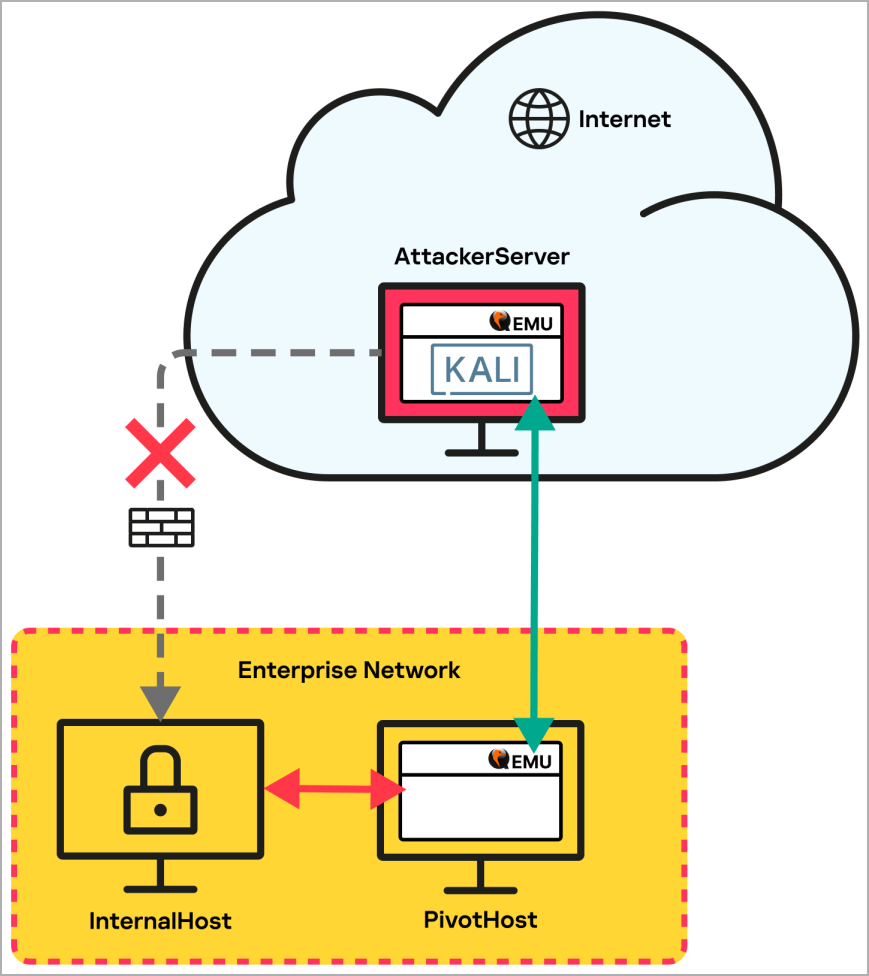

Kaspersky は、攻撃者の QEMU の悪用プロセスを再現するためのシミュレーション・テストを実施し、下図のようなセットアップが行われていたと結論づけた。

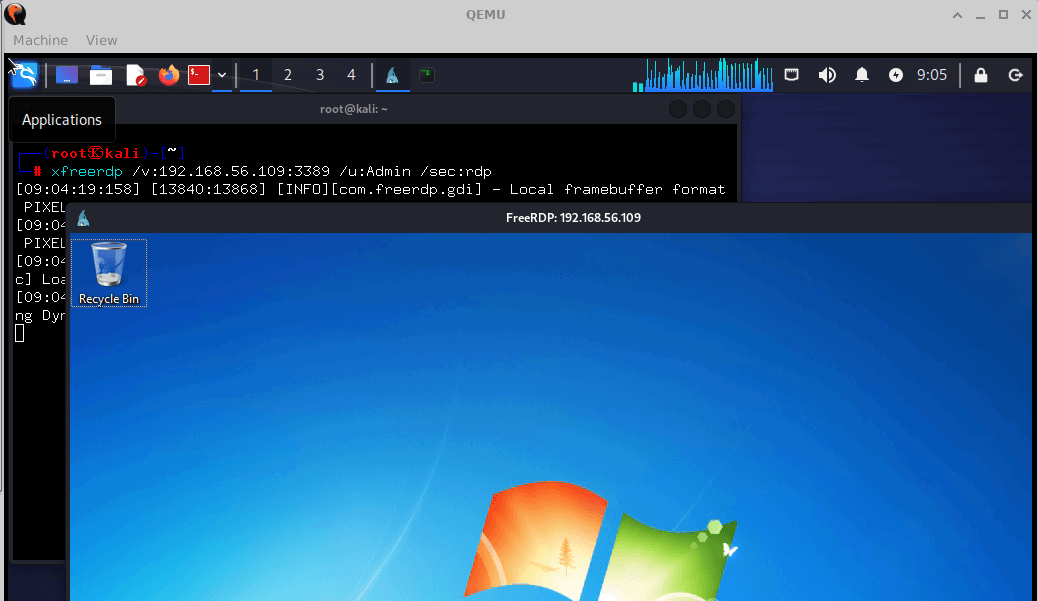

攻撃者は QEMU を使用して、インターネットにアクセスできない標的の内部ホストから、インターネットにアクセスできるピボットホストへのネットワーク・トンネルを確立していた。このトンネルは、クラウド上の攻撃者のサーバに接続され、Kali Linux VM が実行された。

QEMU VM がシームレスにリンクし、セグメント化されたネットワーク・コンポーネントの橋渡しをする能力は、セキュリティ対策をバイパスする上で重要であり、さらに横方向に侵入するために使用される可能性もある。

Kaspersky は、このような合法的なツールの使用を検知するために、企業は 24時間365日のネットワーク監視を含む、マルチレベルの保護を採用すべきであると述べている。

Kaspersky は、「これは、信頼性の高いエンドポイント・プロテクションと、人為的なものを含む複雑な標的型攻撃を検知/防御をカバーする、マルチレベル・プロテクションのコンセプトを、さらに裏付けるものである。SOC の専門家による、ネットワーク (NDR/NGFW) と、エンドポイント (EDR/EPP) の監視を取り込んだ、 24時間365日の包括的なセキュリティだけが、異常をタイムリーに検知し、攻撃を初期段階でブロックする」と結論付けている。

このように、QEMU を悪用する手法があるのだと、訳していて感心してしまいました。脅威アクターたちも、ステルス性を確保するために、さまざまな戦略を考えてくるものですね。それにしても、ロシアの社会の中で、いろいろと立ち位置が難しいと思いますが、Kaspersky は頑張りますね。よろしければ、Kaspersky で検索も、ご利用ください。

You must be logged in to post a comment.