CVE-2024-27135: Apache Pulsar Remote Code Execution Vulnerability

2024/03/13 SecurityOnline — Apache Software Foundation がリリースしたのは、多用途メッセージング/ストリーミング・プラットフォームである、Apache Pulsar に対する緊急パッチである。これらのセキュリティ・アップデートは、潜在的なリモート・コード実行/不正なデータ・アクセス/不適切な認証などの、5つの脆弱性に対処したものとなっている。Apache Pulsar を利用しているユーザーは、深刻なリスクを軽減するために、直ちにパッチをインストールする必要がある。

脆弱性の詳細

- CVE-2022-34321:プロキシ統計エンドポイントの露出

この、不適切な認証の脆弱性の悪用に成功した攻撃者は、Pulsar Proxy の “/proxy-stats” エンドポイントに、無許可で接続できるようになる。それにより、機密性の高い接続統計が公開され、ロギング・レベルを操作され、サービス拒否攻撃にいたる可能性が生じる。影響を受けるバージョンは、2.6.0〜3.1.0 の、各種リリースに及ぶ。 - CVE-2024-27135:Functions Worker におけるリモート・コード実行

この入力検証の脆弱性の悪用に成功した認証済みの攻撃者は、Functions を有効にしてコンフィグされた Pulsar Function Worker/Broker 上で、コード実行を引き起こす可能性を持てる。この脆弱性は、特定のコンフィグ下で Pulsar Broker にも影響を及ぼし、2.4.0〜3.2.0 のバージョンに影響を与える。CVE-2024-27135 の脅威度は、High に分類されている。 - CVE-2024-27317:ファイル展開におけるディレクトリ・トラバーサル

この脆弱性は、悪意を持って作成/アップロードされた jar/nar ファイルにより悪用され、意図したロケーション外のファイルを、攻撃者により変更される可能性が生まれる。この脆弱性は、Functions Worker を有効化している Pulsar Broker にも及び、2.4.0〜3.2.0 のバージョンに影響する。 - CVE-2024-27894:不正なファイル・アクセスと HTTP(S) プロキシ

Pulsar Functions Worker に存在する、この脆弱性の悪用に成功した攻撃者は、読み取り可能な任意になったファイルへの不正アクセスや、HTTP/HTTPS リクエストのプロキシとしての Worker の不正使用の可能性を持てる。この脆弱性は、2.4.0〜3.2.0 に存在する。 - CVE-2024-28098: Topic-Level Policy Modification Loophole

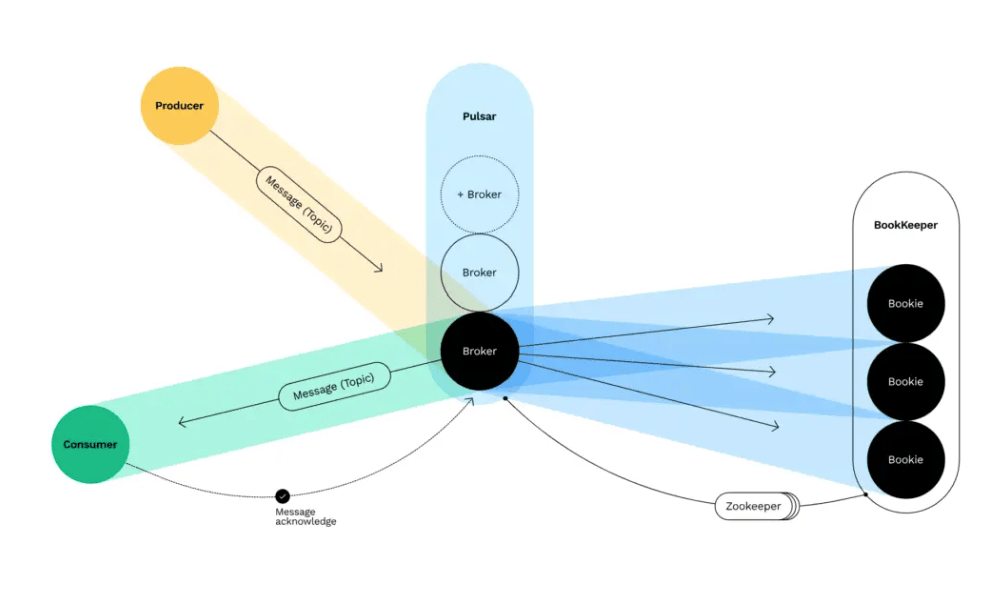

この脆弱性が悪用されると、プロデュース権限またはコンシューム権限しか持たない攻撃者に、リテンションやオフロード・ポリシーのような、トピック・レベルの設定の変更をゆるしてしまう。この脆弱性は、2.7.1〜3.2.0 に影響する。

ユーザーに推奨される対策

これらの脆弱性に対処するために、特定の Pulsar バージョンへのアップグレードが推奨されている。たとえば、2.10 Pulsar プロキシのユーザーは、少なくともバージョン 2.10.6 に、3.1 Pulsar Function Worker のユーザは、バージョン 3.1.3 以降にアップグレードする必要がある。重要なのは、Apache Pulsar プロキシをインターネットに直接に露出させずに、安全なネットワーク内で動作させることである。その点を忘れてはならない。

その他の注意事項

アップデートされた Pulsar Functions Worker は、デフォルトで URL を使用する関数の作成が制限される。この機能の利用者は、”additionalEnabledConnectorUrlPatterns” および “additionalEnabledFunctionsUrlPatterns” 構成キーを使用することで、この機能を有効化できる。

さいごに

Apache Pulsar を安全に運用するためには、これらのセキュリティ・パッチの迅速な適用が不可欠である。アップデートを怠ると、システムとデータが、重大なサイバー脅威にさらされる可能性がある。

同じく 3月13日に Tomcat の脆弱性が公表され、Apache にとっては忙しい日となってしまいました。このブログでは、Pulsar は初登場なので検索で調べたところ、Qiita で解説されていました。よろしければ、Apache で検索と併せて、ご参照ください。

You must be logged in to post a comment.