Fortra FileCatalyst Users Face Critical Risk: CVE-2024-25153 – RCE Flaw Exposed, PoC Published

2024/03/13 SecurityOnline — エンタープライズ・ファイル転送ソリューションである Fortra FileCatalyst Workflow に依存する組織は、新たに公開されたリモート・コード実行 (RCE) の脆弱性 CVE-2024-25153 (CVSS:9.8) と PoC エクスプロイト・コードにより、深刻なリスクに直面することになった。この欠陥は、LRQA Nettitude のセキュリティ研究者である Tom Wedgbury が報告したものであり、影響を受けるサーバの完全な制御を、攻撃者に許すものになり得る。

攻撃の仕組み

この脆弱性は、FileCatalyst Workflow の Web ポータル・コンポーネントに存在する。そして、ディレクトリ・トラバーサルのバグを悪用する攻撃者は、指定された “Safe” ゾーンの外側で、悪意のファイルのアップロードを受け入れるよう、サーバを騙すことが可能になる。この手順を成功させた攻撃者は、Web シェルなどの危険なファイルを、サーバの Web ルートにダイレクトに仕込むことが可能になる。それらの悪意のファイルは、システム上で任意のコードを実行するための、トリガーになり得るものである。

Fortra のアドバイザリには、「FileCatalyst Workflow Web Portal の “‘”ftpservlet” 内のディレクトリ・トラバーサルにより、特別に細工された POST リクエストを介して、”uploadtemp” ディレクトリの外側に、意図的にファイルをアップロードすることが可能となる。それらのファイルが、Web ポータルの DocumentRoot へとアップロードされると、特別に細工された JSP ファイルを介して、Web シェルなどのコードが実行される可能性が生じる」と記されている。

広範な影響

この脆弱性の影響は広範囲に及ぶ。そして攻撃者は、以下の可能性を持てる:

機密データの流出:機密ファイルへの不正アクセス/サーバに保存される認証情報の窃取/ファイル転送中の認証情報の窃取などにいたる恐れがる。

足場の構築: 侵害した FileCatalyst サーバを基点として、社内の他システムへの攻撃を開始する。

業務の麻痺:この、セキュア・ファイル転送に依存している重要な業務が妨害され、ランサムウェアなどの破壊的なペイロードを展開される可能性が生じる。

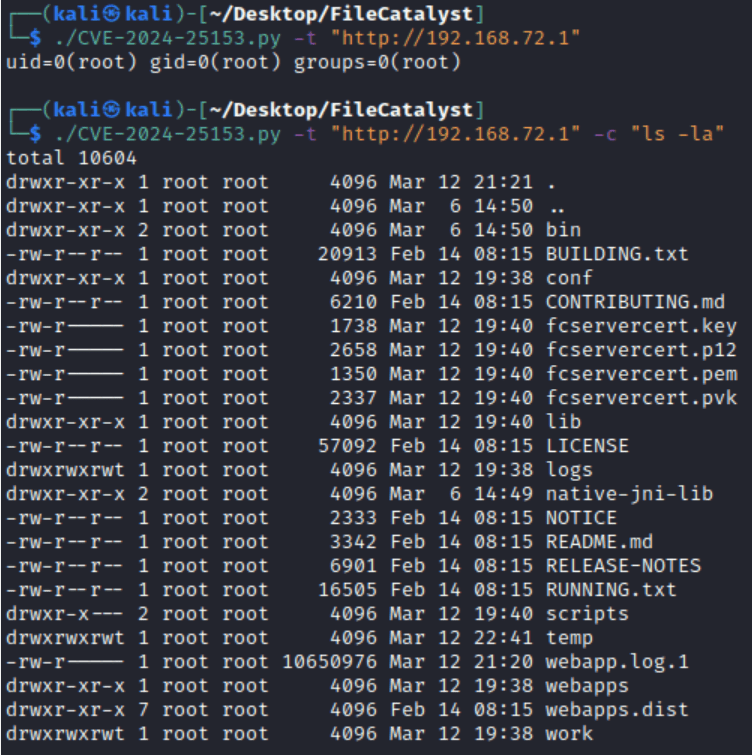

概念実証がリスクを高める

セキュリティ研究者である Tom Wedgbury は、CVE-2024-25153 を兵器化するための方式となる、技術的な詳細と PoC エクスプロイト・コードを公開した。この PoC の公開により、スキルの低い攻撃者であっても、この脆弱性を悪用することが容易になり、パッチ未適用のシステムに対するリスクが大幅に高まる可能性がある。

対策

すでに Fortra は、この深刻な脆弱性に対するパッチを発行している。5.1.6 Build 114 より以前の FileCatalyst Workflow 5.x を使用している組織は、直ちに以下の対応を行う必要がある:

パッチの適用を優先する:可能な限り早急に、アップデートを適用すべきである。アップデートの適用が遅れると、脅威アクターによる攻撃機会が増加する。

監視を強化する: パッチが適用されるまでの間において、システム・ログと FileCatalyst サーバを注意深く監視し、侵入の兆候や不審なファイルのアップロードの有無を確認する。

インシデント対応の見直し:情報漏えいが発生した場合に備えて、強固なインシデント対応計画が策定されていることを確認する。

Fortra FileCatalyst の脆弱性 CVE-2024-25153 ですが、タイトルにもあるように PoC エクスプロイトも提供されているので、ご利用のチームは、ご注意ください。Fortra というと、2023年に生じた GoAnywhere MFT の脆弱性と悪用を思い出してしまいます。 今回の脆弱性の影響が、速やかに収束するとよいですね。

You must be logged in to post a comment.