Cybereason Uncovers Widespread Exploitation of Apache ActiveMQ Vulnerability

2024/03/14 SecurityOnline — Apache ActiveMQ メッセージング・サービスに存在する深刻な脆弱性 CVE-2023-46604 を狙う危険な攻撃の波について、Cybereason Security Services が警鐘を鳴らしている。この脆弱性を悪用する複数の脅威アクターが、驚くべきスピードで発生しており、その手口は多様であるため、早急な対策が欠かせないと、新たに発表した脅威分析レポートで、Cybereason は指摘している。

脆弱性の詳細

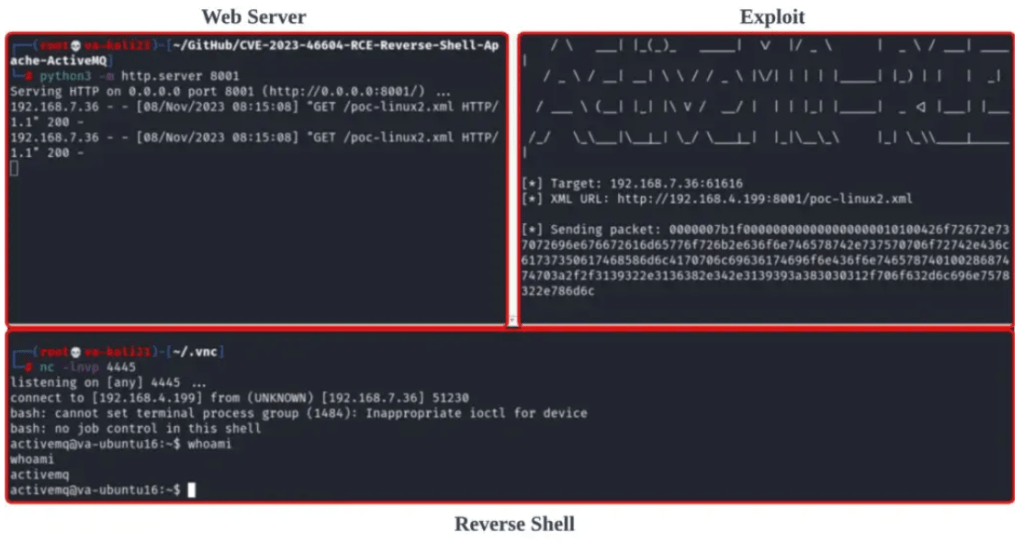

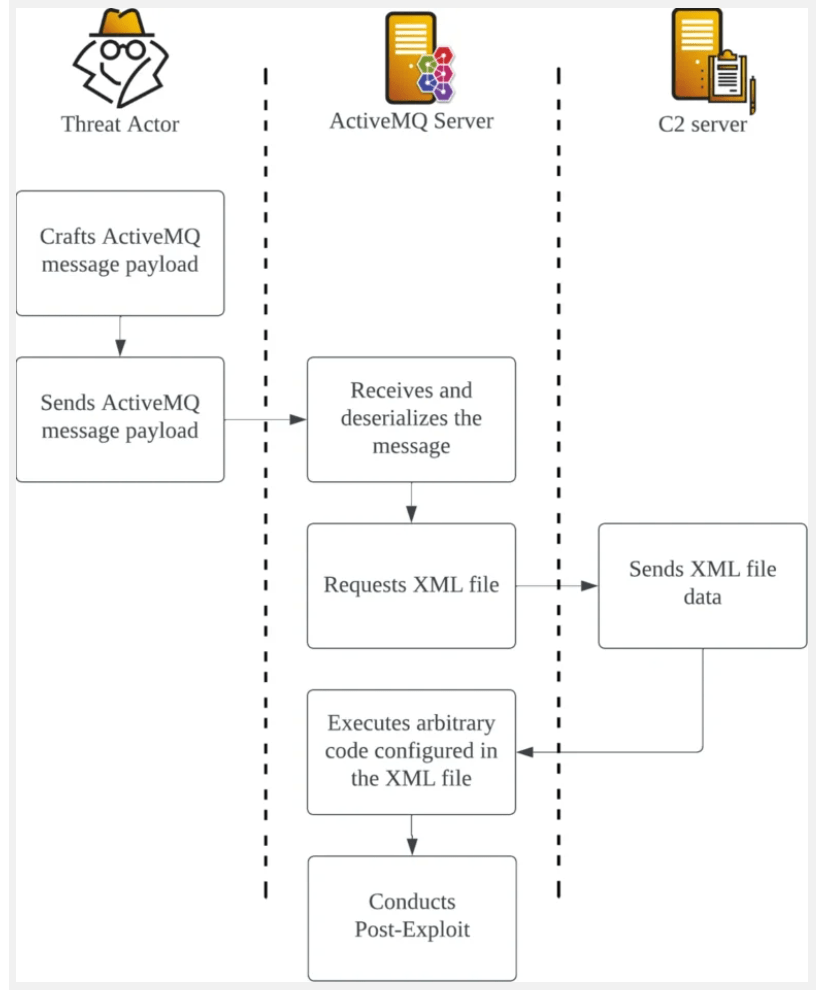

この脆弱性 CVE-2023-46604 は、Apache ActiveMQ Artemis/Classic バージョンにおいて、特定のネットワーク・プロトコルが処理される際の、不適切な方式に起因している。この脆弱性により、攻撃者は事前に認証を受けることなく、脆弱なシステム上で任意のコードを実行できる。潜在的な影響は深刻であり、不正アクセスやデータ窃取から、システムの完全な乗っ取りにいたるまで、多岐にわたるという。

懸念される攻撃のタイムライン

この脆弱性を悪用する攻撃は、2023年10月11日に始まっている。そのタイミングは、CVE が公式に公開され、パッチが提供される 16日前となっている。つまり、セキュリティ・チームが深刻な脆弱性を完全に認識する前に、それを特定/悪用することが可能な、現代の脅威脅威アクターたちの巧妙さを浮き彫りにしている。

観測された多様なペイロード

さらに分析を進めると、このエクスプロイトの悪用は、複数の脅威グループにより行われている可能性が高いことが判明した。Cybereason のアナリストたちは、単一の侵害されたサーバ上に展開された悪意のペイロードの、驚くべき多様性を観察している。それらには、以下のものが含まれる:

- Mirai ボットネット:被害者の Web サイト/サービスを麻痺させ、圧倒的な DDoS 攻撃を仕掛けるために使用されるボットネット。

- HelloKitty ランサムウェア:重要なファイルを暗号化し、復号化キーとの交換で身代金強要する。

- SparkRAT:強力なリモート管理ツールであり、侵害したシステムにおけるデータ窃取や広範囲での制御などを可能にし、さらなる侵入を容易にする。

- Coinminers (XMRig/XMRigCC):暗号通貨を採掘するために、貴重なコンピューティング・パワーを盗み、システムのパフォーマンスを低下させ、被害者の犠牲の上に利益を得る。

多様な攻撃戦略

脆弱性 CVE-2023-46604 を悪用する脅威アクターたちは、さまざまな時間軸と目標で活動していることが、このレポートでは強調されている。自動化による迅速な展開に重点を置く攻撃もあれば、手動コマンドによる慎重かつ几帳面なアプローチを取る攻撃もある。後者では、スピードにこだわらない攻撃者が、より手の込んだ攻撃の下地を作っている可能性が示唆される。

脅威の緩和:緊急の対策が必要

- 迅速なパッチ適用:Apache ActiveMQ Artemis/Classic 用の、最新のセキュリティ・アップデートを可能な限り早急にインストールしてほしい。時間の猶予はない。

- 監視の強化: ネットワーク・ログを精査し、侵害の兆候について確認する。不審なコマンド/異常なトラフィックパターン/不明な Command and Contorol サーバへの接続を探し出す。

- 脅威インテリジェンス: 最新の脅威インテリジェンス・フィードを購読し、この脆弱性も含めて、全体的な脆弱性の悪用において進化している手口の情報を入手する。

- 徹底した防御: シングルポイントのセキュリティ・ソリューションでは不十分である。ファイアウォール/侵入検知システム/エンドポイントプロテクション/定期的な脆弱性スキャンなどの、多層的なアプローチを導入する。

このブログ内を CVE-2023-46604 で検索もしてみたら、6本の記事がヒットしました。第一報は 2023/11/01 であり、直近の記事は 2024/01/18 の Godzilla Webshell 侵害 に関するものでした。よろしければ、Apache で検索も、ご利用ください。

You must be logged in to post a comment.