CVE-2023-50969: Critical Flaw in Imperva SecureSphere WAF Could Lead to Devastating Breaches

2024/03/28 SecurityOnline —オンプレミスで広く利用されている WAF (Web Application Firewalls) である Imperva SecureSphere に、新たな脆弱性 CVE-2023-50969 (CVSS:9.8) が発見された。この脆弱性の悪用に成功した攻撃者は、Web 攻撃を防ぐためのセキュリティ・ルールを回避し、SQL インジェクションや XSS (Cross-Site Scripting) などを実施できるようになるため、ユーザー組織においては壊滅的なセキュリティ侵害の可能性が生じる。

脆弱性の詳細

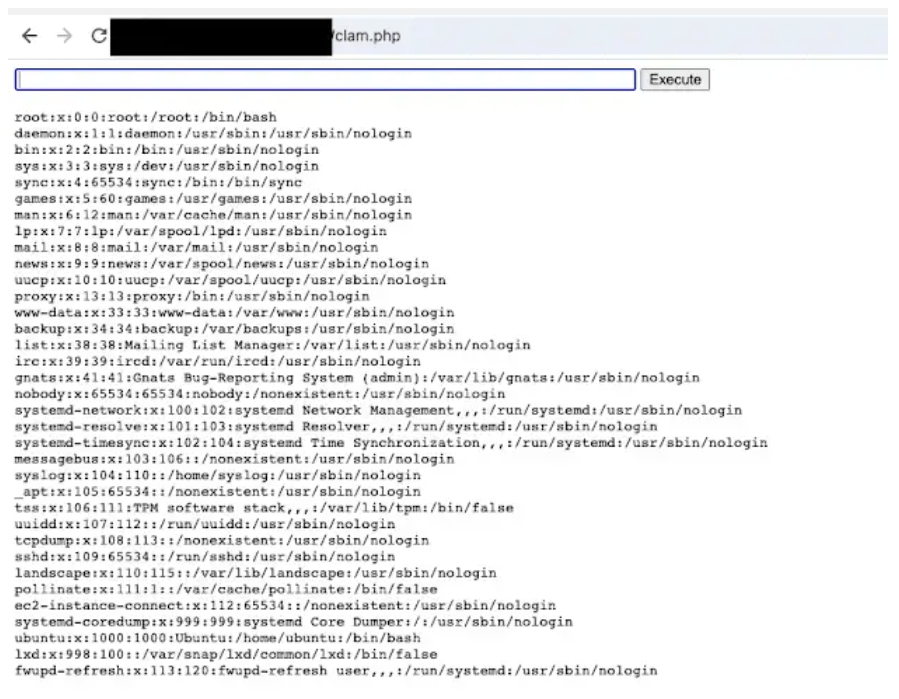

セキュリティ研究者の HoyaHaxa が公開した、この脆弱性の技術的な詳細では、脆弱性 CVE-2023-50969 を、攻撃者が悪用するための方法が示されている。この研究者によると、攻撃者が HTTP リクエストの “Content-Encoding” ヘッダーを操作し、特別にエンコードされた POST データを送信することで、悪意のペイロードが WAF 防御を通過し、アプリケーション内の脆弱性が狙われるという。

脆弱性の影響を受けるのは?

Imperva は、この脆弱性 CVE-2023-50969 が、SecureSphere WAF の以下のバージョンに影響することを確認している:

- Imperva SecureSphere WAF:14.7.0.40

- Imperva SecureSphere:2024年2月26日にリリースされた Application Defense Center (ADC) アップデートが反映されていない全てのバージョン

なお、Imperva Cloud WAF は、影響を受けないとのことだ。

対処方法

Imperva SecureSphere WAF を使用しているユーザーに推奨されるのは、直ちに下記の対策を実施することである:

- パッチを適用する:Imperva が2024年2月26日にリリースした ADC ルールアップデートを適用する。アップデートの詳細な手順は、Imperva サポート・ポータルの公式ドキュメントで確認できる。

- セキュリティを見直す:WAF により保護されている、既知の脆弱性に対して細心の注意を払いながら、Web アプリケーションの徹底的な監査を実施する。防御を強化するために、脆弱性スキャンや侵入テストなどの追加のセキュリティ対策を検討する。

まとめ

この脆弱性が浮き彫りにするのは、サイバー攻撃から組織を守る上で、WAF が果たす重要な役割である。さらに、どのようなセキュリティ・ソリューションであっても、万全ではないということを改めて認識させる。デジタル資産を安全に保つためには、定期的なパッチ適用と継続的なセキュリティ評価が不可欠だ。

Imperva で検索してみると、さまざまな日本語コンテンツがあり、日本での利用が盛んなのだと推測できます。このブログでは、2023/05/11 に「悪意のボット・トラフィックの増大:ついにインターネット全体の 30% を埋め尽くす – Imperva 調査」という記事がポストされていました。よろしければ、Imperva で検索も、ご利用ください。

You must be logged in to post a comment.