Researchers Released Exploit Code For Actively Exploited Palo Alto PAN-OS Bug

2024/04/17 SecurityAffairs — Palo Alto Networks の PAN-OS に存在する、脆弱性 CVE-2024-3400 に関する技術的分析と、脆弱なファイアウォールでシェルコマンドの実行を証明する PoC エクスプロイトが、watchTowr Labs の研究者たちによりリリースされた。この脆弱性 CVE-2024-3400 (CVSS:10.0) は、Palo Alto Networks の PAN-OS ソフトウェアにおける、深刻なコマンド・インジェクションの欠陥である。

この脆弱性を悪用する未認証の攻撃者は、影響を受けるファイアウォール上で、root 権限で任意のコードを実行できる。この脆弱性は、GlobalProtect ゲートウェイ/ポータル で構成され、デバイスのテレメトリが有効化されている、PAN-OS 10.2/11.0/11.1に影響を及ぼす。

Palo Alto Networks の Unit 42 は、PAN-OS の脆弱性 CVE-2024-3400 に関連する活動を調査しており、2024年3月26日以降において、この欠陥を脅威アクターたちが悪用していることを発見した。

研究者たちは、Operation MidnightEclipse という名称で、未知の脅威アクターによる、この一連の活動を追跡している。

Palo Alto Networks のレポートには、「当社は、この問題に関する、悪意のアクティビティを認識している。また、これまでに分析した悪用が、単一の脅威アクターに限定されていると、高い信頼性を持って評価している。Operation MidnightEclipse という名称で、この脆弱性の悪用を追跡している。今後においては、別の脅威アクターによる悪用が試みられる可能性もあると捉えている」と記されている。

この脆弱性を悪用する脅威アクターは、1分ごとに実行される cronjob を作成し、bash を介して実行されるアクセスにより、外部のサーバにホストされたコマンドと通信していることが確認されている。

研究者たちは、攻撃者が実行したコマンドへのアクセスを試みたが、それは不可能だった。ただし、この脅威アクターが脆弱なデバイス上で、2つ目の Python ベースのバックドアの展開を試みていたことを掴んだようだ。

サイバー・セキュリティ企業 Volexity の研究者は、この2番目のPythonバックドアを UPSTYLE と呼んでいる。

Volexity が、UTA0218 として追跡されている脅威アクターは、ファイアウォール・デバイスをリモートで悪用してリバースシェルを確立し、追加のツールをインストールしていた。この脅威アクターの主な目的は、デバイスからコンフィグ・データを抽出し、それを足がかりにして、標的とする組織内で横展開することだった。

今回、watchTowr Labs は、別の検知用アーティファクト生成ツールを、HTTP リクエストの形でリリースした。同社は、「見ての通り、私たちはコマンドインジェクションのペイロードを、SESSID クッキー値に注入している。 Palo Alto GlobalProtect アプライアンスが、テレメトリを有効化している場合には、このペイロードが文字列に連結され、最終的にシェルコマンドとして実行される」と述べている。

国家によってのみ達成が可能な、洗練されたレベルの何かである。

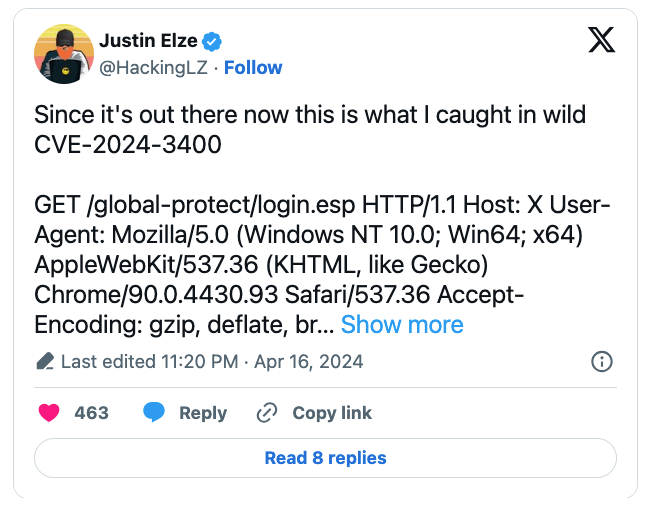

TrustedSec の CTOである Justin Elze も、野放し状態で悪用されている、この脆弱性のエクスプロイトを公表している。

今週には、米国の CISA が、脆弱性 CVE-2024-3400 を Known Exploited Vulnerabilities (KEV) カタログに追加し、米連邦政府機関に対して、4月19日までに対処するよう命じている。

今年に入ってからというもの、Ivanti に始まり、ConnectWise へ、そして、XZ Utils へと、止まらずに悪用が続いています。そして今度は、Palo Alto PAN-OS の脆弱性 CVE-2024-3400 が、とても危険な状態に陥っているようです。早く、問題が収束することを願います。よろしければ Palo Alto で検索も、ご利用ください。

You must be logged in to post a comment.