FBI: Akira ransomware raked in $42 million from 250+ victims

2024/04/18 BleepingComputer — 4月18日に公開された、FBI/CISA/ユーロポールの EC3 (European Cybercrime Centre)/オランダの NCSC-NL (Netherlands’ National Cyber Security Centre) の共同勧告によると、Akira ランサムウェアは 250以上の組織のネットワークに侵入し、その身代金の総額は、およそ $42M にのぼるという。2023年3月に出現した Akira は、それ以降において、世界中の様々な業種の企業を標的にしながら急速に悪名を高めてきた。

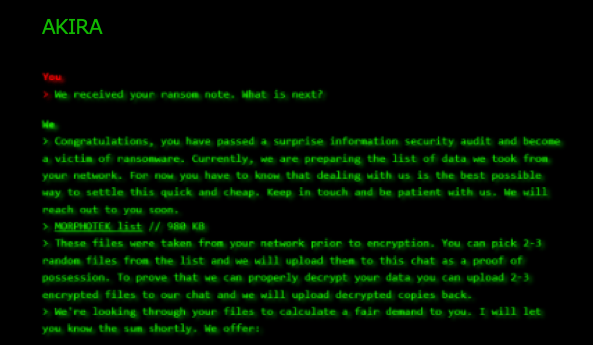

このランサムウェア・グループが、2023年6月までに開発/配備したのは、企業組織で広く使用されている VMware ESXi 仮想マシンを標的とする Linux 暗号化ツールである。そして、Akira のオペレーターは侵害した組織の規模に応じて、20万〜数百万ドルの身代金を要求していることが、BleepingComputer が入手した交渉チャットにより明らかになった。

今回の共同勧告は、「2024年1月1日の時点において、このランサムウェア・グループは 250以上の組織に影響を与え、ランサムウェアの収益として約 $42M (USD) を要求している。Akira ランサムウェアは、2023年3月に登場して以来、北米/ヨーロッパ/オーストラリアなどの幅広い企業や、重要なインフラに影響を及ぼしている」と警告している。

最近では、2024年3月に発生した Nissan Oceania の 100,000 人に影響を与えたデータ漏洩と、スタンフォード大学での 27,000人の個人情報に影響を与える情報漏洩において、Akira はランサムウェア攻撃を行ったと主張している。さらに同グループは、2023年にダークウェブのリークサイトに 230以上の組織を追加している。

この勧告では、Akira の攻撃による影響とリスクを軽減するためのガイダンスも提供されている。

ネットワーク防御者に強く求められるのは、すでに悪用が確認されている脆弱性へのパッチを優先的に適用し、すべてのサービスに対して、さらには Web メール/VPN などの重要なシステムにリンクしているアカウントに対して、強力なパスワードと多要素認証 (MFA) を実施することである。

さらに、定期的にソフトウェアを最新版に更新してパッチを適用し、標準的なセキュリティ・プロトコルの不可欠な構成要素として、脆弱性評価に重点を置く必要がある。

また共同勧告では、2024年2月の FBI の調査中に特定された、Akira の IOC (indicators of compromise) や、TTPs (戦術/技術/手順) に関する情報も提供されている。

FBI/CISA/EC3/NCSC-NL がユーザー組織に対して推奨するのは、このランサムウェア・インシデントの発生可能性と影響を低減するために、CSA の “Mitigations” セクションにある事項の実施である。

Akira が登場して、すでに1年になるのですね。身代金の総額が $42 M といっても、それは請求額であり、売上額は別の数字になるはずです。このブログを Akira で検索すると分かりますが、けっこう Cisco が狙われているのですね。なかなか、手強いランサムウェア・ギャングへと成長してしまったようです。

You must be logged in to post a comment.