Linux Systems Targeted: Open-Source Pupy RAT Exploited in Attacks Across Asia

2024/04/21 SecurityOnline — Pupy と呼ばれるパワフルな RAT (Remote Access Trojan) が、韓国を含むアジア全域の Linux システムを標的とした攻撃で積極的に武器化されている。AhnLab Security Emergency Response Center (ASEC) のセキュリティ研究者たちが、先日に発見したのは、Pupy の巧妙なオペレーションの存在であり、そこでは Decoy Dog という新たな亜種も用いられているという。

オリジナルの Pupy RAT は 、GitHub で公開されたオープンソースのマルウェアであり、Windows/Linux/Mac OSX/Android など複数のプラットフォームを攻撃できるという汎用性の高いものだ。そのデザインでは C と Python がベースとなり、脅威アクターたちによる広範な採用と改変を可能にしている。従来の RAT とは異なり、コマンド実行/ファイル操作に加えて、画面キャプチャ/キーロギングなどの情報窃取のための広範な機能を、Pupy は提供している。

Pupy RAT の特徴的な機能は、ポスト・エクスプロイト・モジュールをサポートしている点にある。このポスト・エクスプロイト・モジュールを用いる攻撃者は、特権の昇格/クレデンシャルの窃取/侵害したネットワーク上での横移動といった、さらに有害なアクションを実行できる。Linux システムでの Pupy RAT は、”/usr/sbin/atd” のような通常のプロセスを装い、検知を回避していくのが一般である。

この ASEC の分析で注視される Decoy Dog とは、最近のロシアや東欧の企業ネットワークへの高度な攻撃に関与する、Pupy RAT の高度化されたバージョンである。このバージョンでは、マルウェアの能力が大幅に進化している。したがって、この種の攻撃に対して安全なプラットフォームとされる、Linux システムに対する脅威が継続していることに注意する必要がある。

Pupy RAT は、アジア全域のサイバー攻撃に積極的に関与しており、台湾/香港/日本/シンガポール/タイでの活動が顕著である。2021年から現在に至るまで、Pupy RAT が続いており、多くのケースで配布されているマルウェア株は、”nptd” や “kworker” といった名前を使用している。攻撃ベクターに関しては、スピアフィッシングに加えて、正規のソフトウェア・ダウンロード・ページを装う Web サイトなどがある。

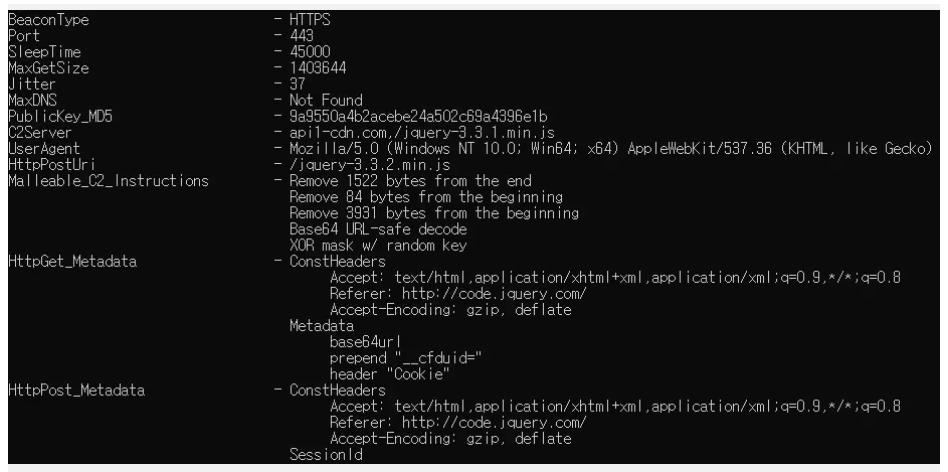

懸念すべきことに Pupy RAT は、サイバー犯罪者たちが頻繁に悪用する商用侵入テストツールキット Cobalt Strike と、Command and Contorl (C2) サーバを共有するケースもあるようだ。

韓国では、Pupy RAT は深刻な脅威であり続けており、PlugX などの有名なバックドアと一緒に配布された例もあるという。このような活動は 2019年まで遡るが、最近は韓国の Windows ユーティリティ共有 Web サイトを介して配布されていると指摘されている。ただし、現時点では、このサイトは廃止されている。

Pupy RAT は、サイバー・セキュリティにおける OSS の諸刃の刃という性質を例証している。Pupy RAT は、学習と開発のためのプラットフォームを提供する一方で、サイバー犯罪者にとって強力なツールとなっている。Pupy RAT の継続的な適応と使用は、特に Linux システムへの展開は、強固なサイバー・セキュリティ対策の必要性を明確に示すものである。ユーザー組織が優先すべきは、これらの脅威を効果的に軽減するための、定期的なシステム更新/脆弱性評価であり、また、潜在的なフィッシングの試みに関するユーザー教育である。

このブログ内で Pupy RAT を検索してみましたが、それがタイトルに入っている記事は見つかりませんでした。ただし、関連する記事である 2023/07/25 の「Decoy Dog マルウェア:DNS を悪用する APT たちが好むツールキットとは?」には、「オープンソースの RAT である Pupy をベースにした Decoy Dog は、感染したデバイス上で持続する高度な機能を備えた、未知のマルウェアだとされる」という解説がありました。Pupy RAT から、さまざまなマルウェアがフォークしているのかもしれません。よろしければ、カテゴリ Malware も、ご参照ください。

You must be logged in to post a comment.