Security Vulnerability: Researcher Finds FIDO2 Open to Session Hijacking

2024/05/12 SecurityOnline — パスワードレスのスタンダードとも言える FIDO2 は、フィッシングや中間者 (MiTM) 攻撃からの保護のために設計された認証規格であるが、Silverfort のセキュリティ研究者である Dor Segal の新たな研究により、深刻な脆弱性が存在することが明らかになった。FIDO2 のセキュリティ機能は強力だが、認証セッションは依然として、MiTM 攻撃により乗っ取られる可能性があり、機密性の高いユーザー・データを暴露し、アカウントを危険にさらす、可能性が潜むことが示唆される。

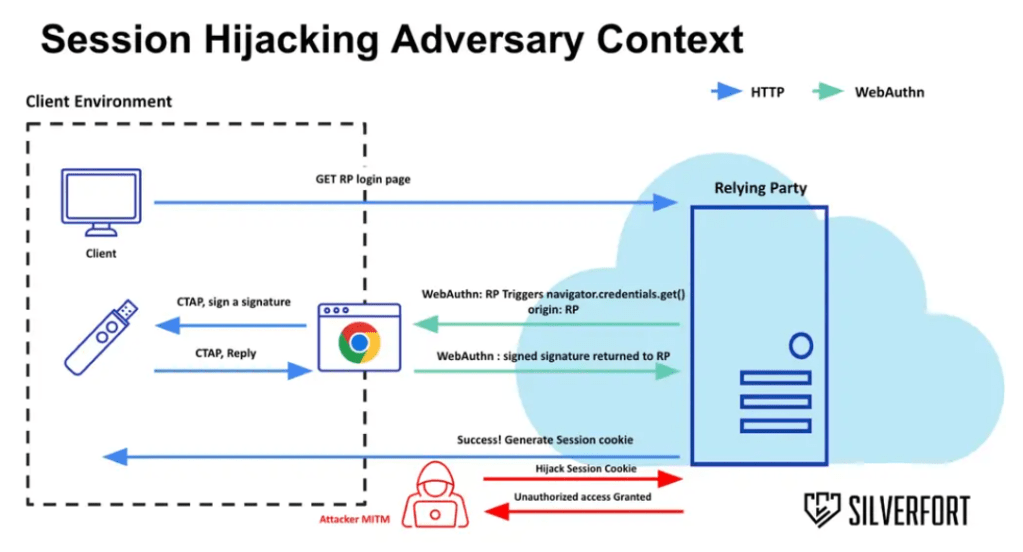

FIDO2 は、Web ブラウザにより管理される2段階の認証プロセスで動作し、クライアントとサーバの相互作用には WebAuthn API が、そして、ハードウェア通信には Client to Authenticator Protocol (CTAP) が関与する。このセットアップは公開鍵暗号方式に基づいており、クライアントが鍵ペアを生成し、秘密鍵を保持し、ログイン時に署名検証のための公開鍵を送信する。

FIDO2 はドメインの起源を検証することで、フィッシング攻撃を効果的に防ぐが、認証後のセッション・トークンの保護は不十分である。そして、数多くの IdP (Identity Providers) が、セッション・トークンを使用するソース・デバイスを検証しないため、MiTM 攻撃に成功した攻撃者がトークンを盗み、ユーザー・セッションを乗っ取れることを、Dor Segal が発見した。

この研究では、DNS/DHCP スプーフィング/ARP ポイズニング/SLAAC などの TLS 保護が行われていても、依然として実行が可能な、高度な MiTM 攻撃の手法について掘り下げている。さらに憂慮すべきことに、Active Directory 認証サービスへの攻撃に代表されるように、組織の証明書を侵害することによる TLS の解読に、国家に支援される脅威アクターたちは成功している。

Dor Segal の研究では、Yubico Playground/Entra ID SSO (Microsoft)/PingFederate など、いくつかの実世界のシナリオがテストされている。しかし、いずれのケースにおいても、攻撃者が FIDO2 保護を迂回し、ユーザー・アカウントや機密情報に不正アクセスできることが実証されている。

さまざまなセキュリティ・レベルを示す一連のシナリオは、それぞれのコンフィグレーションにより、MiTM 攻撃が成功/失敗する様子を示している。たとえば、Yubico Playground では、単純なセッション・クッキーが不正アクセスに悪用される可能性がある。したがって、初期認証に留まらない、厳格な検証メカニズムの必要性が強調される。

FIDO2 は、フィッシング攻撃を効果的に防ぐが、認証後のセッション・トークンの保護は不十分であるという、納得感のある指摘です。とても便利なセッション・トークンですが、今後は Passkeys との連携を考慮し、その使い方も変化してくるのかと思います。よろしければ、Passkeys で検索も、ご利用ください。

You must be logged in to post a comment.