CVE-2023-52424: New WiFi Flaw Leaves All Devices Vulnerable to ‘SSID Confusion’ Attacks

2024/05/14 SecurityOnline — 先日に発見された WiFi スタンダードにおける脆弱性により、攻撃者がユーザーを欺き、安全ではないネットワークに接続させるという、深刻なセキュリティ・リスクが明らかになった。脆弱性 CVE-2023-52424 を悪用する、SSID Confusion Attack と名付けられた攻撃手法は、セキュリティ研究者である Mathy Vanhoef と Top10VPN が共同で発見したものだ。この発見は、ソウルで開催される WiSec ’24 カンファレンスで発表される予定である。

SSID Confusion Attack は、IEEE 802.11 WiFi スタンダードにおける設計上の欠陥を悪用するものである。この欠陥により、攻撃者は被害者を騙して、なりすましの SSID (ネットワーク名) でネットワークに接続させ、トラフィックの傍受や操作の可能性を手にする。この攻撃は、すべての OS の、すべての WiFi クライアントに影響を及ぼすため、深刻な問題となる。

この攻撃は、特定の VPN クライアントの自動切断機能を操作し、デバイスで事前に定義されている “信頼できる” ネットワークに接続すると、VPN 接続が無効化されるようにする。それにより、被害者のトラフィックは傍受され易くなる。

根本的な原因は、ネットワーク発見時に SSID 認証を義務付けていない、IEEE 802.11 スタンダードにある。この見落としにより、攻撃者は中間者 (MitM) 攻撃を行うことが可能となり、信頼されたネットワークの SSID を装うことで、被害者の接続を安全ではないレベルに格下げができる。

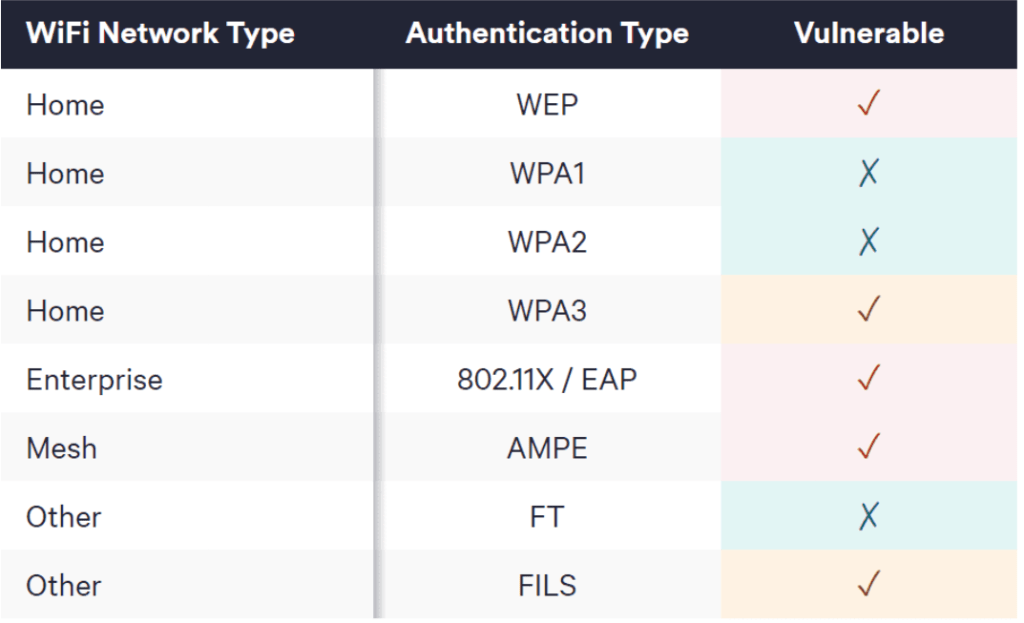

様々な WiFi ネットワークと認証プロトコルが、SSID Confusion Attack に対して脆弱である:

- ホーム・ネットワーク: 特に WPA3 ネットワークには、SAE ハンドシェイクで SSID が 使用されないオプション・モードがある。

- 企業ネットワーク: Pairwise Master Key (PMK) を導き出すために、SSID を使用しない 802.1X/EAP プロトコルの使用により脆弱となる。

- メッシュネットワーク: WPA3 ネットワークと同じ条件で脆弱となる。

- その他のプロトコル: FILS は EAP ハンドシェイクからの共有キーを使用する場合に脆弱となるが、FT は脆弱ではない。

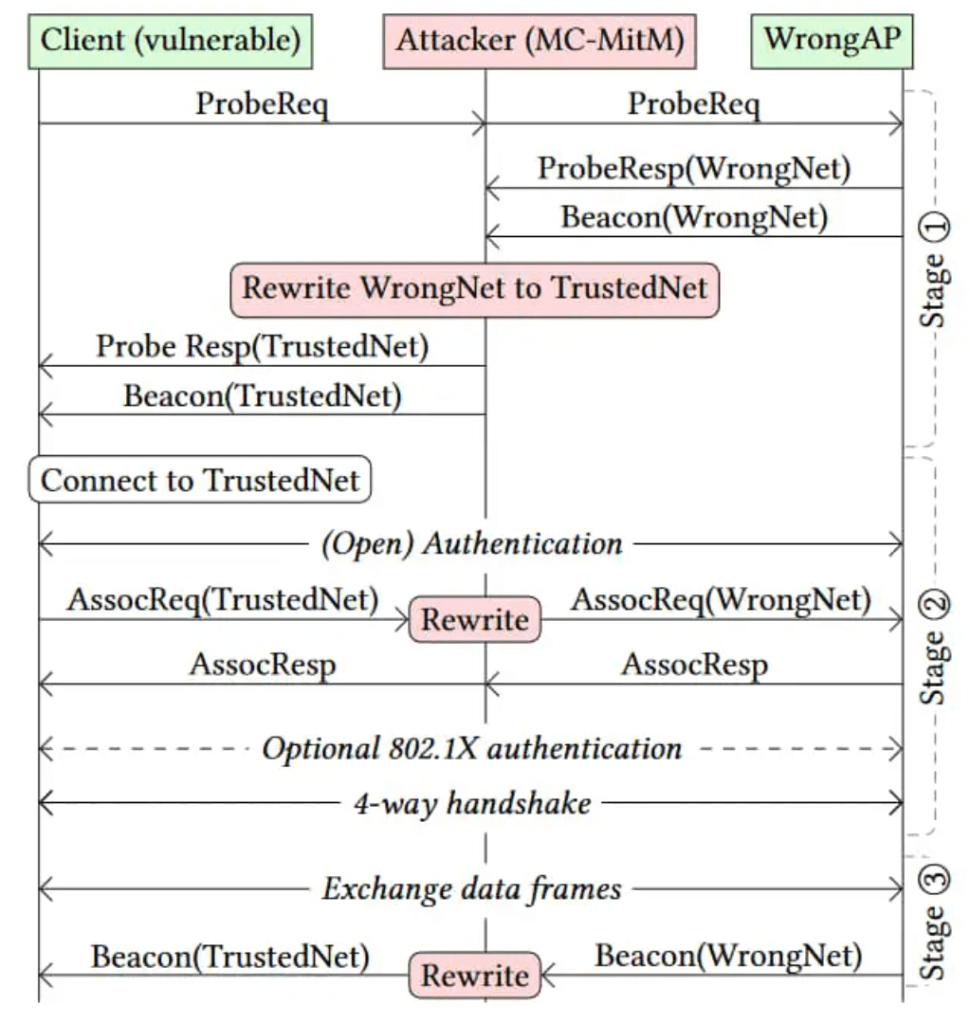

SSID Confusion Attack が成功する前提として、いくつかの条件が満たされる必要がある:

- 被害者が信頼できるネットワークに接続しようとする。

- MitM 攻撃を実行できる範囲内に攻撃者がいる。

- 信頼されたネットワークと同じ認証情報を持つ、第2のネットワークが利用可能である。

これらの条件が満たされると、攻撃者は被害者のトラフィックを傍受/操作することが可能となる。脆弱性 CVE-2023-52424 は、特に eduroam を使用する教育機関などの、認証情報の再利用が一般的な環境に対して重大なリスクをもたらす。

研究者たちは、異なるネットワーク間でクレデンシャルが再利用されるため、職員や学生が特に脆弱となっている、少なくとも6つの大学を特定した。企業ネットワークも、セキュリティのために SSID に依存しない認証方法が用いられるため、危険にさらされている。

SSID Confusion Attack がもたらすリスクを軽減するために、いくつかの戦略を採用することが可能だ:

1:WiFi 標準の改善:

- WiFi 規格の改善:4-way ハンドシェイク中に SSID 認証を義務付ける。

- 鍵の導出や追加の認証データの中に SSID を取り込む。

2:WiFiクライアントの強化:

- 接続前にビーコンを認証することで、ビーコン保護を改善する。

- ハンドシェイク中に参照ビーコンを保存して検証する。

3:クレデンシャルの再利用を避ける:

- 特にエンタープライズ・ネットワークとホーム・ネットワークでは、異なる SSID に対して異なるクレデンシャルを使用する。

4:適切な VPN の使用:

- ネットワークの信頼レベルに関係なく VPN がアクティブになるように設定し、継続的なトラフィック保護を確保する。

詳細な技術的分析と、さらなる洞察については、レポート全文をダウンロードしてほしい:SSID Confusion: Making Wi-Fi Clients Connect to the Wrong Network

WiFi スタンダードである IEEE 802.11 に、脆弱性 CVE-2023-52424 が存在し、SSID Confusion Attack という攻撃手法が成立するとのことです。かなりの広範囲での影響が懸念される事態ですが、どんなかたちで収束していくのか、とても気になります。よろしければ、Router で検索も、ご利用ください。

You must be logged in to post a comment.