CVE-2024-22120 (CVSS 9.1): Zabbix SQLi Vulnerability Exposes IT Infrastructure to Attack

2024/05/17 SecurityOnline — Zabbix は IT インフラ監視ツールとして人気のオープンソースであるが、深刻な脆弱性 CVE-2024-22120 (CVSS:9.1) が発見された。このタイミング・ベースの SQL インジェクションの脆弱性は、影響を受ける Zabbix バージョンを実行しているシステム上で、攻撃者に特権昇格やリモート・コード実行 (RCE) を許すことで、深刻なリスクの可能性が生じる。

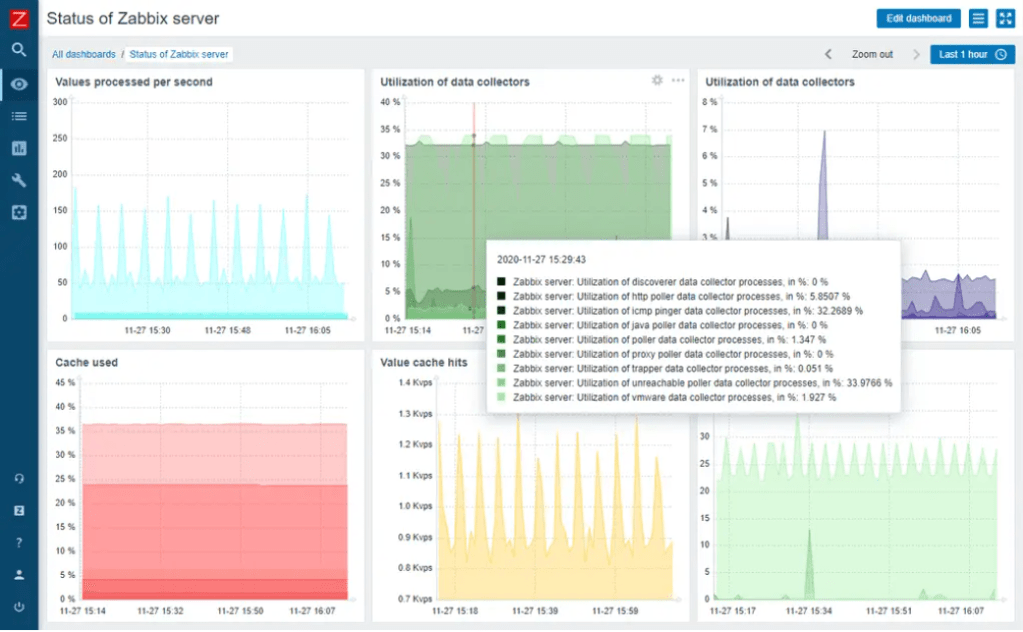

Zabbix が広く利用されるのは、ネットワーク/サーバ/仮想マシン/クラウドサービスなどを含む、さまざまな IT インフラ・コンポーネントの監視が可能だからである。重要なメトリクスを収集/表示する Zabbix は、管理者によりシステムのパフォーマンスと健全性の追跡を可能にする。しかし、Zabbix のサーバ監査ログ機能において、先日に致命的な脆弱性が発見されたことで浮き彫りにされるのは、強固なセキュリティ対策の維持の重要性とある。

この脆弱性は CVE-2024-22120 は、Zabbix サーバの監査ログ機能に存在する、そのサーバが、設定されたスクリプトのコマンドを実行すると、監査ログに動作が記録される。しかし、残念なことに、このログ内の “clientip” フィールドは適切にサニタイズされておらず、タイミング・ベースのブラインド SQL インジェクション攻撃への扉を開いている。

この欠陥は、”audit.c” ファイルにおいて、具体的に言うと “zbx_auditlog_global_script” 関数内において特定された。

...

2225: if (ZBX_DB_OK > zbx_db_execute("insert into auditlog (auditid,userid,username,clock,action,ip,resourceid,"

3226: "resourcename,resourcetype,recordsetid,details) values ('%s'," ZBX_FS_UI64 ",'%s',%d,'%d','%s',"

4227: ZBX_FS_UI64 ",'%s',%d,'%s','%s')", auditid_cuid, userid, username, (int)time(NULL),

5228: ZBX_AUDIT_ACTION_EXECUTE, clientip, hostid, hostname, AUDIT_RESOURCE_SCRIPT, auditid_cuid,

6229: details_esc))

7230: {

8231: ret = FAIL;

9232: }

“clientip” フィールドは適切にサニタイズされていないため、攻撃者に制御が奪われると、このフィールドに悪意の SQL クエリの注入が可能になる。このタイプの SQL インジェクションの悪用は、タイミング・ベースだけに制限されるが、攻撃に成功した攻撃者は、データベースから機密データを抽出し、ユーザー権限を管理者にレベルまで昇格させるという、十分な破壊力を発揮する。特定のシナリオにおいては、この SQL インジェクションからリモート・コード実行 (RCE) につながる可能性さえある。

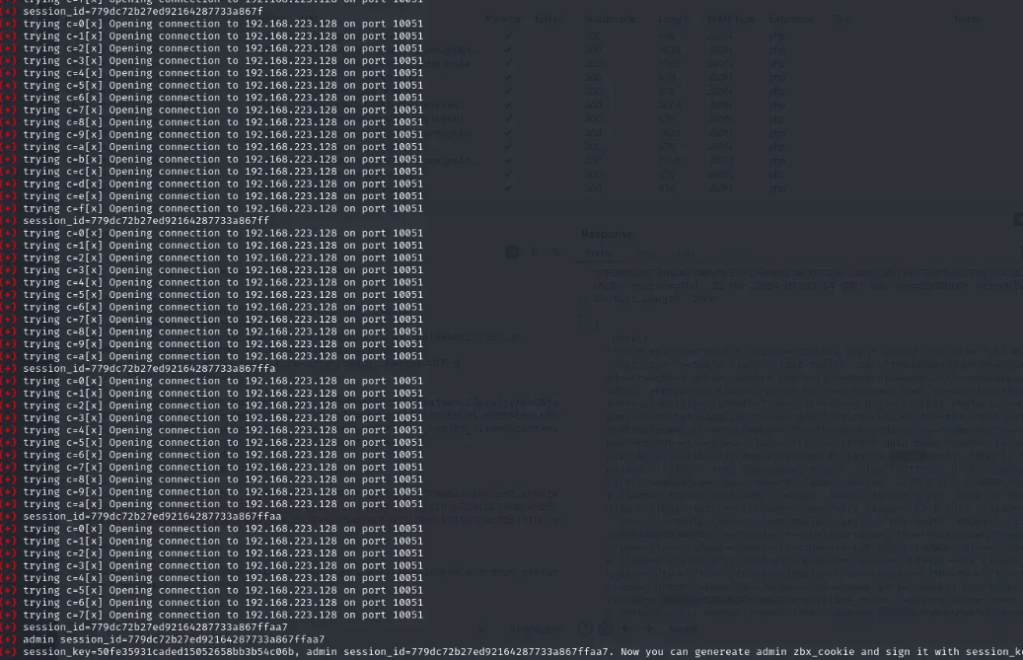

この脆弱性は、mf0cuz と呼ばれるセキュリティ研究者 Maxim Tyukov により発見され、HackerOne バグ報奨金プラットフォームを通じて報告された。Tyukov は、この脆弱性の悪用を示す技術的詳細と PoC エクスプロイトを提供し、このセキュリティ・ギャップへの対処が緊急であることを強調している。

脆弱性 CVE-2024-22120 の、潜在的な影響力は極めて大きい。この脆弱性の悪用に成功した攻撃者は、機密情報などのデータをデータベースからダンプできる。さらに、一般ユーザーから管理者への権限昇格は、監視されている IT インフラの、セキュリティと完全性を著しく損なう可能性を生じる。極端なケースでは、悪用に成功したリモートの攻撃者がコードを実行し、対象となるシステムを、さらに危険な状態に陥れる可能性もある。

Zabbix のバージョン 6.0.0〜6.4.12 および 7.0.0alpha1〜7.0.0beta1 までの全てが、この SQL インジェクション攻撃の脆弱にさらされている。これらのバージョンを使用している組織にとって必要なことは、リスクを軽減するために早急に対策を講じことである。

Zabbix チームは、この脆弱性に対応するパッチとして、バージョン 6.0.28rc1/6.4.13rc1/7.0.0beta2 をリリースしている。すべての Zabbix ユーザーとって必要なことは、これらのパッチが適用されたバージョンへとアップグレードすることだ。なお、 Web アプリケーション・ファイアウォール (WAF) や、侵入検知システム (IDS) などのセキュリティ対策も、この種の攻撃から保護するのに役立つ。

Zabbix のようなモニタリング・ツールには、かなりの高権限が付与され、また、システムの隅々にまでアクセスが許されます。したがって、この種の製品が侵害されると、甚大な被害が発生すると考えられます。PoC も提供されているようなので、ご利用のチームは、お気をつけください。よろしければ、Zabbix で検索も、ご利用ください。

You must be logged in to post a comment.