Snowflake account hacks linked to Santander, Ticketmaster breaches

2024/05/31 BleepingComputer — 最近に発生した Santander と Ticketmaster への侵害を主張する攻撃者は、クラウド・ストレージ企業 Snowflake の従業員のアカウントをハッキングし、データを盗んだと述べている。しかし Snowflake は、この情報漏洩について、顧客アカウントの安全性が不十分だったことに原因があると主張している。Snowflake クラウド・データ・プラットフォームは、世界の大企業を含む 9,437社の顧客に利用されている。その中には、Adobe/AT&T/Capital One/Doordash/HP/Instacart/JetBlue/Kraft Heinz/Mastercard/Micron/NBC Universal/Nielsen/Novartis/Okta/PepsiCo/Siemens/US Foods/Western Union/Yamaha などが名を連ねている。

サイバー・セキュリティ企業 Hudson Rock によると、この脅威アクターが引き起こした侵害に関する主張には、Snowflake のクラウド・ストレージ・サービスを利用している、Anheuser-Busch/State Farm/Mitsubishi/Progressive/Neiman Marcus/Allstate/Advance Auto Parts などの、有名企業のデータへの不正アクセスも含まれるという。

この脅威アクターは、盗み出した認証情報を用いて Snowflake 従業員の ServiceNow アカウントにサインインし、Okta の認証プロセスを迂回していた。それに続いて、セッション・トークンを生成し、Snowflake の顧客のデータを流出させたという。

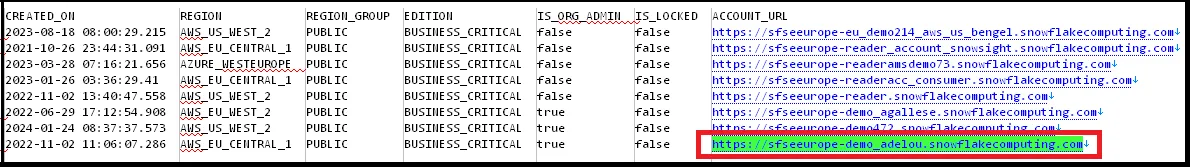

Hudson Rock は、「大げさに言うと、たった1つのクレデンシャルが、Snowflake を使用してデータを保存していた、数百の企業におけるデータ流出につながった可能性がある。脅威アクター自身は、400社に影響を与えたと主張している。私たちは、この脅威アクターから、Snowflake サーバへのアクセスの深度を示すファイルを入手した。このファイルには、Snowflake の欧州サーバに関連する、2,000 以上の顧客インスタンスが記録されていた」と詳述する。

この脅威アクターは、Snowflake に対して $20M 身代金を要求したが、同社は恐喝の試みに返答しなかったようだ。

さらに Hudson Rock は、 Snowflake の従業員が 10月に Lumma タイプの Infostealer に感染し、Snowflake インフラへの企業認証情報が漏洩していたことにも触れている。

ここ数週間にわたり Mandiant は、侵害された Snowflake の顧客を支援してきたと、同社の Consulting CTO である Charles Carmakal は BleepingComputer に対して語っている。これまでの同社の調査によると、脅威アクターは情報窃取型のマルウェアにより盗み出した認証情報を使って、被害者の Snowflake テナントにアクセスした可能性が高いという。

Carmakal は、「多要素認証を用いずに構成された SaaS ソリューションは、脅威アクターたちにより大規模に悪用される可能性がある。私たちが、すべてのクラウド・ユーザーに推奨するのは、2ファクタ以上の認証と、IP ベースの制限を導入することだ。脅威アクターたちは、機密性の高い企業データを取り込んだ SaaS ソリューションに対しても、このキャンペーンを展開する可能性がある」と警告している。

BleepingComputer は、Snowflake に対して、従業員のアカウントを侵害したという脅威アクターの主張について問い合わせたところ、同社の広報担当者からは「他に付け加えることはない 」という返答があった。

BleepingComputer は、Santander と Ticketmaster の両社が Snowflake を利用していることを確認し、5日31日に両社に問い合わせたが、今のところ返答は得られていない。

Snowflake が確認した顧客アカウントのハッキング

Snowflake は、Hudson Rock レポートの主張を認めていない。具体的に言うと、それらの侵害を介して攻撃者は顧客アカウントを侵害したが、同社製品の脆弱性や設定ミスを悪用したものではないと述べている。

先週末に Snowflake は、顧客に対して、一部のアカウントを標的とする攻撃の増加を調査していると警告し、同社の CISO である Brad Jones は、5月23日の時点で一部の顧客アカウントが侵害されたと付け加えた。

Brad Jones は、「私たちはは 2024年5月23日の時点で、特定の顧客口座への不正アクセスの兆候を確認した。その調査中に、2024年4月中旬から増加しているものに、不正アクセスに関連すると思われる IP アドレスと、不審なクライアントのサブセットからの脅威の活動が確認された。現時点において、この活動は Snowflake 製品内の脆弱性/ミスコンフィグ/悪意の活動により引き起こされたとは考えていない。私たちは、現在も進行している調査を通じて、影響を受けたと思われる顧客に対して、速やかに通知している」と述べている。

Jones によると、すべての Snowflake ユーザーに攻撃を通知し、多要素認証 (MFA) を有効化して、アカウントとデータを保護するよう求めたという。

さらに同社は、潜在的に影響を受けた顧客がアカウントを保護する方法について、侵害の兆候 (IoC:Indicators of Compromise)/調査クエリー/アドバイスを掲載したセキュリティ速報を発表している。

1つ目の IoC によると、Snowflake のデータベースからデータを流出させるために、脅威アクターは “RapeFlake” というカスタム・ツールを使用していたという。

2つ目の IoC によると、脅威アクターは DBeaver Ultimate データ管理ツールを使用してデータベースに接続しており、ログには “DBeaver_DBeaverUltimate” ユーザー・エージェントからのクライアント接続が記録されていたという。

かなり広範な影響が出そうなインシデントですね。まだ、イニシャル・アクセスの経路などは明らかになっていないようなので、続報が待たれます。なお、Snowflake について Wikipedia で調べてみたところ、「Snowflake は、クラウド・ベースのデータクラウド企業である。2012年7月に設立され、2年間のステルス・モードを経て、2014年10 月に公開された。同社は、一般的に Data as a Services と呼ばれる、クラウド・ベースのデータ・ストレージと分析サービスを提供している。Snowflake サービスの主な機能は、ストレージとコンピューティングの分離、オンザフライのスケーラブルなコンピューティング、データ共有、データ・クローニングおよび、エンタープライズ顧客に合わせて拡張するためのサードパーティツールのサポートである。2014年から AWS で、2018年からは Azure で、そして 2019年からは Google Cloud Platform で、サービスを提供している」と説明されていました。よろしければ、カテゴリ Cloud も、ご利用ください。

You must be logged in to post a comment.