Gitloker attacks abuse GitHub notifications to push malicious oAuth apps

2024/06/10 BleepingComputer — フィッシング攻撃を介して GitHub のセキュリティ/リクルート・チームになりすまし、悪意の OAuth アプリを用いてリポジトリを乗っ取り、侵害したリポジトリを消去すると脅すキャンペーンが現在進行中だという。遅くとも 2024年2月以降において、このキャンペーンで標的とされた数十人の開発者が、侵害された GitHub アカウントを用いて、ランダムなリポジトリの課題や、プルリクエストに追加されたスパム・コメントにタグ付けされた後に、”notifications@github.com” から偽の求人や警告のメールを受け取っているようだ。

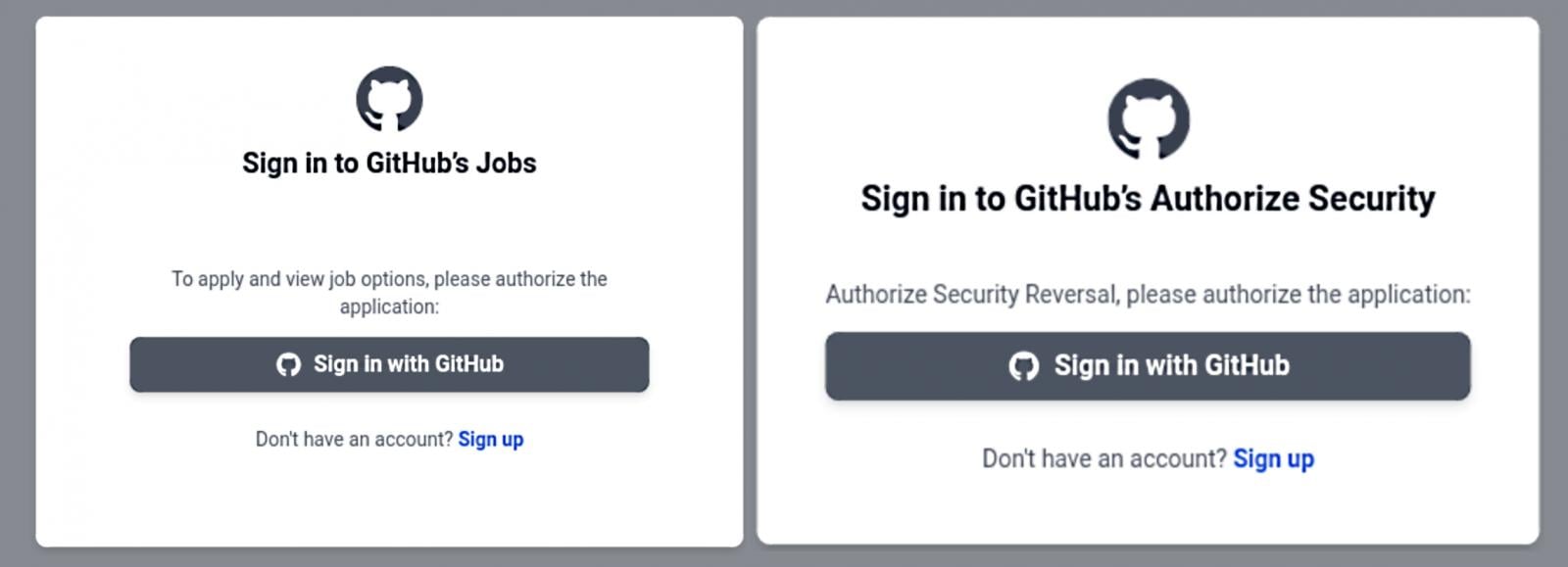

CronUp のセキュリティ研究者 German Fernandez が発見したフィッシング・メールは、標的を “githubcareers[.]online” または “githubtalentcommunity[.]online” にリダイレクトしていた。それらのランディング・ページでユーザーに求められるのは、GitHub アカウントへのサインインである。続いて、プライベート・リポジトリへのアクセスや、個人ユーザー・データ削除、そして、管理しているリポジトリの削除機能などを要求する、新たな OAuth アプリを承認するよう求められる。

このような攻撃を受けた GitHub ユーザーの多くは、アカウントが無効化され、すべてのリポジトリにアクセスできなくなったと報告している。

6月6日に (木) に BleepingComputer が報告したように、攻撃者は被害者のリポジトリにアクセスした後に、その内容を消去し、リポジトリの名前を変更していた。そして、データの回復を望む被害者に対して、Telegramで連絡を取るよう指示する README.me ファイルを共有していた。さらに、この脅威アクターは、破壊する前に被害者のデータを盗み出し、消去したリポジトリを復元するためのバックアップを作成したと主張している。

先週に BleepingComputer は、Gitlokerの恐喝キャンペーンに関する詳細を問い合わせたが、GitHub の広報担当者からの返事は、現時点では戻っていない。

しかし、2月以降に GitHub のスタッフは、この攻撃に関するコミュニティの議論に返信している。そこでは、このコーディング・プラットフォームの不正使用報告ツールを用いて、GitHub の通知機能を標的とするキャンペーンの詳細を報告するよう求めていると述べていた。

GitHub の Community Manager は、「このような通知により迷惑をかけていると理解している。現時点において、私たちのチームは、この種のフィッシング通知への対処に取り組んでいる。不正利用や疑わしい行為については、引き続き、不正利用報告ツールを利用してほしい。これはフィッシング・キャンペーンであり、GitHub やシステムが侵害された結果ではない」とコメントしている。

さらに GitHub のスタッフは、この種の攻撃によるアカウント乗っ取りを防止するために、以下の対策をとるようユーザーにアドバイスしている:

- リンクのクリックや、通知への返信は禁物である。疑わしい行為を見かけたら報告してほしい。

- 疑わしい OAuth アプリを承認しないでほしい。GitHub のアカウントやデータが、第三者に公開される可能性が生じる。

- 許可した OAuth アプリに対して、定期的な見直しを実施してほしい。

2020年9月に GitHub が警告していたのは、偽の CircleCI 通知をプッシュするメールを使い、リバース・プロキシ経由で GitHub の認証情報と二要素認証 (2FA) コードを盗む、今回とは別のフィッシング・キャンペーンについてである。

GitHub を利用する開発者たちを、あの手この手で侵害しようとするキャンペーンが止まりません。今回は、フィッシングから悪意の OAuth アプリをプッシュして、それらをインストールした開発者のリポジトリを侵害するというものです。開発者の方々は、ご注意ください。よろしければ、GitHub で検索も、ご利用ください。

You must be logged in to post a comment.