Hackers exploit critical D-Link DIR-859 router flaw to steal passwords

2024/06/29 BleepingComputer — D-Link DIR-859 WiFi ルーターの深刻な脆弱性を悪用するハッカーたちが、アカウント情報をデバイスから収集しているが、その中にはパスワードも含まれるという。なお、この脆弱性 CVE-2024-0769 (CVSS:9.8) は、2024年1月に公開されたものだ。

今回の侵害の対象となるモデルは EoL に達しているため、アップデートを受けられなくなっているが、いまも D-Link はセキュリティ・アドバイザリを公開している。その説明によると、今回の脆弱性はデバイス上の “fatlady.php” ファイルに存在し、すべてのファームウェア・バージョンに影響する。悪用に成功した攻撃者は、セッション・データの漏洩と権限昇格を引き起こし、管理パネル経由でシステムの乗っ取りを可能にする恐れもあるという。

D-Link としては、この CVE-2024-0769 に対する修正パッチをリリースする予定はない。したがって、同デバイスのユーザーにとって必要なことは、可能な限り早急にサポート対象デバイスへと切り替えることである。

検出された悪用手法

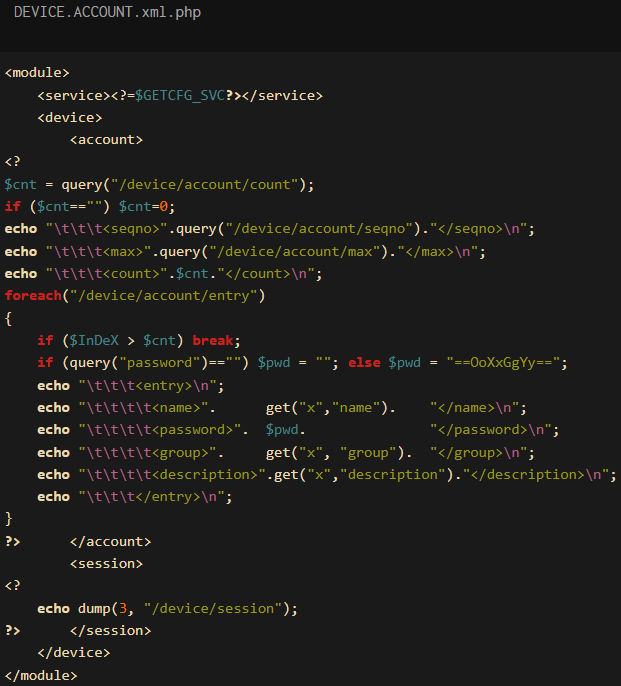

脅威監視プラットフォームの GreyNoise は、公開されている PoC エクスプロイト亜種による攻撃において、脆弱性 CVE-2024-0769 の活発な悪用を観測している。ハッカーたちは、”DEVICE.ACCOUNT.xml” ファイルを標的とし、デバイス上に存在する全てのアカウント名/パスワード/ユーザー・グループ/ユーザーに関する記述をダンプしていると、研究者は指摘している。

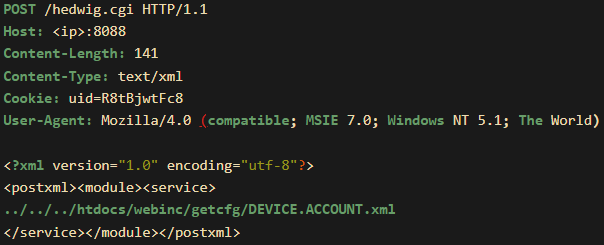

この、脆弱性 CVE-2024-0769 を悪用する攻撃は、”/hedwig.cgi” への悪意の POST リクエストから始まる。続いて、ユーザーの資格情報が含まれている可能性のある 、”fatlady.php” ファイルを介して機密構成ファイル “getcfg” にアクセスする。

GreyNoise は、攻撃者の動機については特定できていない。ただし、ユーザー・パスワードを標的にしていることから、デバイスの乗っ取りから完全なコントロールに到達したいという意図が窺える。

研究者たちは、「開示された情報の使用目的は不明だが、不現時点において、これらのデバイスにパッチが適用されることはないだろう。また、窃取された情報は、デバイスがインターネットに接続されている限り、そして、デバイスの寿命が尽きない限り、攻撃者にとって貴重な標的として存在し続ける」と述べている。

現在の攻撃のベースとなる、公開済み PoC エクスプロイトがターゲットにしているのは、”DEVICE.ACCOUNT.xml” ではなく “DHCPS6.BRIDGE-1.xml” であるため、以下を含む設定ファイルをターゲットにされる可能性があると、GreyNoise は指摘している:

- ACL.xml.php

- ROUTE.STATIC.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

これらのファイルにより、ACL/NAT/ファイアウォール設定/デバイス・アカウント/診断設定などが公開される能性があるため、悪用のターゲットになり得ることを、ユーザーは認識しておくべきである。

EoL ルーターの脆弱性に対して、PoC エクスプロイトが提供されるという、かなり厳しい状況となっています。ご利用のユーザーは、機種の交換を、ご検討いただいた方が良いと思います。よろしければ、D-Link で検索も、ご利用ください。

You must be logged in to post a comment.