CVE-2024-36041: KDE Plasma Flaw Opens Door to Unauthorized System Access

2024/07/06 SecurityOnline — KDE 開発チームが公表したのは、Plasma デスクトップ環境の KSmserver コンポーネントに影響を及ぼす、深刻度の高い脆弱性 CVE-2024-36041 に関するセキュリティ・アドバイザリである。この脆弱性の悪用に成功した同一マシン上のユーザーは、セッション・マネージャーに対して不正にアクセスできるようになり、次回の起動時に任意のコード実行の可能性を得るという。

脆弱性の技術的詳細

この脆弱性 CVE-2024-36041 は、KDE の XSMP マネージャーである KSmserver が、ICE 経由の接続を処理する際の方式に起因する。KSmserver は、ホストだけに接続すべき処理を誤り、すべてのローカル接続へのアクセスを許可してしまう。この抜け穴が、同じシステム上のユーザーにより悪用されると、セッション・マネージャーの乗っ取りが生じ、被害を受けたユーザーが再ログインしたときに、不正なコードが実行される可能性が生じる。

この脆弱性を発見して、パッチの開発に貢献してくれた Fabian Vogt に対して、KDE 開発チームは謝意を表している。

影響を受けるバージョンと対策方法

Plasma 6/Plasma 5 のユーザーが、この脆弱性の影響を受ける。すでに KDE は、両バージョン用のアップデートとパッチをリリースし、脆弱性 CVE-2024-36041 に対処している:

- Plasma 6: plasma-workspace バージョン 6.0.5.1 へのアップデート、もしくは、提供されているパッチを適用する [1, 2]

- Plasma 5: plasma-workspace バージョン 5.27.11.1 へのアップデート、もしくは、提供されているパッチを適用する [1, 2]

それに加えて、”iceauth” バイナリがインストールされていることを確認し、適切な認証を行う。

セキュリティを優先する – 今すぐアップデートする

KDE が、すべての Plasma ユーザに強く推奨するのは、直ちにアップデートし、潜在的な攻撃から身を守ることである。この脆弱性は、ユーザーのシステムを完全に危険にさらす可能性があるため、深刻度が高いと考えられる。

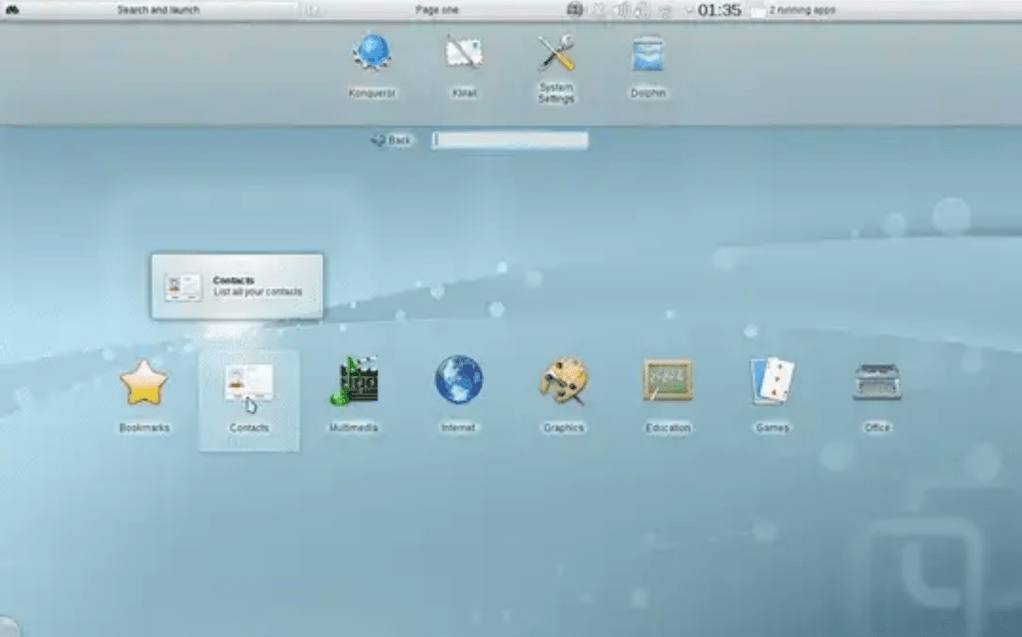

KDE Plasma に脆弱性とのことですが、このデスクトップを利用している開発者は、かなりの規模になるのかと推測しています。ご利用のチームは、十分に ご注意ください。Wikipedia で KDE を調べてみたところ、「KDE は、フリーソ・フトウェアやオープンソース・ソフトウェアを開発する、国際的なフリーソフトウェア・コミュニティである。中心的な開発ハブとして、プロジェクトの共同作業を可能にするツールやリソースを提供している。よく知られている製品には、Plasma Desktop/KDE Frameworks/Kate/digiKam/Krita などの各種アプリケーションがある。一部の KDE アプリケーションはクロスプラットフォームであり、Unix/Unix 系 OS や、Microsoft Windows/Android などでも実行できる」と解説されていました。

You must be logged in to post a comment.