Google Products Exploited in Sophisticated Malvertising Scheme

2024/08/16 SecurityOnline — Google 検索を利用する人々をターゲットにする巧妙なマルバタイジング・キャンペーンを、Malwarebytes Labs のサイバー・セキュリティ研究者が発見した。詐欺師たちは悪質な検索広告を介して、被害者を偽の Google ホームページへとリダイレクトするが、そこでは、Google の全製品ラインナップが大胆に偽装されている。

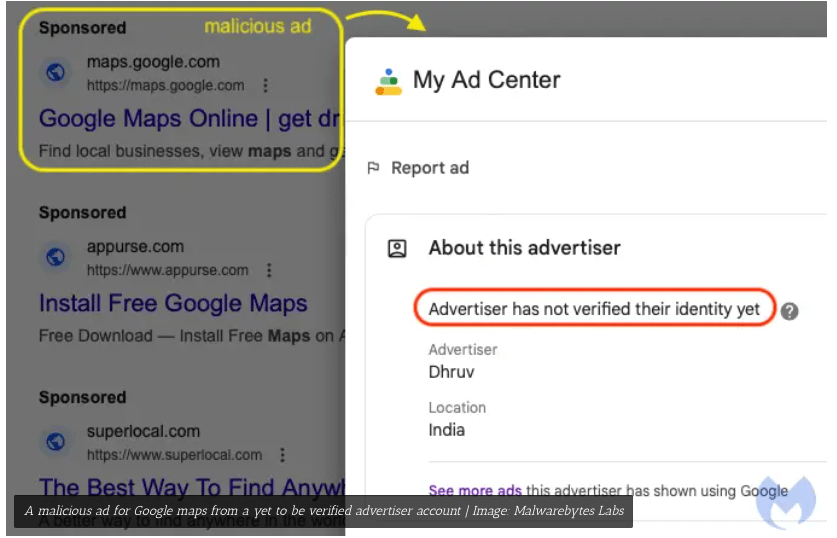

このキャンペーンが、初めて世間の注目を集めたのは、Google Authenticator の悪質な広告が出回り、偽のダウンロード・ページへと、何も知らないユーザーたちが誘導され始めたときだった。しかし、その後の詐欺師たちは、騙しのための取り組みをエスカレートさせている。最新の攻撃では、Google Maps から Google Drive へいたるまでの、同社のサービス全体を模倣した広告を作成し、偽の Google ホーム・ページへと、ユーザーを誘導するよう設計されている。

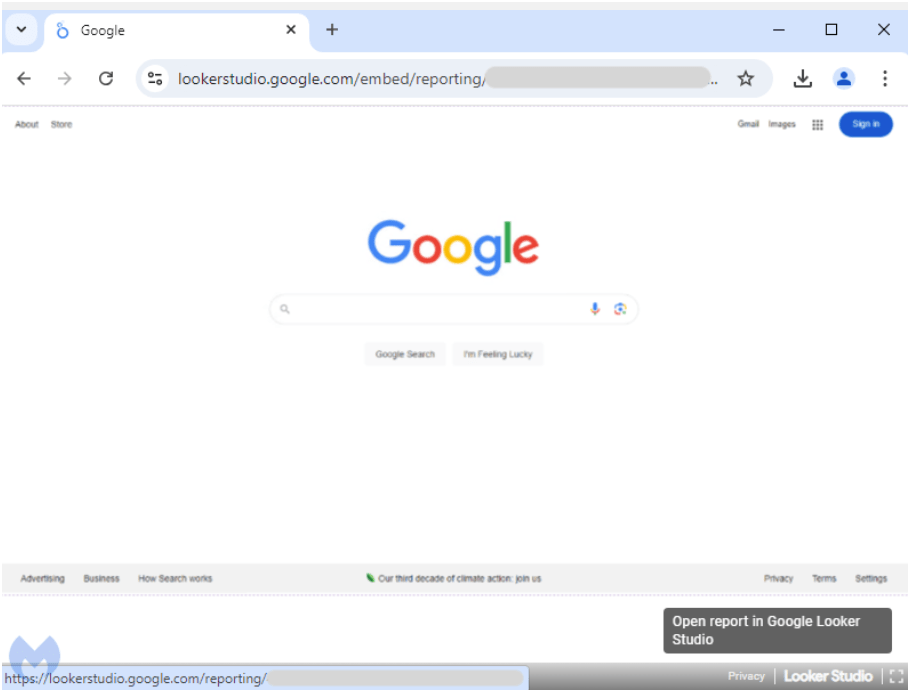

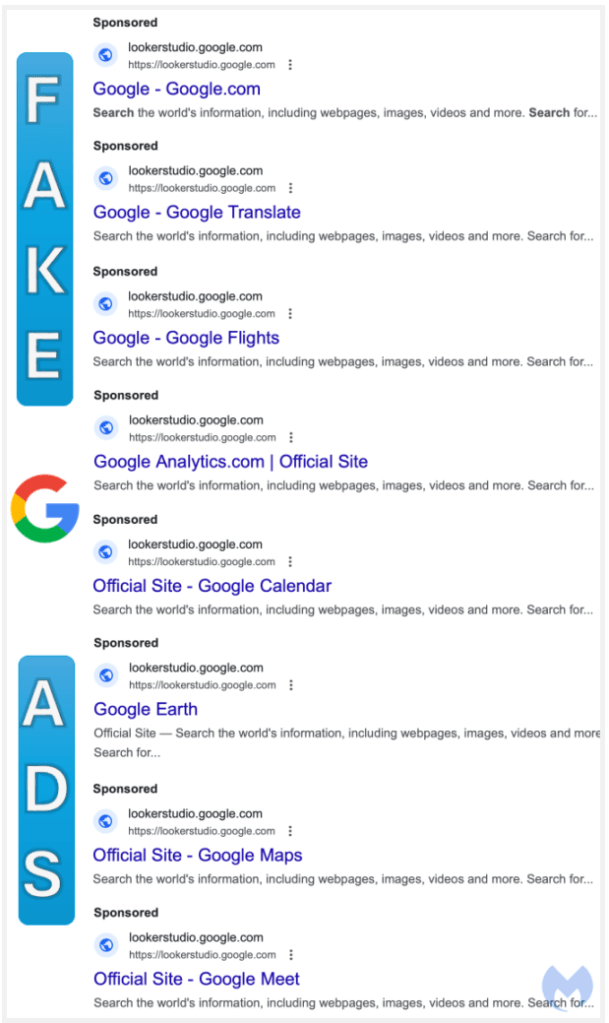

このスキームが特に巧妙なのは、データ・ダッシュボードを作成するためのツールである、Google オリジナルの Looker Studio を使用しているところにある。このプラットフォームを悪用する詐欺師たちは、Google ホーム・ページを完全に模倣した、動的に生成される画像を表示している。この偽のページにアクセスするユーザーは、Google エコシステムの安全な環境にいると信じ込み、すでにブラウザは、画像に埋め込まれた悪意の URL によりロックされている。

正規の広告主が、特定のキーワードを自動的にターゲットするための、Google の動的キーワード挿入機能を、詐欺師たちは巧みに利用している。そのため、Google の各種の製品に関連するキーワードをターゲットにした、偽の広告が検索結果で目立つように表示される。

Image: Malwarebytes Labs

それらの広告をクリックするユーザーは、本物の Google 製品ページのように見えるページへとリダイレクトされる。ブラウザに表示される URL は、 “lookerstudio.google.com” となることが多いが、それは、正規の Google ドメインである。ただし、このページは見せかけのものであり、Google の検索ページのように見えるようにデザインされた、ストレッチされた画像である。さらに、この画像にはハイパーリンクが隠されており、それらをクリックすると、テクニカル・サポートを装う詐欺師たちの新規のタブが開く。

この手の込んだ手口の最終的な段階で、被害者たちはテクニカル・サポート詐欺のページへとリダイレクトされる。通常において、このページは、Microsoft Azure でホストされている。ページが全画面表示になり、コンピューターが感染していることを警告する音声メッセージが再生される。この仕掛けによりパニックが誘発され、被害者たちは偽のサポート番号に電話し、支援を求めるように仕向けられる。そして、電話がつながった被害者たちは、修復の対価として、ギフト カードの購入や、銀行口座へのアクセス情報の提供などを行うよう説得される。

Microsoft Azure の “web[.]core[.]windows[.]net” ドメインは、正当なサービスで頻繁に使用されるため、セキュリティ・チームよる悪意の URL ブロックに取り込むことが難しく、さらなる複雑さを強いられてしまう。

これらの悪意の活動について、Malwarebytes Labs は Google に報告しているが、オンライン広告プラットフォームのセキュリティと、その悪用されやすさについて、このインシデントは深刻な懸念を引き起こしている。

文中で参照されている、これまでの攻撃については、2024/07/30 の「Google Authenticator の偽広告に御用心:マルウェアを拡散する悪質なキャンペーンが発覚」を、ご参照ください。そのときにも、ずいぶんと大胆な手口だと思いましたが、それが、さらに拡大されているようです。あらゆるユーザーが対象になり得る攻撃です。十分に、お気をつけください。

You must be logged in to post a comment.