China-Nexus Group Velvet Ant Exploits Cisco Zero-Day (CVE-2024-20399)

2024/08/25 SecurityOnline — 2024年の初めの時点で、中国のハッキング・グループ Velvet Ant は、Cisco スイッチのパッチ済み脆弱性 CVE-2024-20399 (CVSS:6.7) を悪用してデバイスを制御し、脅威検出システムを回避していた。この脆弱性の悪用に成功した攻撃者は、侵害したシステムに独自のマルウェアを埋め込み、広範囲に及ぶ制御を確立することで、データの窃取と永続的なアクセスを容易にしていた。

Sygnia によると、この脆弱性を悪用する Velvet Ant は、NX-OS シェルで動作する任意のコマンドを、Linux 上で実行していたという。この攻撃を成功させる前提として、サイバー犯罪者にとって必要はものは、標的スイッチの管理コンソールにアクセスするための、管理者の有効な資格情報となる。

Sygnia が Velvet Ant グループに気付いたのは、数年にわたって東アジアの組織を標的にしてきた、キャンペーンを調査している最中であった。このキャンペーンにおいて、Velvet Ant は古い F5 BIG-IP デバイスを悪用して、侵害した環境への永続的なアクセスを確立していた。

続いて7月初旬には CVE-2024-20399 の悪用も検出されたことで、この問題に対処する Cisco から、セキュリティ・アップデートがリリースされた。Velvet Ant は高度なで洗練された技術を有し、新しい Windows システムへの侵入から、レガシー・サーバ/ネットワーク・デバイスへの侵入へと移行し、検出を逃れるという手法を達成している。

Sygnia の専門家たちは、内部ネットワーク・デバイス悪用への移行は、セキュリティ対策を回避するための新しい戦術であると考えている。最新の攻撃シーケンスでは、CVE-2024-20399 を悪用して Cisco スイッチを侵害し、偵察活動を実施し、悪意のスクリプトを実行し、最終的にバックドアを展開しているという。

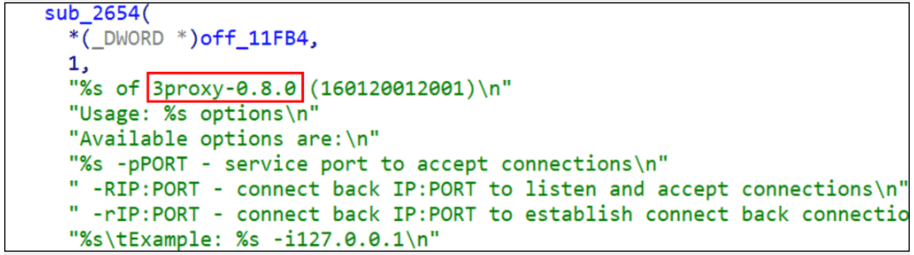

VELVETSHELL という名前のマルウェアは、Unix バックドア Tiny SHell と、プロキシ・ユーティリティ 3proxy という、2つの OSS ツールを組み合わせたものである。このマルウェアは OS レベルで秘密裏に動作し、任意のコマンドを実行し、ファイルのアップロード/ダウンロードを達成するほかに、ネットワーク・トラフィックをプロキシするためのトンネルを確立する。

Velvet Ant の活動が示唆するのは、企業ネットワーク内におけるサードパーティのハードウェアとアプリケーションを使用することに伴う深刻なリスクの存在である。この種のデバイスは、多くの場合において “ブラックボックス” として機能し、ユーザーからは見え難いため、攻撃者にとって格好のターゲットとなる。

2024/07/08:CISA KEV:Cisco NX-OS の脆弱性を悪用する Velvet Ant

この脆弱性 CVE-2024-20399 については、2024/08/08 の「Cisco SSM On-Prem の脆弱性 CVE-2024-20419 (CVSS 10.0):PoC が公開された!」でチラッと触れられていますが、あくまでも補足的な情報として扱われていました。その CVE-2024-20399 (CVSS:6.7) が、2024年の初頭から中国由来の Velvet Ant に悪用されていたことが判明したわけです。こうして、2つの脆弱性を見比べてみると、CVSS 値は単なる指標に過ぎないと感じられますね。

You must be logged in to post a comment.