Microchip Technology confirms data was stolen in cyberattack

2024/09/04 BleepingComputer — 米半導体サプライヤー Microchip Technology が明らかにしたのは、2024年8月に発生したサイバー攻撃でシステムが侵害され、従業員情報が盗まれたことである。それに続いて Play ランサムウェア・グループが、この攻撃を実行したと主張している。アリゾナ州チャンドラーに本社を置く同社は、産業/自動車/民生/航空宇宙・防衛/通信/コンピューティング市場などの、複数の産業分野に約12万3000社の顧客を抱えている。

8月20日に Microchip Technology が明らかにしたのは、8月17日に確認されたサイバー攻撃により、複数の製造施設の業務が影響を受けたことである。このインシデントにより、同社の注文対応の機能が影響を受け、侵害を食い止めるために一部のシステムが停止され、また、影響を受けたシステムの隔離が余儀なくされた。

9月4日に米国証券取引委員会 (SEC) へ提出された FORM 8-K で、Microchip Technology が明らかにしたのは、すでに業務上重要な IT システムはオンラインに戻り、業務は実質的に復旧し、顧客からの注文は処理され、製品が出荷されていることだ。Microchip Technology は、同社のシステムから一部の従業員データを盗み出した攻撃者が、顧客情報を流出させたという証拠は見つかっていないと述べている。

FORM 8-K には、「調査は継続中だが、Microchip Technology は、権限を持たない攻撃者が、従業員の連絡先情報や一部の暗号化やハッシュ化されたパスワードなどの、同社の特定 IT システムに保存されている情報を入手したと見ている。しかし、攻撃者に窃取された顧客/サプライヤーのデータは特定されていない。Microchip Technology は、当社のシステムから攻撃者が特定のデータを取得し、オンラインに投稿したと主張していることを認識しており、外部のサイバー・セキュリティ専門家の支援を得て、この主張の正当性について調査している」と記されている。

Play ランサムウェアによる攻撃の主張

Microchip Technology の主張は、外部のサイバーセキュリティ専門家の協力を得て、サイバー攻撃の範囲と影響を評価中だというものだ。インシデントで影響を受けた IT システムの復旧作業も続いているが、同社によると、顧客からの注文の処理と製品の出荷は再開しているという。

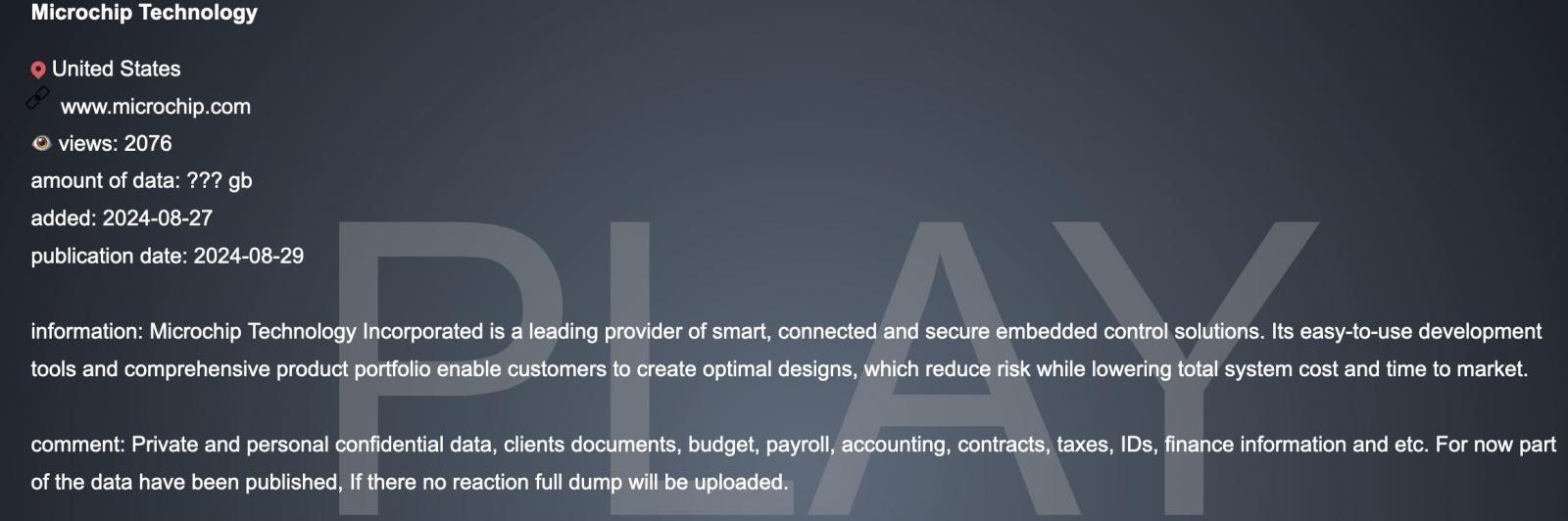

しかし、ランサムウェア・グループの Play は、8月29日にダークウェブ上のデータ流出サイトに Microchip を追加し、侵害の証拠があると主張している。

Play は、Microchip Technology の侵害されたシステムから、個人の機密データおよび顧客のドキュメントに加えて、同社の予算/給与/会計/契約/税金/ID/財務などに関する、幅広い情報を盗んだと主張している。

その後に同グループは、盗み出したとされるデータを部分的に流出させ、Microchip の対応がなければ、残りのデータを流出させると脅迫している。

Play ランサムウェアは 2022年6月に出現し、初期の被害者からの助けを求めるコメントが、BleepingComputer のフォーラムに寄せられている。Play のオペレーターは、侵害したシステムから盗み出した機密データを、二重の恐喝スキームで悪用しているる。つまり、オンラインでデータが流出するのを避けたいのであれば、身代金を支払うよう、被害者は圧力をかけられる。

Play ランサムウェアの主な被害者には、クラウド・コンピューティング企業のRackspace/自動車小売大手の Arnold Clark/ベルギーのアントワープ市/カリフォルニア州のオークランド市などがあるが、最近のインシデントはダラス郡で発生している。

2023年11月には、CISA/ACSC (Australian Cyber Security Centre)/FBI により、共同勧告が発表されている。それによると、2023年10月の時点で Play は、全世界で約300の組織に侵入しているようだ。

Microchip がサイバー攻撃を受け、それによる影響が生じたことが、SEC への届け出で判明したようです。その一方では、Play ランサムウェアが犯行を主張しています。この Play ですが、2024/05/01 の「2024 Q1 のランサムウェア活動調査:LockBit/Black Basta/Play がトップに – ReliaQuest」によると、Top-3 にラインクインしているようです。よろしければ、Ransomware + Play で検索も、ご参照ください。

You must be logged in to post a comment.