CISA warns of Windows flaw used in infostealer malware attacks

2024/09/16 BleepingComputer — CISA は米国の連邦政府機関に対して、先日に修正された Windows の MSHTML スプーフィング・ゼロデイバグ CVE-2024-43461 から、システムを保護するよう命じた。このバグは、Void Banshee APTハッキング・グループにより悪用されている。この脆弱性 CVE-2024-43461 は、2024年9月の Patch Tuesday 公開されたものだが、その時点では攻撃で悪用されていないものとして、Microsoft は分類していた。しかし、Microsoft は 9月13日 (金) にアドバイザリを更新し、修正される以前から攻撃で悪用されていたことを認めた。

別の MSHTML スプーフィング・バグである CVE-2024-38112 と連鎖する、エクスプロイト・チェーンの一部として、2024年7月以前から CVE-2024-43461が悪用されていたことを、Microsoft は明らかにした。同社は、「この攻撃チェーンを断ち切るために、2024年7月のセキュリティ・アップデートにおいて、CVE-2024-38112 の修正プログラムをリリースした。セキュリティ保護のためには、2024年7月と 2024年9月のセキュリティ アップデートの両方を適用する必要がある」と述べている。

このセキュリティ バグを報告した Trend Micro Zero Day Initiative (ZDI) の脅威研究者 Peter Girnus は、「Void Banshee ハッカーによるゼロデイ攻撃で、この脆弱性が悪用され、インフォ・スティーラー・マルウェアがインストールされた」と、BleepingComputer に語っている。この脆弱性の悪用に成功したリモートの攻撃者は、悪意を持って作成された Web ページへのアクセスを促し、ターゲットを騙して悪意のファイルを開かせることで、パッチ未適用の Windows システム上で任意のコードを実行できる。

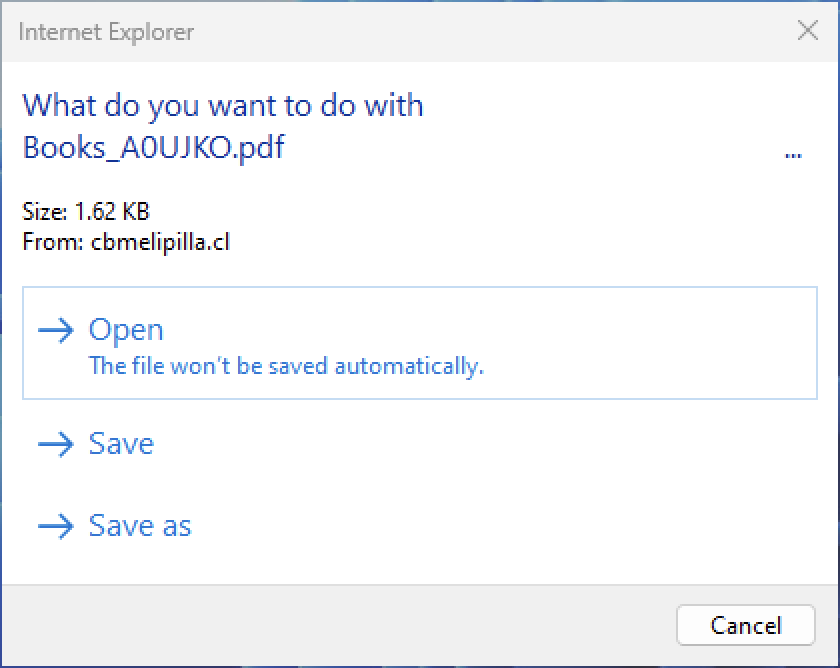

ZDI のアドバイザリには、「この脆弱性は、ファイルのダウンロード後に、Internet Explorer がユーザーにプロンプトを表示する方法に起因する。細工されたファイル名により、実際のファイル拡張子が隠されるため、無害なファイルであるとユーザーは誤解する可能性が生じる。この脆弱性を悪用する攻撃者は、カレント・ユーザーのコンテキストでコードを実行できる」と記されている。

この攻撃者は、脆弱性 CVE-2024-43461 を悪用することで、PDF ドキュメントを装う悪意の HTA ファイルを配信した。その際に、”.hta” 拡張子を隠すために、エンコードされた 26 個のブライユ空白文字 (%E2%A0%80) が使用されていた。

PDF ドキュメントに偽装された HTA ファイル

2024年7月に、Trend MicrCheck Point Research と Trend Micro が明らかにしたように、これらの攻撃で展開された Atlantida インフォ・スティーラー・マルウェアは、パスワード/認証 Cookie/暗号通貨ウォレットなどを、感染させたデバイスから盗み出すものである。

また、Void Banshee は、Trend Micro が特定した APT ハッキング・グループであり、金銭的利益とデータの窃盗を目的として、北米/欧州/東南アジアの組織を標的にすることで知られている。

連邦政府機関には3週間のパッチ適用期間が与えられる

今日付けで CISA は、MSHTML スプーフィングの脆弱性 CVE-2024-43461を、KEV (Known Exploited Vulnerabilities) カタログに追加し、積極的に悪用されているものとしてタグ付けした。拘束的運用指令 (BOD) 22-01 で義務付けられているとおり、10月7日までの3週間以内に、連邦政府機関が脆弱なシステムを保護する必要がある。CISA は、「この種の脆弱性は、悪意のあるサイバー攻撃者にとって格好の標的となるため、連邦政府機関に重大なリスクが生じる」と述べている。

CISA の KEV カタログの目的は、連邦政府機関が可能な限り早急にパッチ適用すべき、セキュリティ上の欠陥について警告するものである。しかし、世界中の民間組織においても、進行中の攻撃を阻止するために、KEV に登録された脆弱性の緩和が優先されるべきである。

2024年9月の Patch Tuesday で Microsoft は、積極的に悪用されている他の3つのゼロデイ脆弱性にパッチを適用している。その中に含まれるものとしては、遅くとも 2018年以降において、Smart App Control と Mark of the Web (MotW) セキュリティ機能をバイパスする LNK ストンピング攻撃で悪用された、脆弱性で CVE-2024-38217 もある。

Void Banshee APTハッキング・グループが悪用する脆弱性 CVE-2024-43461 は、2024年9月の Patch Tuesday 公開されたとのことですが、そのときの4件のゼロデイ脆弱性には含まれていません。しかし、米国の連邦政府内での悪用が確認され、CISA の KEV リストに登録されました。9月のアップデートの適用を、いま一度、ご確認ください。

You must be logged in to post a comment.