Hackers deploy AI-written malware in targeted attacks

2024/09/24 BleepingComputer — フランス語圏のユーザーを標的とするメール・キャンペーンで発見された、AsyncRAT マルウェアを配信する悪意のコードは、生成 AI サービスで作成されたと考えられている。生成 AI 技術は、サイバー犯罪者らにより、説得力のあるメールの作成に悪用されてきた。しかし、ベンダーが実装した保護策や制限にもかかわらず、AI ツールは悪意のソフトウェアの作成に悪用されていると、複数の政府機関が警告を発している。

最近における現実の攻撃では、AI により作成されたと推測されるマルウェアが発見されている。2024年の初めに、サイバーセキュリティ企業の Proofpoint がにより発見されたのは、AI で作成された可能性が高い、悪意の PowerShell スクリプトである。

技術的スキルが低い攻撃者による、AI を悪用したマルウェア開発が増加する中で、生成 AI システムが作成するであろう方法をコメントとして持つ、悪意のコードを使用するキャンペーンが、HP のセキュリティ研究者たちにより発見された。

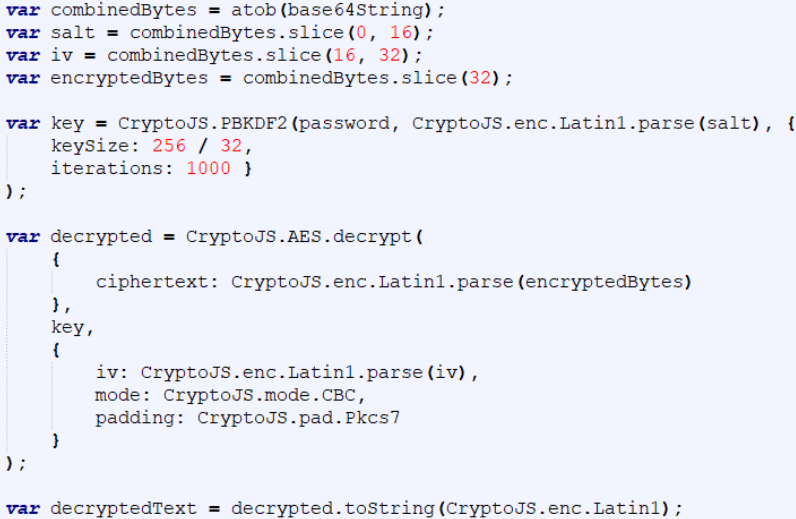

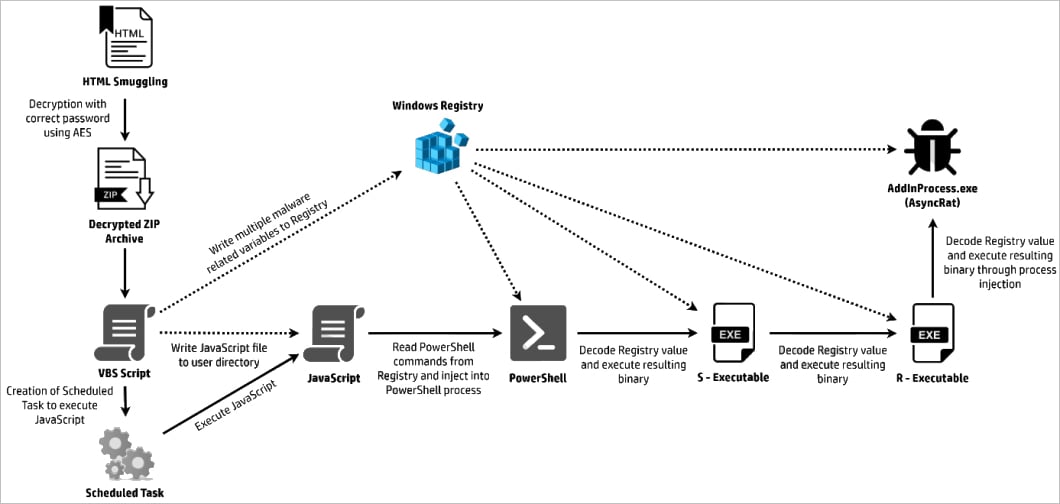

このキャンペーンで、HTML スマグリングという手法を用いて配信されたのは、パスワードで保護された ZIP アーカイブである。研究者たちは、このアーカイブのロックを、ブルートフォース攻撃により解除した。

HP Wolf Security によると、生成 AI に依存するマルウェア開発を、技術スキルが低いサイバー犯罪者たちが多用しているという。その一例が、HP 2024 Q2 のレポート “Threat Insights Report: September 2024” で取り上げられている。

2024年6月初旬に、HP が発見したフィッシング・キャンペーンは、フランス語圏ユーザーを標的とするものだった。このキャンペーンでは、HTML スミッシングが用いられ、パスワード保護された ZIP アーカイブを配信されたが、そこには VBScript と JavaScript のコードが取り込まれていた。

Source: HP

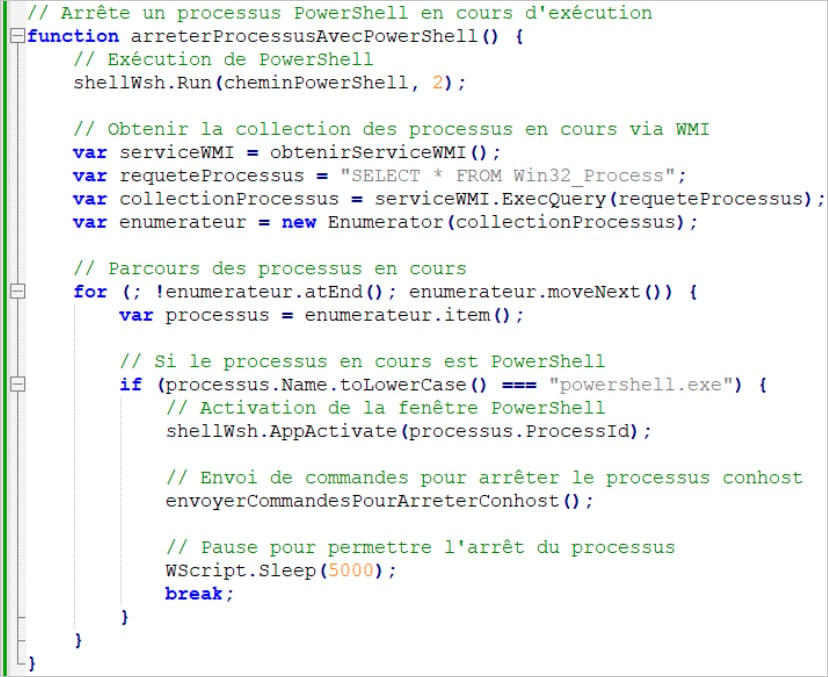

HP のレポートによると、悪意のファイルをブルートフォース攻撃でアンロックした研究者たちが、コードを分析した後に発見したものは、コード全般に書き込まれた攻撃者によるコメントだった。それが示すのは、脅威アクターによるマルウェア動作の隠蔽であり、人間が開発したコードでは、ほとんど見ることのない現象である。

HP Wolf Security レポートでは、「これらのコメントは、コードが実行する処理を正確に説明している。そこから推測できるのは、生成 AI サービスが作成する、説明付きの模範的なコードの悪用である」 と説明されている。

このマルウェアを構成する VBScript は、感染したマシン上で永続性を確立し、スケジュールされたタスクを作成し、Windows レジストリに新しいキーを書き込んでいた。

研究者が挙げている、AI が作成した悪意のコードを示す指標は、スクリプトの構造/各行を説明するコメント/関数名と変数でのネイティブ言語お選択などである。

Source: HP

この攻撃の次のステップで攻撃者は、被害者のマシン上のキーストロークを記録し、AsyncRAT をダウンロードして実行している。オープンソースのマルウェアの一種である AsyncRAT は、暗号化された接続を介して、リモートからの監視/制御を行うために設計されたものであり、追加のペイロードも配信できる。

Source: HP

HP Wolf Security のレポートは、同社における可視性をベースとして強調するのは、2024年前半の最も一般的な手法で、それらのアーカイブが配信されていたことだ。

生成 AI を悪用することで、低レベルの脅威アクターであっても、数分でマルウェアを作成できる。さらに、さまざまな地域やプラットフォーム (Linux/macOS) を標的とした攻撃用にカスタマイズする際にも、生成 AI は役立つという。

たとえ、完全に機能するマルウェアを、AI を用いて構築しない攻撃者であっても、その脅威を高めるための作業を迅速化するために、AI 技術を悪用しているという。

いずれはと思っていましたが、ついに、この日がきてしまったという感じですね。HP Wolf Security が検証した証拠に基づけば、かなりの確度で、生成 AI による悪意の PowerShell スクリプト開発が行われていると思えてきます。今後ですが、さまざまな亜種が作られていくと推測されます。とても残念なことですが、防御側の負担が大きくなっていきますね。よろしければ、カテゴリ AI/ML も、ご利用ください。

You must be logged in to post a comment.