CVE-2024-29824: Critical Vulnerability in Ivanti Endpoint Manager Actively Exploited, PoC Published

2024/10/02 SecurityOnline — 米国の Cybersecurity and Infrastructure Security Agency (CISA) は、Windows/macOS/Chrome OS/IoT などの環境の、クライアント・デバイス管理において広く使用されているプラットフォーム Ivanti Endpoint Manager (EPM) で、深刻な脆弱性が積極的に悪用されているとして緊急アラートを発行した。この脆弱性 CVE-2024-29824 (CVSS:9.6) により、Ivanti ソリューションに依存している組織に対して潜在的な脅威をもたらされる。

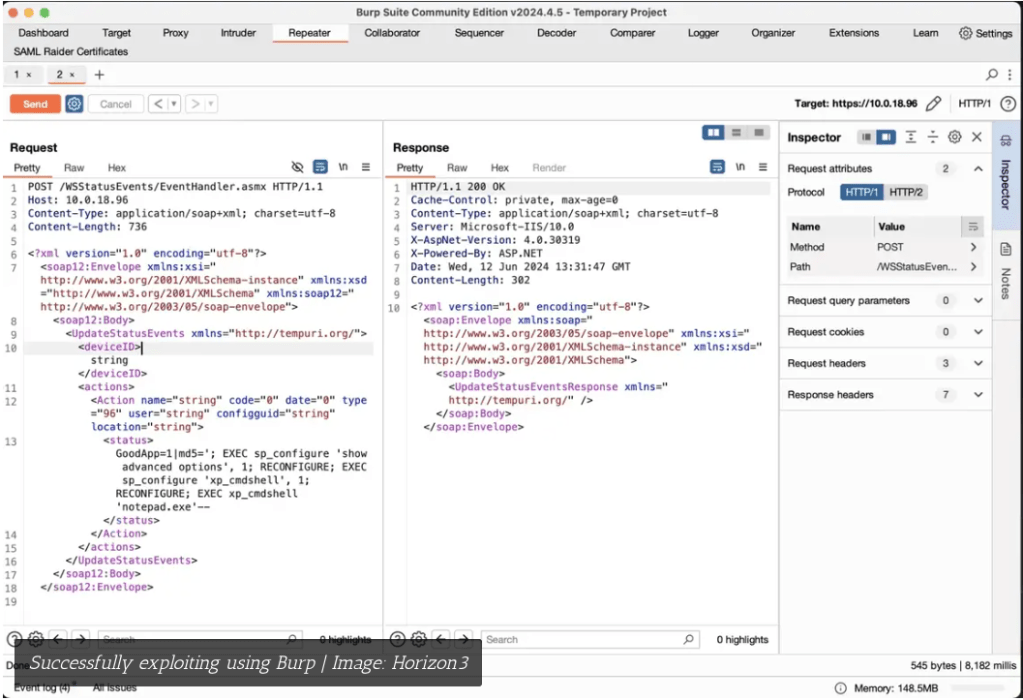

この新たに公開された脆弱性は、Ivanti EPM のバージョン 2022 SU5 以前のコアサーバ内に存在する、SQLインジェクションの欠陥として分類されている。この脆弱性の悪用に成功した、同じネットワーク内の認証されていない攻撃者は、任意のコード実行を達成し、影響を受けるシステムを完全に制御する可能性を手にする。脆弱性 CVE-2024-29824 の根本的な原因は、SQL クエリで使用するユーザー入力を、事前に検証できない RecordGoodApp メソッドに起因している。この見落としにより、攻撃者は SQL データベースを操作し、悪意のコマンドを挿入し、この脆弱性を悪用するかたちで、サービス・アカウントのコンテキストでコードを実行できる。

Horizon3 のセキュリティ研究者たちは、脆弱性 CVE-2024-29824 技術的な複雑さを明らかにし、PoC エクスプロイトをリリースしている。それにより、脅威アクターたちによる攻撃の再現が容易になる。このエクスプロイトの明らかな兆候の1 つは、攻撃者がシステム・レベルのコマンド実行で多用する、xp_cmdshell コマンドの使用を示す MS SQL ログである。

この xp_cmdshell は、リモート・コード実行 (RCE) を実現するための一般的な方法であるが、それだけがエクスプロイトの手段ではない可能性があると、研究者たちは警告している。Ivanti EPM を使用している組織に対して強く推奨されるのは、MS SQL ログを徹底的に検査して、不正なコマンドの証拠を確認することである。

この脆弱性の発見を受けた CISA は、Known Exploited Vulnerabilities (KEV) に CVE-2024-29824 を登録し、重大な脅威であるというフラグを付けた。それにより連邦政府機関には、拘束力のある運用指令 (BOD) 22-01 が適用され、2024年10月23日までに、すべての脆弱なサーバにパッチ適用することが義務付けられている。

この脆弱性の影響はきわめて大きい。そこに PoC エクスプロイトが提供されたことを考慮すべきである。Ivanti EPM に依存している組織に対して強く推奨されるのは、直ちにパッチを適用し、悪用のリスクを軽減することだ。

この Ivanti Endpoint Manager (EPM) の脆弱性 CVE-2024-29824 ですが、最初の情報提供は 2024年5月であり、その時点の CVSS 値は 6.9 でした。しかし、2024/06/14 の「Ivanti Endpoint Manager の深刻な脆弱性 CVE-2024-29824 が FIX:PoC も提供」に記されているように、PoC エクスプロイトが登場したことで、CVSS:9.6 へと跳ね上がっています。そして、今日の記事にあるように、CISA KEV に登録されました。ご利用のチームは、ご注意ください。よろしければ、Ivanti EPM で検索も、ご参照ください。

You must be logged in to post a comment.