Active Exploits Target Zimbra Collaboration: Over 19K Systems Vulnerable to CVE-2024-45519

2024/10/06 SecurityOnline — Synacor の Zimbra Collaboration プラットフォームに対する、積極的なエクスプロイトの試みに関して、エンタープライズ・セキュリティ企業 Proofpoint は重大な警告を発している。先日に公開された脆弱性 CVE-2024-45519 は、2024年9月下旬から攻撃を受けており、緊急のパッチ適用が求められている。Zimbra の postjournal サービスに影響を及ぼす、この脆弱性の悪用に成功した未認証の攻撃者は、システムを侵害して任意のコマンド実行を達成するため、Zimbra プラットフォームのグローバル・ユーザーに対して深刻な脅威をもたらす。

このコマンド・インジェクションの脆弱性 CVE-2024-45519 は、独立系セキュリティ研究者である Alan Li (別名 lebr0nli) により発見され、2024年9月初旬の時点で Synacor によりパッチが適用されている。この脆弱性は、Zimbra の postjournal サービスにおいて、popen 関数に渡されるユーザー入力のサニタイズが不十分であることに起因している。このサービスは、ジャーナル化された電子メールを処理するために設計されており、認証を必要とせずに侵害を達成した攻撃者が、脆弱なシステムに対してリモート・コマンドを実行する際に悪用されるという。すべてのシステムで postjournal 機能が有効化されているわけではないが、一部の Zimbra サーバに存在しているため、すでに広範囲にわたる悪用が試行されている。

2024年9月28日の時点から、脆弱性 CVE-2024-45519 を狙う悪意のキャンペーンの観測を、Proofpoint は開始している。攻撃者たちは、偽の CC アドレスへ向けて偽の Gmail メッセージを送信することで Zimbra サーバを騙し、電子メールをコマンドとして処理させるという斬新な戦略を採用している。これらの電子メールに取り込まれた、Base64 でエンコードされた文字列が解析されると、Zimbra サーバは sh ユーティリティを介して実行してしまうという。このエクスプロイトにより、攻撃者は脆弱なサーバをリモートで制御できるようになる。

このエクスプロイトの最初の兆候は、Project Discovery が技術的詳細を公開した翌日に現れている。つまり、この公開により、攻撃者は攻撃を開始するために必要な情報を入手し、エクスプロイトの試行が急増させたことになる。それを受けて、米国の Cybersecurity and Infrastructure Security Agency (CISA) は、CVE-2024-45519 を Known Exploited Vulnerabilities (KEV) カタログに追加することになった。したがって、連邦政府の文民行政機関 (FCEB) に対しては、2024年10月24日までに、この脆弱性を修正するよう期限が設定されている。

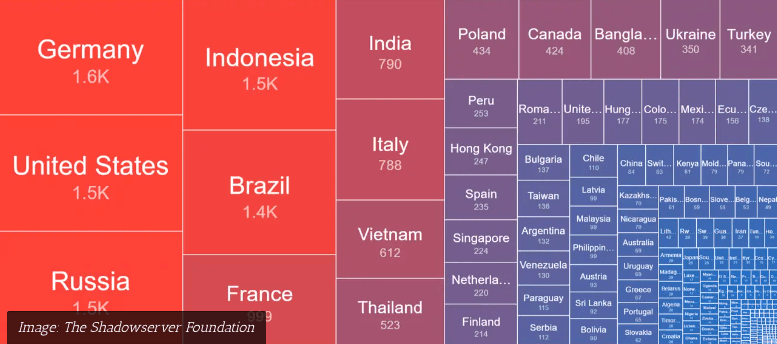

Shadowserver Foundation によると、2024年10月4日の時点で、19,600 を超える Zimbra インスタンスが、パッチ未適用の状態で、この脆弱性を露出している。影響を受ける国の順位としては、ドイツ/米国/ロシアがトップクラスであり、それぞれが 1,500 台を超える脆弱なサーバを保有している。

Zimbra 管理者に対して強く求められるのは、最新のセキュリティ・パッチを直ちに適用することである。この脆弱性は、Zimbra Collaboration の以下のパッチ・バージョンで対処されている:

- 8.8.15 Patch 46

- 9.0.0 Patch 41

- 10.0.9

- 10.1.1

Synacor の Security Engineer である Ashish Kataria は、「すべてのシステムにおいて、postjournal 機能が有効化されているわけではないが、潜在的な悪用を防ぐためのパッチ適用は不可欠である。また、postjournal 機能を使用しないシステムであれば、パッチ適用が完了するまでの間、この機能の一時的な削除も推奨される」と述べている。

Zimbra の脆弱性 CVE-2024-45519 ですが、第一報は 2024/10/02 の「Zimbra の脆弱性 CVE-2024-45519 への攻撃を確認:PoC 公開と CISA KEV 登録」であり、発見/特定されると同時に、PoC が公開され、CISA KEV に登録されるという状況でした。そして、今日の記事では、Shadowserver のデータを基に、パッチ未適用の状態で、インターネットに露出している Zimbra サーバの件数が明らかにされています。この情報を見る限り、日本に設置されている脆弱なサーバの数は少なそうです。よろしければ、Zimbra で検索も、ご利用ください。

You must be logged in to post a comment.