Thousands of Fortinet Devices Remain Exposed to RCE CVE-2024-23113 Vulnerability

2024/10/13 SecurityOnline — 最近の Shadowserver Foundation レポートによると、数ヶ月前にパッチが提供された RCE の欠陥 CVE-2024-23113 に対して、Fortinet デバイスの多くが脆弱な状態にあり、現在も悪用されているという。

2024年2月に Fortinet が公表した CVE-2024-23113 は、fgfmd デーモンに影響を与える、認証を必要としない RCE 脆弱性であり、すでにパッチが提供されているものだ。この脆弱性の悪用に成功した、認証されていない攻撃者は、ユーザーの操作を必要としない単純な攻撃により、標的デバイス上で任意のコード実行の可能性を手にする。

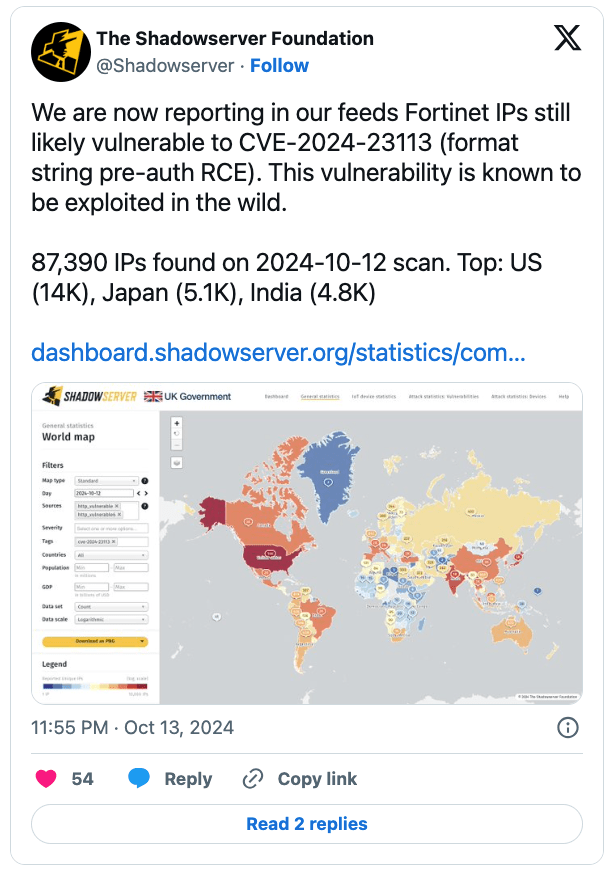

Shadowserver による、2024年10月12日のスキャンでは、脆弱な Fortinet デバイスをホストしている 87,390ものユニークな IP アドレスが特定されている。米国が最も多く(約14,000台) 、それに続くのが、日本 (5,100台)/インド (4,800台) である。

この脆弱性は、以下の広範な Fortinet 製品群に影響を及ぼす。

- FortiOS 7.0 以降

- FortiPAM 1.0 以降

- FortiProxy 7.0 以降

- FortiWeb 7.4

2024年2月の時点で Fortinet は、脆弱性 CVE-2024-23113 を公表してパッチを適用し、システムを更新して悪用を防止するよう、管理者たちに促している。同社が推奨する緩和策は、すべてのインターフェースから脆弱な fgfmd デーモンへのアクセスを削除するものだが、FortiManager による FortiGate の検出を制限するという代償を伴うことになる。さらに Fortinet は管理者たちに対して、FGFM 接続を特定の IP アドレスに制限するローカルイン・ポリシーを実装することを推奨した。しかし、この方法では、許可された IP アドレスから、脆弱性が悪用される可能性が残るため、あくまで緩和策であり、包括的な解決策ではないと、同社は強調している。

このような対策が提供されているのだが、依然として相当数のデバイスにパッチが適用されず、世界中の組織が継続的なリスクに晒されている。

脆弱性 CVE-2024-23113 は、実際の攻撃での悪用が確認されており、2024年10月9日には、CISA の KEV カタログにも追加されている。

最近の Shadowserver の調査結果が浮き彫りにするのは、この脆弱性が影響を及ぼす規模の広大さであり、数千台の Fortinetデバイスが、依然としてインターネットに露出する状態にあることだ。すでに説明したように、この脆弱性の悪用においては、最小限の労力が必要とされるだけであり、重要なインフラ/企業/政府機関などが、サイバー攻撃のリスクにさらされている。

この Fortinet の脆弱性 CVE-2024-23113 ですが、お隣のキュレーション・チームに聞いてみたところ、2024年2月15日にレポートしているとのことでした。そして、最近になって悪用が検出されたようであり、2024/10/09 の「CISA KEV 警告 24/10/09:Fortinet と Ivanti の脆弱性3件を登録」でも取り上げられています。よろしければ、Fortinet で検索も、ご利用ください。

You must be logged in to post a comment.