Google: 70% of exploited flaws disclosed in 2023 were zero-days

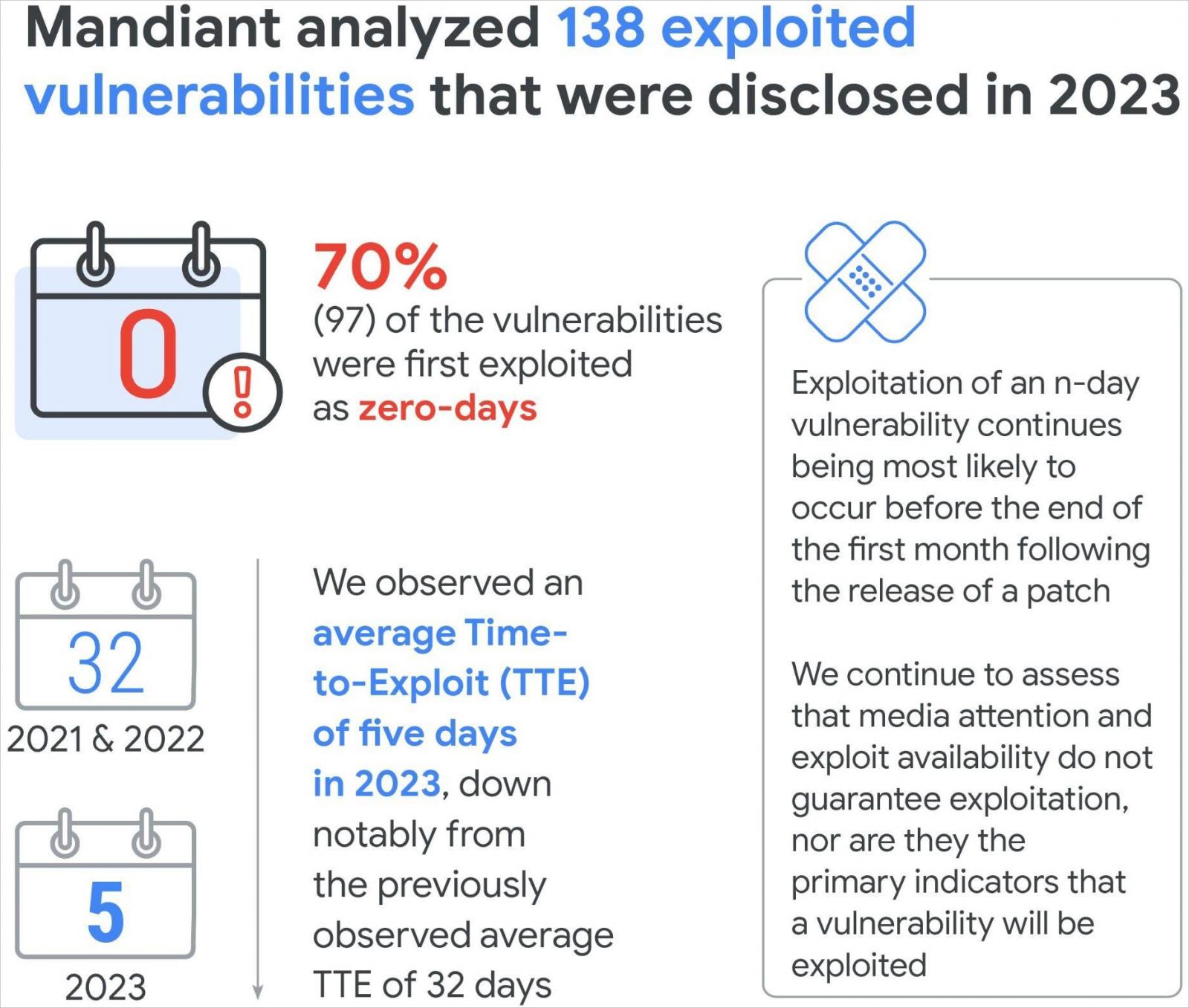

2024/10/16 BleepingComputer — Google Mandiant のセキュリティ・アナリストたちは、脅威アクターがソフトウェアのゼロデイ脆弱性を発見し、悪用する能力を向上させているという、懸念すべき新たな傾向について警告している。Mandiant によると、2023年に積極的な悪用が公表された 138件の脆弱性のうち、97件 (70.3%) がゼロデイとして悪用されたという。つまり、脆弱性の影響を受けるベンダーが、バグの存在を知る以前に、あるいは、パッチを適用する以前に、それらの欠陥を脅威アクターが攻撃で悪用したことを意味する。

2020年〜2022年にかけて、N-Day (修正済) と Zero-Day (修正前) の比率は、4:6 と比較的安定していたが、2023年には 3:7 に変化している。その背景にあるのは、実環境で悪用された N-Day 件数の減少ではなく、Zero-Day 悪用件数の増加と、セキュリティ・ベンダーの検出能力の向上によるものだと、Mandiant は説明している。

この、悪意の活動の増加と、標的化される製品の多様化は、脆弱性を実際に悪用されたベンダーの数にも反映されている。その動向は、2021年の 48社から、2022年の 44社へと若干の減少があったが、2023年には過去最多の 56社に増加しているという。

悪用開始までの時間が短縮

新たに公表された 、N-day/Zero-Day 脆弱性を悪用するまでの時間 (TTE:Time Taken to Exploit) についても、新たな傾向が公表されている。2018年〜2019年の TTE は 63日であり、2021年〜2022年の TTE は 32日であった。つまり、システム管理者は十分な時間を確保しながら、影響を受けるシステムを保護するためのパッチの適用や緩和策の実装を計画できていた。

しかし、2023年には TTE が5日に短縮されている。それが浮き彫りにするのは、ネットワークのセグメント化/リアルタイムの検出/緊急パッチの優先順位付けなどの、重要な戦略へのニーズの高まりである。

ただし、Google Mandiant は、エクスプロイトの公開と TTE の間に、相関関係を認めていない。2023年のデータによると、実環境での悪用が始まる前に公開されたエクスプロイトは 75%であり、すでにハッカーが悪用した後に公開された脆弱性は 25%だったという。

エクスプロイトの公開と悪意の活動との間に、一貫した関係性がないことを示す例として、WordPress WooCommerce Payments Plugin の脆弱性 CVE-2023-28121 と、Fortinet FortiOS の脆弱性 CVE-2023-27997 の事例を、このレポートは挙げらている。

WordPress WooCommerce Payments Plugin の脆弱性 CVE-2023-28121 のケースでは、脆弱性が公表された3か月後に PoC エクスプロイトが公開され、その 10日後から悪用が始まっている。その一方で、FortiOS の脆弱性 CVE-2023-27997 に関しては、公開の直後に武器化が行われたが、最初に悪用が発生したのは4か月後だった。

Google Mandiant によると、すべての TTE に影響を及ぼすものとして、悪用の難易度/脅威アクターの動機/標的の価値/攻撃全体の複雑性等が挙げられるという。また、PoC の公開についても、直接的/間接的な相関関係は不明瞭であるという。

積極的に悪用された脆弱性における、Zero-Day (修正前) と N-Day (修正済) に関する分析と、それらの脆弱性が悪用に至るまでの時間 (TTE:Time Taken to Exploit) についての分析が行われている、とても興味深い Mandiant のレポートがベースとなっている記事です。そして、エクスプロイトの公開と TTE の間に、相関関係が認められないという点が面白いです。そうなると、脆弱性 FIX のプライオリティに関しては、EPSS のような指標に頼らざるを得ないのかもしれません。いろいろと、考えさせてくれる記事ですね。

.jpg)

You must be logged in to post a comment.